Kolluk kuvvetleri, kötü amaçlı yazılım, kimlik avı ve İş E-postası Ele Geçirme (BEC) kampanyalarında mobil bankacılık hizmetlerini ve finansal kurumları hedef alan OPERA1ER siber suç grubunun önemli bir üyesi olduğuna inanılan bir şüpheliyi tutukladı.

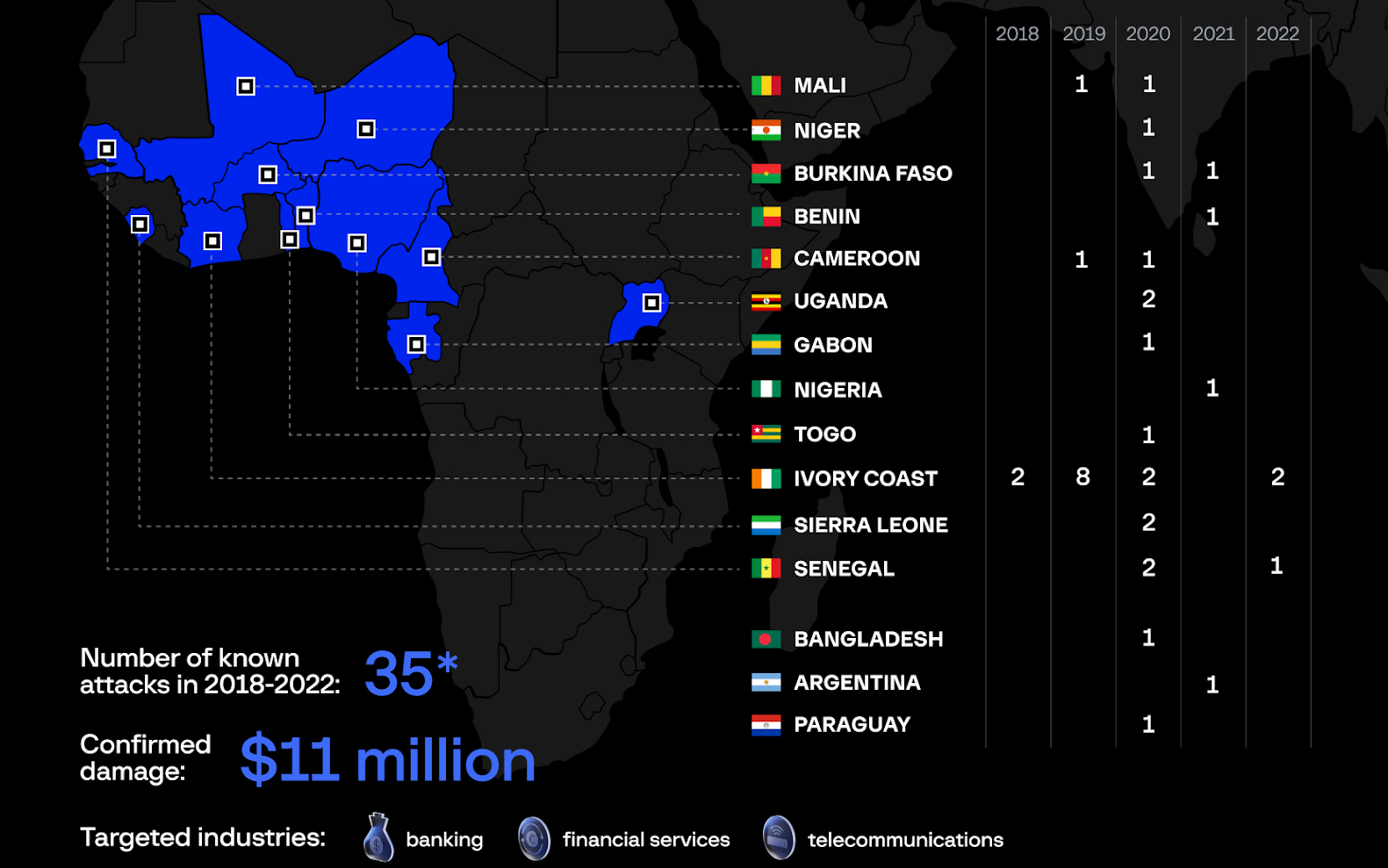

NX$M$, DESKTOP Group ve Common Raven olarak da bilinen çetenin son dört yılda Afrika, Asya ve Latin Amerika’da 15 ülkeye yayılan 30’dan fazla saldırıda 11 ila 30 milyon dolar çaldığından şüpheleniliyor. .

Şüpheli, AFRIPOL, Interpol’ün Siber Suçlar Müdürlüğü, siber güvenlik şirketi Group-IB ve telekom operatörü Orange’ın yardımıyla Nervone Operasyonu adlı ortak bir kanun uygulama eyleminin ardından Haziran ayı başlarında Fildişi Sahili’ndeki yetkililer tarafından tutuklandı.

Soruşturmaya yardımcı olan diğer bilgiler, Amerika Birleşik Devletleri Gizli Servisi’nin Kriminal Soruşturma Bölümü ve Booz Allen Hamilton DarkLabs’tan siber güvenlik araştırmacıları tarafından paylaşıldı.

Interpol bugün yaptığı açıklamada, “INTERPOL’ün 2022 Afrika Siber Tehdit Değerlendirme Raporuna göre, siber suç Batı Afrika bölgesinde büyüyen bir tehdittir ve kurbanları dünya çapındadır. NERVONE Operasyonu, INTERPOL’ün bölgedeki siber suç tehdidiyle proaktif olarak mücadele etme taahhüdünün altını çiziyor.”

“Nervone Operasyonu iki önemli INTERPOL girişimi tarafından desteklendi: Siber Suçlara Karşı Afrika Ortak Harekatı ve AFRIPOL ile ilgili olarak Afrika Birliği için INTERPOL Destek Programı, sırasıyla Birleşik Krallık Dışişleri, Milletler Topluluğu ve Kalkınma Dairesi ve Almanya Dışişleri Bakanlığı tarafından finanse edildi. “

2019’dan beri OPERA1ER grubunu izleyen Group-IB analistleri ve Orange’daki CERT-CC departmanı, tehdit aktörlerini 2018 ile 2022 arasında 35’in üzerinde başarılı saldırıyla ilişkilendirdi ve bunların yaklaşık üçte biri 2020’de gerçekleştirildi.

OPERA1ER üyeleri ağırlıklı olarak Fransızca konuşur ve Afrika’dan çalıştıklarına inanılır ve saldırılarında açık kaynak çözümleri, yaygın kötü amaçlı yazılım ve Metasploit ve Cobalt Strike gibi çerçeveler dahil olmak üzere çeşitli araçlara güvenirler.

Bununla birlikte, hedeflerin ağlarına ilk erişim, faturalar veya posta teslimi bildirimleri gibi popüler konulardan yararlanan ve Netwire, BitRAT, venomRAT, AgentTesla, Remcos, Neutrino dahil olmak üzere çok çeşitli birinci aşama kötü amaçlı yazılımları zorlayan hedefli kimlik avı e-postaları aracılığıyla elde edilir. BlackNET ve Venom RAT’in yanı sıra parola algılayıcılar ve dökümcüler.

OPERA1ER’in güvenliği ihlal edilmiş ağlara erişimini üç ila on iki ay arasında değişen bir süre boyunca sürdürdüğü ve ara sıra aynı şirketi birden çok kez hedef aldığı gözlemlenmiştir.

Ayrıca, genellikle önemli miktarda parayı kontrol eden operatör hesaplarına odaklanırlar, çalınan kimlik bilgilerini kullanarak Kanal Kullanıcısı hesaplarına para aktarmak için kullanırlar ve sonunda onları kendi kontrolleri altındaki abone hesaplarına yönlendirirler. Grup, çalınan parayı, tespit edilmemek için tatillerde veya hafta sonları geniş bir ATM ağı aracılığıyla nakit olarak çekiyor.

Symantec’teki araştırmacılar ayrıca OPERA1ER ile Fransızca konuşulan Afrika ülkelerinde en az üç bankaya yönelik saldırılarda imzalı bir Windows sürücüsü kullanan Bluebottle olarak izledikleri bir siber suçlular grubu arasında bağlantılar buldu.

Group-IB CEO’su Dmitry Volkov, “Dünya çapındaki finansal hizmet şirketlerinden ve telekom sağlayıcılarından milyonları çalan OPERA1ER gibi sofistike bir tehdit aktörünü soruşturmaya yönelik herhangi bir girişim, kamu ve özel sektör kurumları arasında yüksek düzeyde koordineli bir çaba gerektirir” dedi.

“Nervone Operasyonunun başarısı, tehdit verileri alışverişinin öneminin bir örneğidir ve INTERPOL, Orange-CERT-CC ve özel ve kamu sektörü ortakları ile yaptığımız işbirliği sayesinde, yapbozun tüm parçalarını hep birlikte bir araya getirmeyi başardık.”