‘PlushDaemon’ olarak takip edilen Çin bağlantılı bir tehdit aktörü, siber casusluk operasyonlarında EdgeStepper adlı yeni bir implant kullanarak yazılım güncelleme trafiğini ele geçiriyor.

PlushDaemon bilgisayar korsanları 2018’den bu yana ABD, Çin, Tayvan, Hong Kong, Güney Kore ve Yeni Zelanda’daki bireyleri ve kuruluşları SlowStepper arka kapısı gibi özel kötü amaçlı yazılımlarla hedef alıyor.

PlushDaemon elektronik üreticilerini, üniversiteleri ve Kamboçya’daki bir Japon otomotiv üretim tesisini tehlikeye attı. Siber güvenlik firması ESET’in telemetri verileri, tehdit aktörünün 2019’dan bu yana hedef ağları ihlal etmek için kötü amaçlı güncellemelere güvendiğini gösteriyor.

.jpg)

Kaynak: ESET

Saldırı zinciri

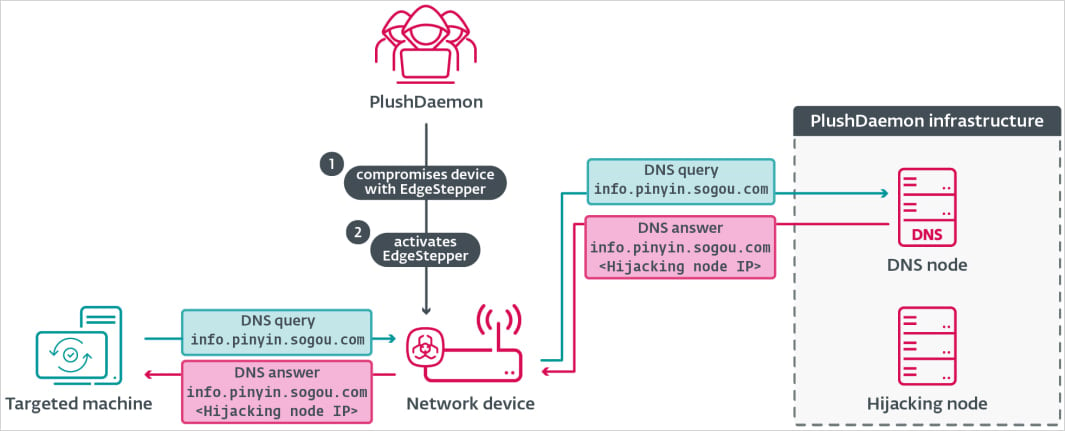

Saldırganlar, bilinen güvenlik açıklarından veya zayıf yönetici şifrelerinden yararlanarak yönlendiricilere erişim sağlıyor, EdgeStepper implantını kuruyor ve ardından yazılım güncelleme trafiğini kendi altyapılarına yönlendiriyor.

ESET araştırmacıları, BleepingComputer ile paylaşılan bir raporda, EdgeStepper’ın DNS sorgularını yakalayıp, etki alanının yazılım güncellemeleri sağlamak için kullanıldığını doğruladıktan sonra bunları kötü amaçlı bir DNS düğümüne yönlendirerek çalıştığını açıklıyor.

Bir kurban yazılımını güncellemeye çalıştığında, Windows için LittleDaemon kötü amaçlı yazılım indiricisini ‘adlı bir DLL dosyası olarak gizlenmiş olarak alır.popup_4.2.0.2246.dll.‘

Kaynak: ESET

LittleDaemon, DaemonicLogistics adında, şifresi çözülen ve bellekte çalıştırılan, PlushDaemon’un imzası olan SlowStepper arka kapısını alan başka bir kötü amaçlı yazılım düşürücüyü getirir.

Arka kapı daha önce Güney Kore VPN ürünü IPany kullanıcılarına yönelik saldırılarda belgelenmişti. Bu saldırılar sırasında kullanıcılar, satıcının resmi web sitesinden truva atı haline getirilmiş bir yükleyici indirdiler.

SlowStepper kötü amaçlı yazılımı, bilgisayar korsanlarının ayrıntılı sistem bilgilerini toplamasına, kapsamlı dosya işlemleri yürütmesine, komutları yürütmesine ve tarayıcıdan veri çalabilen, tuş vuruşlarına müdahale edebilen ve kimlik bilgilerini toplayabilen çeşitli Python tabanlı casus yazılım araçlarını çalıştırmasına olanak tanır.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.