Güvenlik araştırmacıları, çıkarılabilir USB cihazlarındaki kötü amaçlı dosyaları gizleyebilen ve ardından bağlandıkları Windows ana bilgisayarlarına bulaşabilen PlugX kötü amaçlı yazılımının bir varyantını analiz ettiler.

Kötü amaçlı yazılım, araştırmacıların “yeni bir teknik” olarak adlandırdığı, daha uzun süre tespit edilmemesine izin veren ve potansiyel olarak hava boşluklu sistemlere yayılabilen bir teknik kullanıyor.

Bu PlugX varyantının bir örneği, Palo Alto Network’ün Birim 42 ekibi tarafından, kırmızı ekip anlaşmaları için GootLoader ve Brute Ratel sömürü sonrası araç setine dayanan bir Black Basta fidye yazılımı saldırısına yanıt sırasında bulundu.

Benzer örnekleri arayan Unit 42, Virus Total’de güvenliği ihlal edilmiş sistemdeki hassas belgeleri bulan ve bunları USB sürücüdeki gizli bir klasöre kopyalayan bir PlugX varyantı da keşfetti.

PlugX’i USB sürücülerinde gizleme

PlugX, en az 2008’den beri başlangıçta yalnızca Çinli bilgisayar korsanı grupları tarafından kullanılan eski bir kötü amaçlı yazılım parçasıdır – bazıları şifrelenmiş yükleri yandan yüklemek için dijital olarak imzalanmış yazılımla kullanmaya devam etmektedir.

Ancak zamanla o kadar yaygınlaştı ki, birden fazla aktör saldırılarda onu benimsedi ve bu da kullanımına atıf yapmayı çok zorlu bir görev haline getirdi.

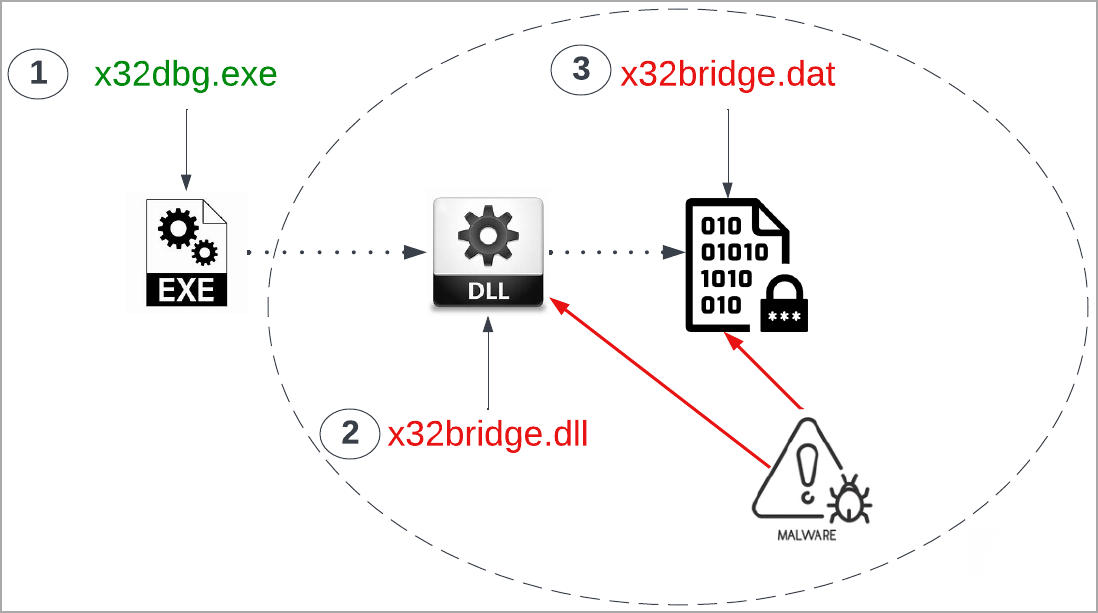

Unit 42’nin gözlemlediği son saldırılarda, tehdit aktörü ‘x64dbg.exe’ adlı bir Windows hata ayıklama aracının 32 bit sürümünü ve PlugX yükünü (x32bridge.dll) yükleyen zehirli bir ‘x32bridge.dll’ sürümünü kullanıyor. dat).

Yazma sırasında, Virus Total tarama platformundaki çoğu antivirüs motoru dosyayı kötü amaçlı olarak işaretlemez, algılama oranı 61 üründen yalnızca 9’dur.

.png)

PlugX kötü amaçlı yazılımının daha yeni örnekleri, Virus Total’de daha da az sayıda antivirüs motoru tarafından algılanıyor. Geçen yıl Ağustos ayında eklenen bunlardan biri, şu anda platformdaki yalnızca üç ürün tarafından tehdit olarak işaretleniyor. Açıkçası, canlı güvenlik aracıları, sistemdeki bir dosya tarafından oluşturulan kötü amaçlı etkinliği arayan çoklu algılama teknolojilerine güvenir.

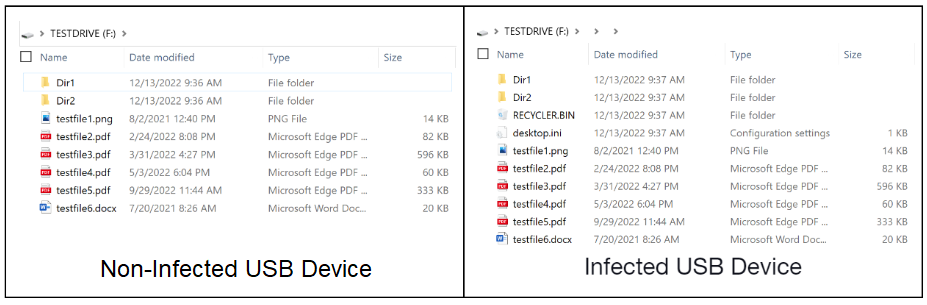

Araştırmacılar, karşılaştıkları PlugX sürümünün, algılanan USB sürücülerinde yeni bir dizin oluşturmak için bir Unicode karakteri kullandığını ve bunun da onları Windows Gezgini’nde ve komut kabuğunda görünmez hale getirdiğini açıklıyor. Bu dizinler Linux’ta görülebilir ancak Windows sistemlerinde gizlenmiştir.

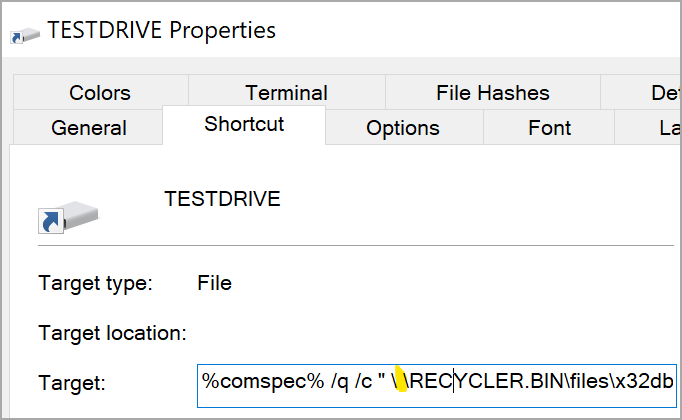

Unit 42, “Kötü amaçlı yazılımın gizli dizinden kod yürütmesini sağlamak için USB aygıtının kök klasöründe bir Windows kısayol (.lnk) dosyası oluşturulur” diyor.

“Kötü amaçlı yazılımın kısayol yolu, satır kırılmasına neden olmayan ancak Windows Gezgini aracılığıyla görüntülendiğinde görünmeyen bir boşluk olan Unicode boşluk karakterini içeriyor” – Palo Alto Networks Unit 42

Kötü amaçlı yazılım, kök klasördeki LNK dosya simgesini belirtmek için gizli dizinde bir ‘desktop.ini’ dosyası oluşturur ve kurbanı kandırmak için bunun bir USB sürücü gibi görünmesini sağlar. Bu arada, bir ‘RECYCLER.BIN’ alt dizini, kötü amaçlı yazılımın kopyalarını USB cihazında barındırarak bir kılık değiştirme görevi görür.

Bu teknik, 2020’nin sonlarında Sophos araştırmacıları tarafından analiz edilen PlugX’in eski bir sürümünde görüldü, ancak raporun odak noktası, kötü amaçlı kod yürütmenin bir yolu olarak DLL yandan yüklemeydi.

Kurban, cmd.exe aracılığıyla x32.exe’yi çalıştıran ve ana bilgisayara PlugX kötü amaçlı yazılımının bulaşmasına neden olan USB aygıtının kök klasöründeki kısayol dosyasına tıklar.

Eşzamanlı olarak, kullanıcının USB cihazındaki dosyalarını göstermek için yeni bir Explorer penceresi açılarak her şeyin normal görünmesini sağlar.

PlugX cihaza girdikten sonra, sürekli olarak yeni USB cihazlarını izler ve keşfedildiğinde bu cihazları etkilemeye çalışır.

Araştırmaları sırasında Unit 42 ekibi, PlugX kötü amaçlı yazılımının USB sürücülerini de hedefleyen, ancak PDF ve Microsoft Word belgelerini adlı gizli dizindeki bir klasöre kopyalama özelliğine sahip belge çalan bir varyantını da keşfetti. da520e5.

Tehdit aktörlerinin bu “yerel olarak sızdırılmış” dosyaları USB sürücüden nasıl aldıkları bilinmiyor, ancak fiziksel erişim yollardan biri olabilir.

PlugX genellikle devlet destekli tehdit aktörleriyle ilişkilendirilirken, kötü amaçlı yazılım yer altı pazarlarından satın alınabilir ve siber suçlular da bunu kullanmıştır.

Algılanmasını zorlaştıran ve çıkarılabilir sürücüler aracılığıyla yayılmasına olanak sağlayan yeni gelişme ile Unit 42 araştırmacıları, PlugX’in hava boşluklu ağlara atlama potansiyeline sahip olduğunu söylüyor.