Aynı adı taşıyan tehdit aktörü tarafından düzenlenen PLAY fidye yazılımı saldırısı kapsamında yedi yeni kurbanın olduğu iddia edildi.

Yeraltı forumlarında faaliyet gösteren kötü şöhretli PLAY fidye yazılımı grubu, dünyanın farklı köşelerinde bulunan bu kuruluşları tespit edip hedef aldı.

Şaşırtıcı bir şekilde, bu kurbanlar arasında görünürde bir bağlantı yok gibi görünüyor, bu da saldırılarının ayrım gözetmeyen doğasını vurguluyor.

OYNA Fidye Yazılımı Saldırısı: 7 Yeni Kurban Eklendi

Bu fidye yazılımı kampanyası, tehdit aktörü tarafından düzenlenen ve dünya çapındaki büyük kuruluşları hedef alan daha geniş bir planın parçası.

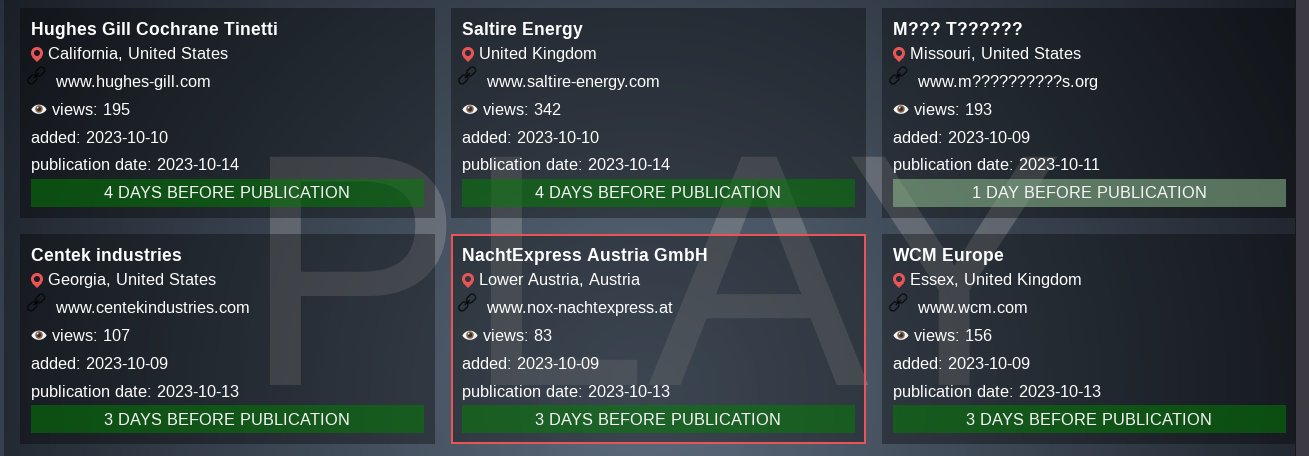

PLAY fidye yazılımı saldırısının kurbanları arasında şunlar yer alıyor:

- Hughes Gill Cochrane Tinetti

- Saltire Enerji

- Centek endüstrileri

- Gece Ekspresi Avusturya

- WCM Avrupa

- Starr Finley

- bilinmeyen kurban

Merkezi Kaliforniya, ABD’de bulunan Hughes Gill Cochrane Tinetti, bu PLAY fidye yazılımı saldırısının kurbanı oldu. Web siteleri www.hughes-gill.com, 10 Ekim 2023’te ele geçirildi ve fidye talebi yayın tarihinden itibaren dört gün uzadı.

İngiltere’nin güçlü şirketlerinden Saltire Energy de benzer bir saldırıyla karşı karşıya kaldı. Tehdit aktörü, 10 Ekim 2023’teki PLAY fidye yazılımı saldırısını, verileri yayınlanmadan önce 14 Ekim 2023 fidye tarihiyle üstlendi.

Benzer şekilde, PLAY fidye yazılımı grubu tarafından bahsedilen ek kuruluşlar da PLAY fidye yazılımı tarafından hedef alındı ve tüm fidye işlemlerinin tamamlanmasına 1 ila 4 gün gibi bir süre kaldı. sandalye verileri karanlık ağda açığa çıkıyor.

Play Fidye Yazılımı Grubunun Yükselişi

PLAY fidye yazılımı saldırılarındaki ve son veri ihlali iddialarındaki artış, dünya çapında hem özel hem de kamu kuruluşlarında endişelere yol açtı.

PLAY fidye yazılımı gibi tehdit aktörleri, yetkisiz erişim elde etmek ve değerli verileri şifrelemek için güvenlik açıklarından ve yama yapılmamış güvenlik sistemlerinden yararlanır.

Bu PLAY fidye yazılımı saldırıları hakkında daha fazla bilgi edinmek ve tehdit aktörünün iddialarına açıklık getirmek için The Cyber Express, tehdit aktörü tarafından listelenen birden fazla kuruluşla iletişime geçti.

Ancak bu yazının yazıldığı sırada herhangi bir yanıt veya onay alınmadı. Bu, PLAY fidye yazılımı saldırısıyla ilgili iddiaları doğrulanmamış halde bırakıyor.

Play fidye yazılımı grubu uzun süredir kaçak durumda. Symantec’teki siber güvenlik uzmanları kısa süre önce PlayCrypt olarak da bilinen Play fidye yazılımını tespit etti ve dünya çapında çeşitli sektörlerde çok çeşitli özel ve kamu kuruluşlarını hedef aldı.

İlk olarak Balonfly grubu tarafından geliştirilen hacker topluluğu, Haziran 2022’deki ilk çıkışından bu yana önemli saldırılar gerçekleştirmesiyle ün kazandı. Ayrıca, şifrelemeye geçmeden önce kurban ağ verilerinin çıkarılmasıyla başlayan ikili bir gasp yaklaşımı kullanıyorlar.

LockBit, Mallox ve Clop gibi diğer kötü şöhretli türlerin yanı sıra Play fidye yazılımı, karanlık ağdaki en kurnaz tehdit aktörleri olarak ortaya çıktı. Onlar ayrıca Bir dizi enfeksiyon vektörü kullanıyor, ProxyNotShell gibi bilinen güvenlik açıklarından yararlanıyor ve hatta daha önce başarılı olan tehdit aktörlerinden çalınan kimlik bilgileri aracılığıyla altyapıya erişim satın alıyor.

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Cyber Express bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.