Play fidye yazılımı grubu, City of Lowell siber saldırısından olduğu iddia edilen 5 GB çalıntı veriyi sızdırdı.

Lowell Belediyesi’nin resmi web sitesi, güvenlik olayının ardından sistemlerde yapılan değişikliklerle ilgili güncellemelerle işlevsel hale getirildi.

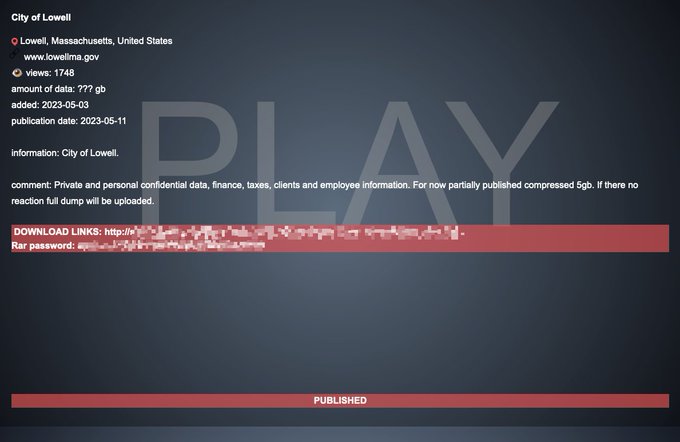

Play ransomware grubu, 5 Mayıs’ta Lowell Şehri’ni kurbanı olarak ekledi. Grup daha sonra pasaportlara, kimliklere, finansa, bordroya, departman belgelerine, bütçeye ve diğer gizli bilgilere erişimi olduğunu iddia etti.

Onların bir gönderisinde sızıntı sitesi, Play ransomware grubu, talepleri karşılanmadığı takdirde daha fazla veri sızdıracaklarını belirtti.

Lowell Şehri siber saldırı detayları

“Amerikan Devrimi’nin beşiği” olarak da bilinen şehrin hassas kullanıcı verilerine erişildi ve kısmen karanlık ağa sızdırıldı.

Play fidye yazılımı grubu, City of Lowell siber saldırısından aşağıdaki bilgilere sahip olduklarını yazdı:

- Özel gizli veriler

- Finansal bilgi

- Vergilerle ilgili ayrıntılar

- Müşteri bilgisi

- çalışan verileri

Gönderi, Rar şifresiyle Lowell Şehri siber saldırısından çalındığı iddia edilen veritabanına indirilen bağlantıyla sona erdi.

Lowell Belediyesi’nin şu ana kadar duyurduğu şey

Lowell Belediyesi’nin sosyal medya platformları, ‘teknoloji hizmetlerindeki kesintilere’ ilişkin devam eden soruşturmalar ve gelişmeler hakkında okuyuculara yönelik mesajlarla düzenli olarak güncellendi.

24 Nisan’da, şehrin Facebook sayfasındaki bir güncellemede, “Belediye Binasının teknoloji hizmetlerinde, telefonlarımız da dahil olmak üzere çeşitli sistemleri etkileyen bir kesinti yaşadığını lütfen unutmayın.”

25 Nisan’da resmi web sitesi, siber bağlantılı olayın muhtemelen 23 Nisan Pazartesi sabahı erken saatlerde başladığını belirten “Şehir Ağlarının Durumu” başlıklı bir uyarı yayınladı. Olaydan sonra sistemler izole edildi.

Bunu takiben sunucular, ağlar, telefonlar ve diğer sistemler erişilemez hale getirildi.

Ancak, 27 Nisan’da Lowell Şehri Yönetim Bilişim Sistemleri Departmanı (MIS) telefon hizmetlerini etkinleştirdi siber olay nedeniyle diğer restorasyon çalışmalarında çalışırken.

Uzmanlardan ve yetkililerden Lowell Şehri siber saldırısına ilişkin açıklamalar

Tehdit Analisti Brett Callow, karanlık ağdaki veri sızıntısına değinerek, “Bilgi dışarıda ve şu anda karanlık ağda olsa da, başka nerede görünebileceğini veya ne zaman görünebileceğini bilmenin bir yolu yok. ” Güneş bildirdi.

Brett ayrıca, sızan verilere kaç kişinin eriştiğinin bilinmediğini söyledi.

Fidye yazılımı saldırıları hakkında Brett, “Fidye yazılımı saldırılarının iki bölümü vardır. İlk kısım, bilgisayar korsanlarının verilerin bir kopyasını çalmasıdır. Ardından, çaldıkları sistemden şifreler ve sistemi kilitlerler. Sonra iki şeyi kapsayan bir fidye istiyorlar: Birincisi, kilitli sistemlerin kilidini açmak ve ikincisi, çalınan verileri yok etmek. Ya da güya onu yok ediyor.”

Play fidye yazılımı grubunun SSS sayfası, çalışma şeklini ayrıntılı olarak açıkladı ve talepleri karşılanmazsa sistem verilerini sızdırma tehdidi oluşturan bazı soruları yanıtladı.

Grup bir yanıtta, “Tüm müşterilere makul bir fiyat veriliyor, bir fiyat belirlemeden önce gelirleri, giderleri, belgeleri, raporları ve daha fazlasını inceliyoruz.”

Mayıs ayının başlarında, MassHire Greater Lowell Workforce Board, YouthWorks İstihdam ve Eğitim Programı için 2 milyon $ hibe aldıklarını duyurdu. Bu, hacker topluluğunun şehri hedef almasına neden olmuş olabilir.

Lowell Şehri siber saldırısı, Şehir Müdürü Tom Golden’ın da onayladığı gibi hala soruşturma altında. The Sun’da bildirildiği üzere Tom, “Şu anda Lowell, Federal ve Eyalet yasa uygulamalarındaki ortaklarımızla çalışmaya devam ediyor” diye ekledi.

Lowell siber saldırısı: Play Book’taki Son Gelişmeler

Lowell siber saldırısı, Play ransomware grubunun oyun kitabındaki en sonuncusudur. Son kurbanları arasında Arjantin yargı sistemi Antwerp Şehri ve ABD Oakland Şehri yer alıyor.

Play fidye yazılımının, Hive ve Nokoyawa fidye yazılımlarına benzer, ilgili araçları ve yükleri için karşılaştırılabilir dosya adları ve dosya yolları kullanmak gibi çeşitli taktikler benimsediği gözlemlenmiştir.

Trend Micro’daki araştırmacılar kısa bir süre önce, saldırı zincirlerindeki çok sayıda benzerlik nedeniyle Nokayawa’nın arkasındaki saldırganlar ile Hive’ın arkasındakiler arasında bir bağlantı olduğunu öne süren göstergeler buldular.

Symantec’in tehdit avcısı ekibi geçen ay Play fidye yazılımı grubunun, etki alanındaki tüm bilgisayarları ve kullanıcıları sıralamak için Grixba adlı özelleştirilmiş bir ağ tarama aracı kullandığını bildirdi.

Bununla birlikte, fidye yazılımı çetesi, saldırganların genellikle işletim sistemi tarafından kilitlenen Birim Gölge Kopyası Hizmeti’nden (VSS) dosyaları kopyalamasına izin veren bir .NET yürütülebilir dosyası kullanır.

Araştırmacılara göre, “tescilli araçların kullanımı… fidye yazılımı operatörlerine operasyonları üzerinde daha fazla kontrol sağlıyor.”

Fidye yazılımı grupları, araçlarını tescilli ve özel tutarak, rekabet avantajını koruyabilir ve karlarını en üst düzeye çıkarabilir, çünkü yaygın olarak bulunan araçlar tersine mühendislik yapılabilir veya diğer saldırganlar tarafından uyarlanabilir, bu da potansiyel olarak ilk saldırının etkinliğini zayıflatır.

Feragatname: Bu rapor, çeşitli yollarla elde edilen dahili ve harici araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve kullanıcılar, bu bilgilere güvendikleri için tüm sorumluluğu üstlenirler. Cyber Express, bu bilgilerin kullanılmasının doğruluğu veya sonuçları için hiçbir sorumluluk kabul etmez.