10 tedarikçiye ait yüzlerce UEFI ürünü, saldırganların Güvenli Önyüklemeyi atlatıp kötü amaçlı yazılım yüklemesine olanak tanıyan PKfail olarak bilinen kritik bir aygıt yazılımı tedarik zinciri sorunu nedeniyle tehlikeye atılmaya müsait.

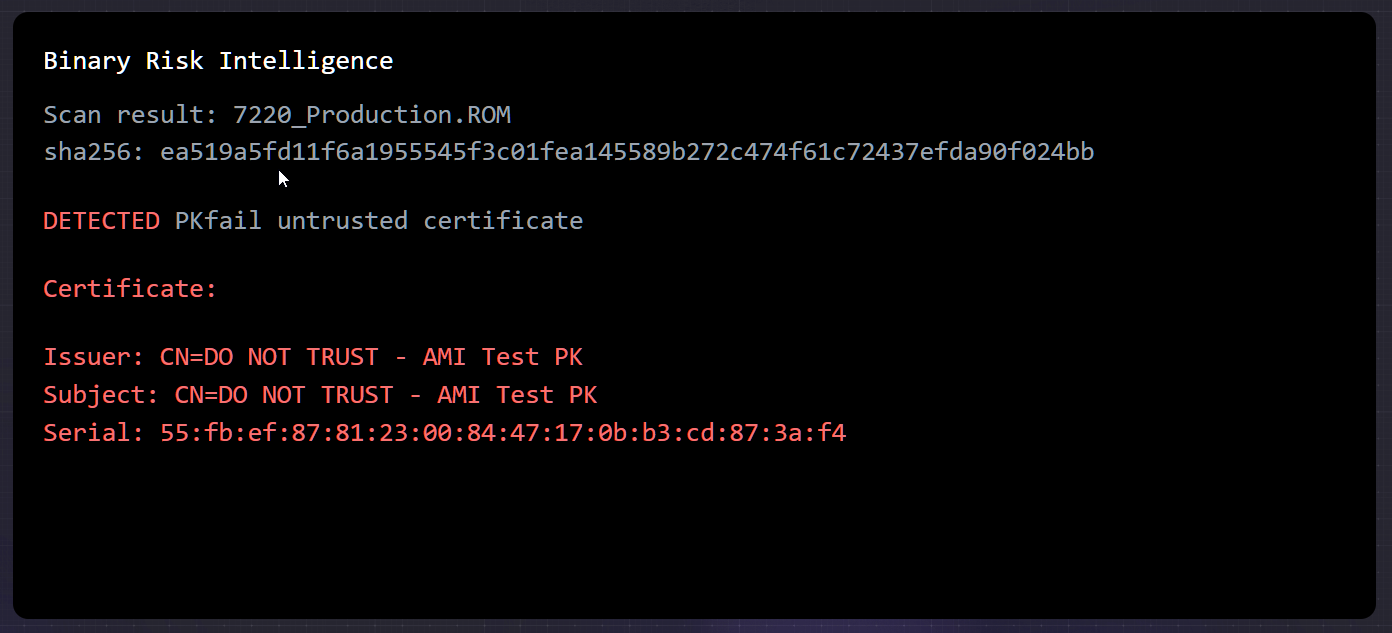

Binarly Araştırma Ekibi’nin tespit ettiği üzere, etkilenen cihazlar American Megatrends International (AMI) tarafından oluşturulan ve “GÜVENMEYİN” olarak etiketlenen ve ana tedarikçilerin kendi güvenli şekilde oluşturulmuş anahtarlarıyla değiştirmeleri gereken bir test Güvenli Önyükleme “ana anahtarı” (Platform Anahtarı (PK)) kullanıyor.

Binarly Araştırma Ekibi, “Güvenli Önyükleme veritabanlarını yöneten ve donanım yazılımından işletim sistemine kadar güven zincirini koruyan bu Platform Anahtarı, genellikle OEM’ler veya cihaz satıcıları tarafından değiştirilmiyor ve bu da cihazların güvenilmeyen anahtarlarla gönderilmesine neden oluyor” dedi.

813 üründe güvenilmeyen test anahtarları kullanan UEFI cihaz üreticileri arasında Acer, Aopen, Dell, Formelife, Fujitsu, Gigabyte, HP, Intel, Lenovo ve Supermicro yer alıyor.

Mayıs 2023’te Binarly, Intel Boot Guard’dan sızdırılan özel anahtarları içeren ve birden fazla satıcıyı etkileyen bir tedarik zinciri güvenlik olayı keşfetti. İlk olarak BleepingComputer tarafından bildirildiği üzere, Money Message gasp çetesi, şirketin anakartlarında kullanılan aygıt yazılımının MSI kaynak kodunu sızdırdı.

Kodda 57 MSI ürününe ait görüntü imzalama özel anahtarları ve 116 MSI ürününe ait Intel Boot Guard özel anahtarları yer alıyordu.

Bu yılın başlarında, American Megatrends International’dan (AMI) Güvenli Önyükleme “ana anahtarı” ile ilgili özel bir anahtar da sızdırıldı ve çeşitli kurumsal cihaz üreticilerini etkiledi. Etkilenen cihazlar hala kullanımda ve anahtar yakın zamanda piyasaya sürülen kurumsal cihazlarda kullanılıyor.

PKfail etkisi ve öneriler

Binarly’nin açıkladığı gibi, bu sorunun başarılı bir şekilde istismar edilmesi, savunmasız cihazlara ve Platform Anahtarının özel kısmına erişimi olan tehdit aktörlerinin, Anahtar Değişim Anahtarı (KEK) veritabanını, İmza Veritabanını (db) ve Yasak İmza Veritabanını (dbx) manipüle ederek Güvenli Önyüklemeyi atlamasına olanak tanır.

Donanım yazılımından işletim sistemine kadar tüm güvenlik zincirini tehlikeye attıktan sonra, kötü amaçlı kod imzalayabilirler ve bu da CosmicStrand ve BlackLotus gibi UEFI kötü amaçlı yazılımlarını dağıtmalarına olanak tanır.

“PKfail’e karşı savunmasız ilk aygıt yazılımı Mayıs 2012’de yayınlanırken, sonuncusu Haziran 2024’te yayınlandı. Genel olarak bu, tedarik zinciri sorununu türünün en uzun süreli sorunlarından biri haline getiriyor ve 12 yılı aşkın bir süreyi kapsıyor,” diye ekledi Binarly.

“Şu anda yaklaşık 900 cihaz içeren etkilenen cihazların listesi BRLY-2024-005 duyurumuzda bulunabilir. Tarama sonuçlarına daha yakından bakıldığında platformumuzun 22 benzersiz güvenilmeyen anahtarı çıkardığı ve tanımladığı ortaya çıktı.”

PKfail’i azaltmak için tedarikçilere, Donanım Güvenlik Modülleri gibi kriptografik anahtar yönetimi en iyi uygulamalarını izleyerek Platform Anahtarını oluşturmaları ve yönetmeleri önerilir.

Ayrıca, AMI gibi bağımsız BIOS satıcıları tarafından sağlanan test anahtarlarını, bu satıcıların güvenli bir şekilde ürettiği anahtarlarla değiştirmek de önemlidir.

Kullanıcılar, cihaz satıcıları tarafından yayınlanan aygıt yazılımı güncellemelerini izlemeli ve PKfail tedarik zinciri sorununu gideren tüm güvenlik yamalarını mümkün olan en kısa sürede uygulamalıdır.

Binarly ayrıca kullanıcıların PKfail’e karşı savunmasız cihazları ve kötü amaçlı yükleri bulmak için donanım yazılımı ikili dosyalarını ücretsiz olarak taramasına yardımcı olan pk.fail web sitesini de yayınladı.