Test edilen aygıt yazılımı görüntülerinin yaklaşık yüzde dokuzu, veri ihlalleri sırasında kamuya açık olarak bilinen veya sızdırılan üretim dışı şifreleme anahtarlarını kullanıyor ve bu da birçok Güvenli Önyükleme aygıtını UEFI önyükleme kiti kötü amaçlı yazılım saldırılarına karşı savunmasız hale getiriyor.

‘PKfail’ olarak bilinen ve şu anda CVE-2024-8105 olarak takip edilen tedarik zinciri saldırısı, bilgisayar satıcılarının kendi güvenli şekilde oluşturdukları anahtarlarla değiştirmeleri gereken test Güvenli Önyükleme ana anahtarı (Platform Anahtarı “PK”) tarafından gerçekleştiriliyor.

Bu anahtarlar “GÜVENMEYİN” olarak işaretlenmiş olsa da, Acer, Dell, Fujitsu, Gigabyte, HP, Intel, Lenovo, Phoenix ve Supermicro gibi çok sayıda bilgisayar üreticisi tarafından kullanılmaya devam edildi.

Sorun, Binarly tarafından 2024 yılının temmuz ayı sonlarında keşfedildi ve sekiz yüzden fazla tüketici ve kurumsal cihaz modelinde, birçoğu GitHub ve diğer konumlarda sızdırılmış olan güvenilmeyen test anahtarlarının kullanımı konusunda uyarıda bulunuldu.

PKfail, tehdit aktörlerinin Güvenli Önyükleme korumalarını aşmalarına ve savunmasız sistemlere tespit edilemeyen UEFI kötü amaçlı yazılımları yerleştirmelerine olanak tanıyabilir ve kullanıcıların güvenliği ihlal edilenleri savunmaları veya keşfetmeleri için hiçbir yol bırakmaz.

PKfail etkisi ve tepkisi

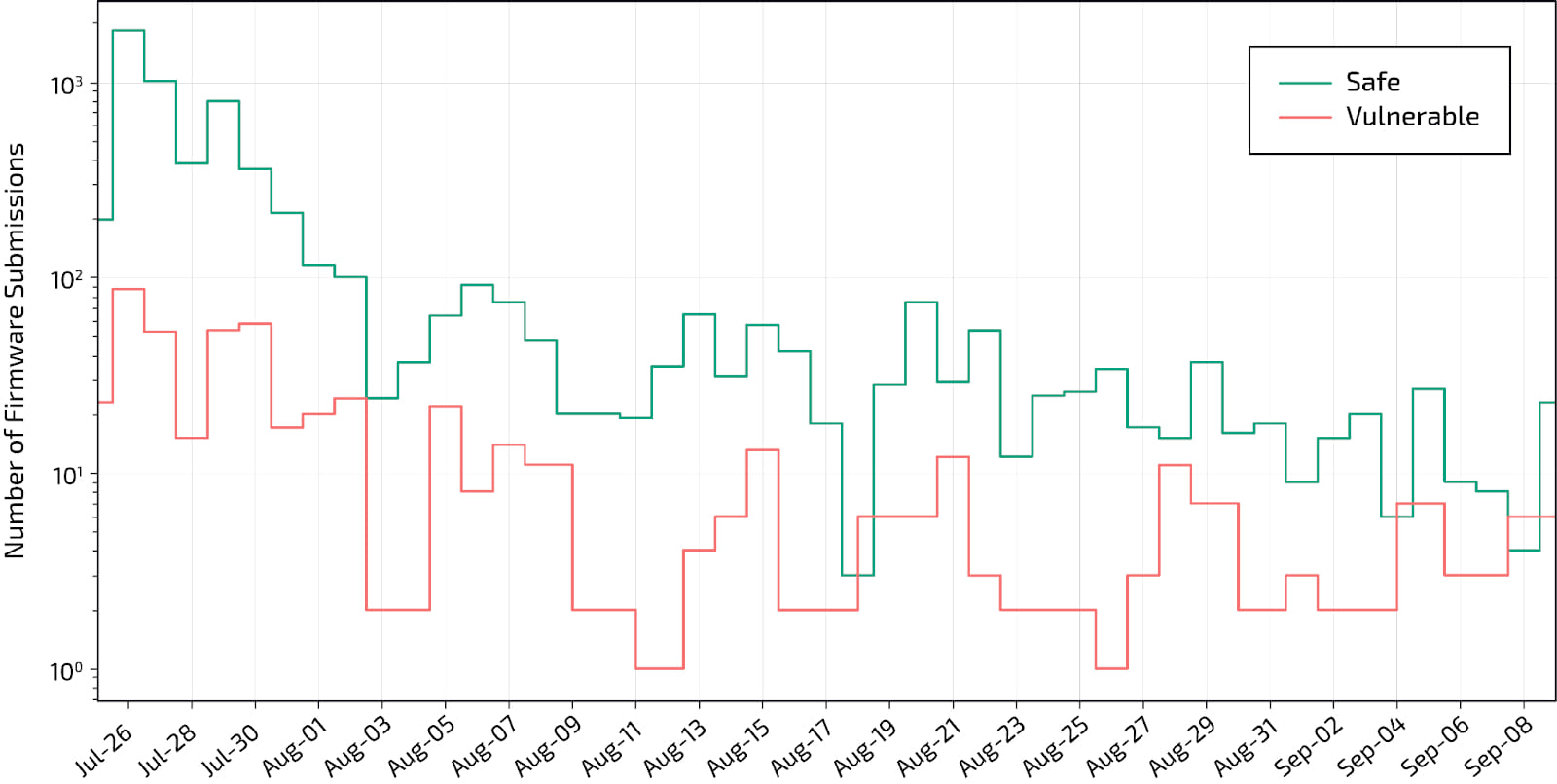

Binarly, araştırmalarının bir parçası olarak, satıcıların bir test anahtarı kullanıp kullanmadıklarını görmek için aygıt yazılımı görüntülerini yüklemek amacıyla kullanabilecekleri bir “PKfail tarayıcısı” yayınladı.

Son ölçümlere göre, tarayıcı piyasaya sürülmesinden bu yana 10.095 gönderiden 791’inde güvenlik açığı bulunan aygıt yazılımı tespit etti.

Binarly’nin yeni raporunda, “Verilerimize dayanarak tıbbi cihazlarda, masaüstü bilgisayarlarda, dizüstü bilgisayarlarda, oyun konsollarında, kurumsal sunucularda, ATM’lerde, POS terminallerinde ve oy verme makineleri gibi bazı garip yerlerde PKfail ve üretim dışı anahtarlar bulduk.” ifadeleri yer alıyor.

Savunmasız gönderilerin büyük çoğunluğu AMI’den (American Megatrends Inc.) geliyor, ardından Insyde (61), Phoenix (4) ve bir adet Supermicro gönderisi geliyor.

Kaynak: Binarly

2011’de üretilen Insyde anahtarları için Binarly, donanım yazılımı görüntü gönderimlerinin bunların hala modern cihazlarda kullanıldığını ortaya koyduğunu söylüyor. Daha önce, bunların yalnızca eski sistemlerde bulunabileceği varsayılıyordu.

Topluluk ayrıca PKfail’in Hardkernel, Beelink ve Minisforum’dan gelen özel cihazları etkilediğini doğruladı, yani kusurun etkisi ilk tahmin edilenden daha geniş.

Binarly, PKfail’e satıcı yanıtının genellikle proaktif ve hızlı olduğunu, ancak herkesin güvenlik riski hakkında uyarıları hemen yayınlamadığını belirtiyor. PKfail ile ilgili bültenler şu anda Dell, Fujitsu, Supermicro, Gigabyte, Intel ve Phoenix tarafından mevcuttur.

Birçok satıcı, güvenlik açığı bulunan Platform Anahtarlarını kaldırmak veya bunları üretime hazır kriptografik materyallerle değiştirmek için yamalar veya aygıt yazılımı güncellemeleri yayınladı ve kullanıcılar bunları BIOS’larını güncelleyerek alabilirler.

Cihazınız artık desteklenmiyorsa ve PKfail için güvenlik güncellemeleri alması muhtemel değilse, cihazınıza fiziksel erişimin sınırlandırılması ve ağın daha kritik parçalarından izole edilmesi önerilir.