Modern bilgisayarlarda yaygın olarak kullanılan Birleşik Genişletilebilir Ürün Yazılımı Arayüzü (UEFI) spesifikasyonunun açık kaynaklı bir referans uygulamasının TCP/IP ağ protokol yığınında çok sayıda güvenlik açığı ortaya çıktı.

Toplu olarak dublajlı PixieFail Quarkslab tarafından yapılan açıklamaya göre, dokuz sorun TianoCore EFI Geliştirme Kiti II’de (EDK II) yer alıyor ve uzaktan kod yürütme, hizmet reddi (DoS), DNS önbellek zehirlenmesi ve hassas bilgilerin sızması için kullanılabilir.

AMI, Intel, Insyde ve Phoenix Technologies’in işletim sisteminin başlatılmasından sorumlu olan UEFI ürün yazılımı eksikliklerden etkileniyor.

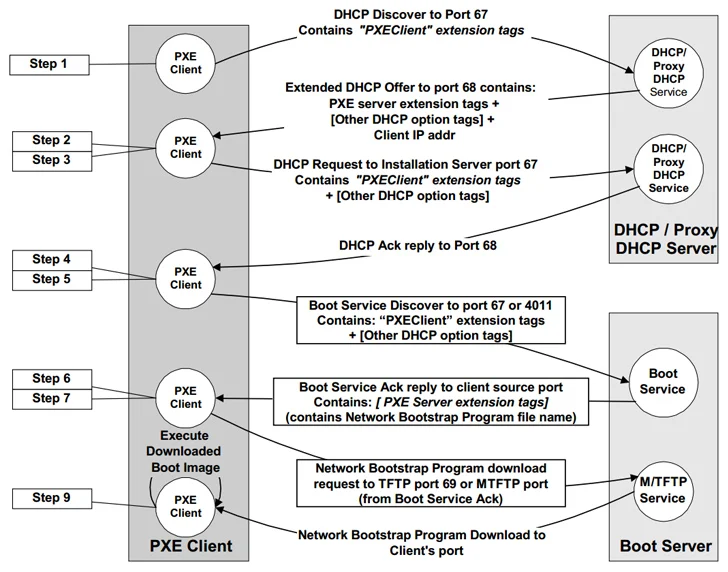

EDK II, çalışan bir işletim sisteminin yokluğunda yönetim görevlerine izin veren, ilk Önyükleme Öncesi eYürütme Ortamı (PXE, “pixie” olarak telaffuz edilir) aşamasında kullanılabilen ağ işlevlerini etkinleştirmek için NetworkPkg adı verilen kendi TCP/IP yığınını içerir.

Başka bir deyişle, bir aygıtı ağ arabirim kartından (NIC) önyüklemek için kullanılan bir istemci-sunucu arabirimidir ve henüz bir işletim sistemi yüklenmemiş ağ bağlantılı bilgisayarların bir yönetici tarafından uzaktan yapılandırılmasına ve başlatılmasına olanak tanır.

PXE kodu, anakarttaki UEFI ürün yazılımının bir parçası olarak veya NIC ürün yazılımı salt okunur belleğinde (ROM) bulunur.

Quarkslab tarafından EDKII’nin NetworkPkg’inde tanımlanan sorunlar; taşma hatalarını, sınır dışı okumayı, sonsuz döngüleri ve DNS ve DHCP zehirlenmesi saldırılarına, bilgi sızıntısına, hizmet reddine neden olan zayıf sözde rastgele sayı üretecinin (PRNG) kullanımını kapsar. ve IPv4 ve IPv6 katmanına veri ekleme saldırıları.

Kusurların listesi aşağıdaki gibidir:

- CVE-2023-45229 (CVSS puanı: 6,5) – Bir DHCPv6 Reklam mesajındaki IA_NA/IA_TA seçenekleri işlenirken tam sayı taşması

- CVE-2023-45230 (CVSS puanı: 8,3) – Uzun Sunucu Kimliği seçeneği aracılığıyla DHCPv6 istemcisinde arabellek taşması

- CVE-2023-45231 (CVSS puanı: 6,5) – Kesilmiş seçeneklere sahip bir ND Yönlendirme mesajı işlenirken sınırların dışında okuma

- CVE-2023-45232 (CVSS puanı: 7,5) – Hedef Seçenekleri başlığındaki bilinmeyen seçenekleri ayrıştırırken sonsuz döngü

- CVE-2023-45233 (CVSS puanı: 7,5) – Hedef Seçenekleri başlığındaki PadN seçeneğini ayrıştırırken sonsuz döngü

- CVE-2023-45234 (CVSS puanı: 8,3) – DHCPv6 Reklam mesajındaki DNS Sunucuları seçeneği işlenirken arabellek taşması

- CVE-2023-45235 (CVSS puanı: 8,3) – DHCPv6 proxy Reklam mesajından Sunucu Kimliği seçeneğini işlerken arabellek taşması

- CVE-2023-45236 (CVSS puanı: 5,8) – Tahmin Edilebilir TCP Başlangıç Sıra Numaraları

- CVE-2023-45237 (CVSS puanı: 5.3) – Zayıf bir sözde rastgele sayı üretecinin kullanılması

CERT Koordinasyon Merkezi (CERT/CC) bir danışma belgesinde “Bu güvenlik açıklarının etkisi ve kullanılabilirliği, belirli ürün yazılımı yapısına ve varsayılan PXE önyükleme yapılandırmasına bağlıdır” dedi.

“Yerel ağdaki (ve belirli senaryolarda uzaktan) bir saldırgan, uzaktan kod yürütmek, DoS saldırıları başlatmak, DNS önbellek zehirlenmesi gerçekleştirmek veya hassas bilgileri çıkarmak için bu zayıflıklardan yararlanabilir.”