Yeni halka açık Pixie toz saldırısı, Wi-Fi Korumalı Kurulum (WPS) protokolünde bulunan kritik güvenlik açıklarını bir kez daha ortaya çıkardı ve saldırganların yönlendiricinin WPS pimini çevrimdışı çıkarmasını ve kablosuz ağa sorunsuz bir şekilde katılmasını sağladı.

Yazı İşleri Nons’larında zayıf randomizasyonu hedefleyerek, bu istismar, yakınlık veya sofistike donanım gerektirmeden WPS’nin amaçlanan güvenliğini altüst eder.

Ağ savunucuları ve ev kullanıcıları, yetkisiz erişim riskini azaltmak için WPS özelliklerini acilen güncellemeli veya devre dışı bırakmalıdır.

Pixie Dust Wi-Fi saldırısı

WPS, tam WPA2-PSK yerine 8 haneli kısa bir pim kullanarak cihazların bir ağa katılmasına izin vererek Wi-Fi kurulumunu basitleştirmek için tasarlanmıştır.

Netrise’a göre, pixie toz saldırısında rakipler dört yönlü WPS el sıkışmasında iki kritik kusurdan yararlanıyor:

Yönlendiriciler, EAP-TLS Borsası sırasında 128-bit Kayıt Müdürü Nonses (Non-1 ve Nonce-2) sorunu veriyor.

Kusurlu rastgele sayı uygulaması nedeniyle, bu olmayanlar oturumlar arasında tahmin edilebilir veya tekrarlanabilir. Saldırganlar ilk EAPOL çerçevelerini keser ve Yazı İşleri Müdürü olmayanları çevrimdışı hesaplar.

Çevrimdışı Pin Kurtarma

Nonses bilindikten sonra, saldırgan pimi doğrulamak için kullanılan HMAC-MD5 değerlerini yeniden yapılandırır.

Pin’in ilk yarısı için sadece 11.000 olasılık ve ikincisi için 1.000 olasılıkla, tam 8 haneli pim, kaba zorlayıcı WPA2’den daha hızlı dakika içinde keşfedilir.

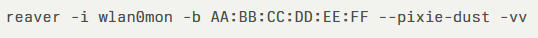

Reaver ve Bully gibi teknik araçlar, nonce analizini otomatikleştirmek için bir pixie toz bayrağı ile genişletilmiştir. Tipik bir saldırı komutu:

Burada, -i wlan0mon monitör modu arayüzünü belirtir, -b hedef BSSID’yi belirler ve -VV, nonce kurtarma ve pim kırma ilerlemesini izlemesini sağlar.

WPS pimini başarıyla kurtardıktan sonra, saldırgan doğru pimi içeren son bir EAP-TLS EAP yanıtı gönderir ve yönlendiricinin EAP-Success mesajını döndürmesini ve kayıt şirketi rolüne izin vermesini ister.

Bu noktada, saldırgan WPA2 önceden paylaşılan anahtarı (PSK) doğrudan yönlendiriciden türetebilir:

- Saldırgan WSC NVS PIN özniteliğini ister.

- Yönlendirici, WPA2-PSK olan ağ anahtarını ortaya çıkarır.

- PSK elinde olduğunda, düşman herhangi bir meşru istemci gibi ağa bağlanır.

Pixie toz güvenlik açığı tamamen WPS protokolünde meydana geldiğinden, WPA2’nin kendisi sağlam kalır; Ancak, pim kimlik doğrulamasının bypass’ı korumasını geçersiz kılar.

Doğru olmayan randomizasyon veya WPS’yi açıkça devre dışı bırakmayı sağlamak için düzen yazılımı tek güvenilir savunmadır. Kullanıcılar yönlendirici ayarlarını doğrulamalı veya WPS pin desteğini kaldıran satıcı güncellemelerini uygulamalıdır.

Ayrıca, 802.11W korumalı yönetim çerçevelerinin etkinleştirilmesi, çıtayı denemeye ve mesaj dövme girişimlerine karşı yükseltebilir.

Milyonlarca ev ve küçük ofis yönlendiricisi hala varsayılan olarak WPS etkinleştirildiğinde, Pixie Dust Saldırısı, titiz protokol tasarımının öneminin ve güvenlik sistemlerindeki kolaylık özelliklerinin tehlikelerinin altını çiziyor.

Kuruluşlar kablosuz altyapılarını derhal denetlemeli ve ev kullanıcıları güvende kalmak için savunmasız yapılandırmaları değiştirmeli veya devre dışı bırakmalıdır.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.