Fidye yazılımı çetelerinin saldırılarında yeni bir kötü amaçlı yazılım türü kullanılıyor ve adı PikaBot.

2023’ün başlarında ortaya çıkan nispeten yeni bir truva atı olan PikaBot, Trojan’ın bariz halefidir. Kötü şöhretli QakBot (QBot) truva atı Ağustos 2023’te kapatıldı. QBot, ilk erişimi kolaylaştırma ve ikincil yükleri sunma konusundaki çok yönlü yeteneği nedeniyle geçmişte birçok fidye yazılımı çetesi tarafından kullanıldı.

QBot kapatıldıktan sonra fidye yazılımı çetesinin alet kutusunda bir boşluk oluştu; ancak PikaBot ile bu değişmeye başlıyor: Geçen ay, PikaBot’un fidye yazılımı çeteleri, özellikle de Black Basta tarafından saldırılarında kullanıldığı kaydedilen ilk örnek hakkında yazmıştık.

PikaBot’un nasıl çalıştığını, nasıl dağıtıldığını, fidye yazılımı çetelerinin saldırılarında onu nasıl kullandığını ve ThreatDown ile onu nasıl durdurabileceğimizi inceleyelim.

PikaBot’a daha yakından bakış

PikaBot’un nasıl çalıştığına dair daha iyi bir fikir edinmek için öncelikle modüler bir truva atının ne olduğunu anlamamız gerekiyor.

Basit ifadeyle, modüler bir trojan Saldırganların, kötü amaçlı yazılımın tamamını değiştirmeye gerek kalmadan işlevlerini kolayca eklemesine veya güncellemesine olanak tanıyan, esnek ve genişletilebilir olacak şekilde tasarlanmış bir kötü amaçlı yazılım türüdür.

QBot ve PikaBot gibi truva atlarının modüler yapısı onları bu kadar tehlikeli kılıyor. Daha basit kötü amaçlı yazılımların aksine, PikaBot keyfi komutları çalıştırabilir, ek yükler indirebilir ve meşru süreçlere kötü amaçlı kabuk kodu enjekte edebilir kurbanın bilgisayarında çalışıyor. Bunu, saldırganların saldırılarının sonraki aşamalarına hazırlanmalarına olanak tanıyan bir arka kapı gibi düşünün.

Bir sisteme kurulduğunda PikaBot, dolaylı sistem çağrıları ve gelişmiş gizleme yöntemleri gibi teknikler aracılığıyla çoğu geleneksel güvenlik aracının tespitinden kaçınarak radar altında kalmanın birçok yoluna sahiptir.

Pikabot nasıl dağıtılır?

PikaBot’un dağıtımı, QBot ve DarkGate gibi diğer birçok kötü amaçlı yükleyici gibi, büyük ölçüde e-posta spam kampanyalarına bağımlıdır. Buna rağmen ThreatDown Intelligence araştırmacıları, PikaBot’un kötü amaçlı arama reklamları yoluyla da dağıtıldığını gördü (“” olarak da bilinir).kötü amaçlı reklamcılık”).

PikaBot’un ilk erişim kampanyaları, belirli ülkeleri hedefleyen, coğrafi olarak konumlandırılmış spam e-postalar kullanılarak titizlikle hazırlanmıştır. E-postalar genellikle kötü amaçlı zip dosyalarını barındıran harici SMB (Sunucu İleti Bloğu) paylaşımlarına bağlantılar içerir.

SMB paylaşımları, bir ağdaki cihazlar arasında dosya ve yazıcı paylaşımı için tasarlanmış bir ağ dosya paylaşım protokolü olan SMB protokolünü kullanan ağ klasörleridir. Saldırganlar genellikle kötü amaçlı yazılım dağıtmak için KOBİ paylaşımlarını kullanır. Bu durumda, barındırılan zip dosyasının indirilmesi ve açılması PikaBot’un bulaşmasına neden olur.

Örneğin, PikaBot yükünü içeren bir zip dosyasına bağlantı içeren aşağıdaki kimlik avı e-postasını düşünün.

Kaynak: ANY.RUN (Çeviri: Geçen gün sana bazı evraklar gönderdim. Aldın mı?)

Alıcı, bağlantıya tıklayarak bu e-postalarla etkileşim kurduğunda, e-postalar, kötü amaçlı zip dosyalarını barındıran SMB paylaşımına yönlendirilir.

Bir zip dosyasını çıkarmak ve içindeki yürütülebilir dosyaya çift tıklamak PikaBot’u yükleyecektir.

Kaynak: ANY.RUN

Fidye yazılımı çeteleri PikaBot’u nasıl kullanıyor?

Fidye yazılımı çeteleri, saldırıları için genellikle PikaBot gibi modüler truva atlarını kullanıyor.

Örneğin kapatılmadan önce Qbot, fidye yazılımı çetelerinin çeşitli saldırı tekniklerini operasyonlarına sorunsuz bir şekilde entegre edinkimlik bilgilerinin çalınması, ağlar arasında yatay geçiş yapılması ve sonuçta fidye yazılımının veya diğer kötü amaçlı yüklerin dağıtılması da dahil.

PikaBot fidye yazılımı saldırganları tarafından da benzer şekilde kullanılıyor.

PikaBot bir ağda sağlam bir yer edindikten sonra saldırganların çok çeşitli takip faaliyetleri.

Örneğin araştırmacılar, BlackBasta fidye yazılımı çetesinin bağlı kuruluşlarının PikaBot’u kullanarak komuta ve kontrol (C&C) sunucularıyla şifreli iletişim. Pikabot ayrıca çetelerin virüslü sistemler hakkında ayrıntılı bilgi almasına da yardımcı olabiliyor. fidye yazılımlarını maksimum etki sağlayacak şekilde uyarlamalarına yardımcı oluyoruz.

ThreatDown ile PikaBot nasıl durdurulur?

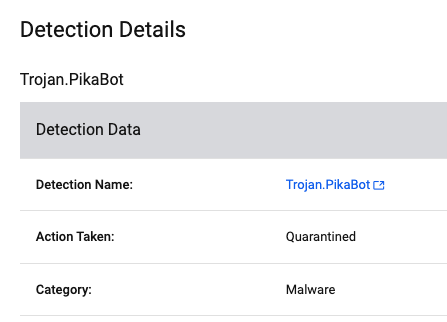

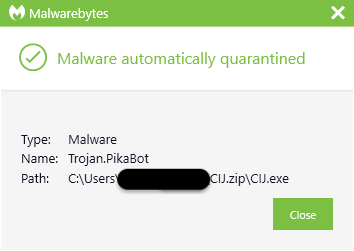

Web içeriği filtresi ve kimlik avı eğitimi gibi şeyler aracılığıyla ilk erişimi engellemenin yanı sıra, Uç Nokta Tespit ve Yanıt (EDR) platformunu seçmek, tehditleri otomatik olarak algılar ve karantinaya alır PikaBot gibi çok önemli.

Ancak kötü amaçlı yazılımların sürekli gelişimi göz önüne alındığında, Pikabot gibi dinamik tehditleri tanımlamak iki kelimeye indirgeniyor: tehdit avcılığı.

ThreatDown’da KOBİ’ler için tehdit avcılığının önemi hakkında çok konuşuyoruz; hem de bunun hiçbir geçerli nedeni yok. Bir saldırganın bir ağı ihlal ettiğinde hemen saldırmadığını düşünün. Sistem güvenliğinin aşılması ile tespit edilmesi arasındaki ortalama süre 21 gündür.

O zamana kadar genellikle çok geç olur. Veriler toplandı veya fidye yazılımı dağıtıldı.

Tehdit avcılığı, ağda sessizce gizlenebilen, gizli verileri çekip “krallığın anahtarlarına” erişmek için kimlik bilgileri arayabilen PikaBot gibi karmaşık tehditlerin bulunmasına ve düzeltilmesine yardımcı olur.

Örneğin, bir vaka çalışmasında ayrıntılarıyla anlatıldığı gibi, ThreatDown Yönetilen Tespit ve Yanıt (MDR) ekibi, saygın bir petrol ve gaz şirketine yönelik karmaşık bir QBot saldırısını ortaya çıkarmak ve etkisiz hale getirmek için tehdit avlama tekniklerinden yararlandı. Ekibin yaklaşımı ilgili Uzlaşma Göstergelerini (IoC’ler) titizlikle incelemek, ağ trafiğini analiz etmek ve olağandışı davranış kalıplarını incelemek Şirketin BT altyapısı içinde, sonuçta Qbot’un ağda keşfedilmesi ve virüslü sistemlerin izole edilmesiyle sonuçlandı.

ThreatDown MDR iş akışı

PikaBot gibi tehditleri bugün durdurun

ThreatDown’un PikaBot gibi yeni tehditleri nasıl durdurduğu hakkında daha fazla bilgi edinmek ister misiniz? Bir uzmanla konuşmak ve özel fiyat teklifi almak için bu formu doldurun.