Popüler bir ağ düzeyinde reklam blokeri olan Pi-Hole, bağışçı adlarının ve e-posta adreslerinin GiveWP WordPress bağış eklentisinde bir güvenlik açığı yoluyla ortaya çıktığını açıkladı.

Pi-hole, kullanıcıların cihazlarına ulaşmadan önce istenmeyen içeriği filtreleyen bir DNS düden görevi görür. Başlangıçta Raspberry Pi tek pano bilgisayarlarında çalışacak şekilde tasarlanmış olsa da, artık özel donanım veya sanal makinelerde çeşitli Linux sistemlerini desteklemektedir.

Örgüt, olayı ilk olarak 28 Temmuz Pazartesi günü, bağışçıların yalnızca bağış için kullanılan adreslerde şüpheli e -postalar aldıklarını bildirdikten sonra öğrendiklerini belirtti.

Mortem’den sonra Cuma günü açıklandığı gibi, Pi-Holle web sitesinin bağış formu aracılığıyla, gelişimini desteklemek için bağış formu aracılığıyla bağışlayan kullanıcılardan etkilenen kullanıcılar, bir GiveWP güvenlik kusuru nedeniyle web sayfasının kaynak kodunu görüntüleyen herkes tarafından görülebilen kişisel bilgileri ortaya çıkardı.

Güvenlik açığı, Pi-delik web sitesindeki bağışları işlemek için kullanılan bir WordPress eklentisi olan GiveWP’den kaynaklandı. Eklenti, kimlik doğrulama veya özel erişim ayrıcalıkları gerektirmeden donör bilgilerini kamuya açık hale getirdi.

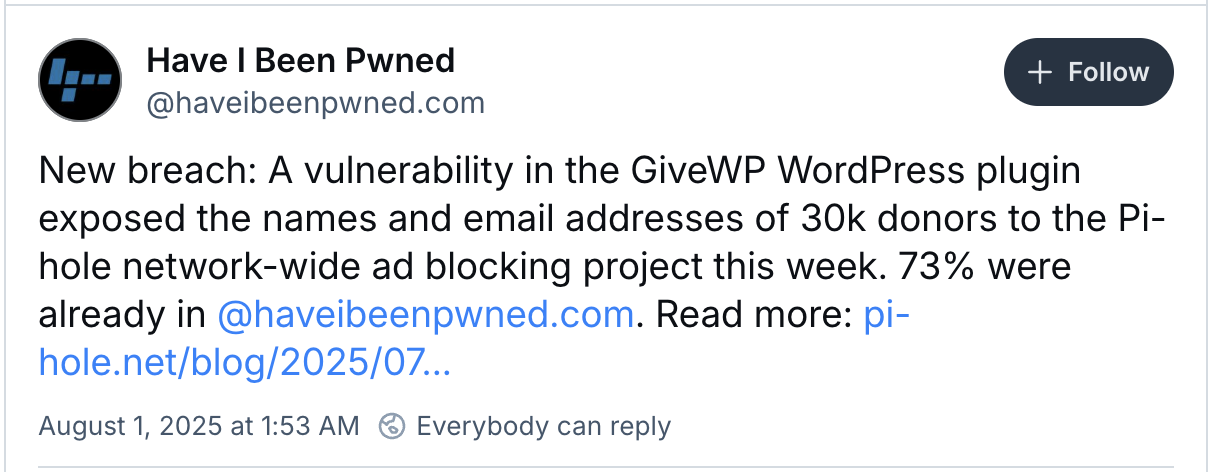

Pi-hole etkilenen müşteri sayısını açıklamamış olsa da, ‘Pwned ME?’ Veri ihlali bildirim hizmeti, PI-delik ihlalini ekleyerek, yaklaşık 30.000 bağışçıyı etkilediğini ve veritabanında zaten maruz kalan kayıtların% 73’ünün etkilendiğini söyledi.

Finansal bilgi yok

Pi-delik, kredi kartı bilgileri ve diğer ödeme ayrıntıları doğrudan Stripe ve PayPal tarafından ele alındığından, donör finansal verilerin tehlikeye girmediğini de sözlerine ekledi. Ayrıca, Pi-delik yazılım ürününün kendisinin hiçbir şekilde etkilenmediğini açıkladı.

Pi-Hole, “Bağış formunda geçerli bir isim veya e-posta adresi bile gerekmediğini açıkça belirtiyoruz, sadece kullanıcıların bağışlarını görmeleri ve yönetmeleri için.” Dedi. Diyerek şöyle devam etti: “Ürünün pi deliğinin kategorik olarak bu ihlalin konusu olmadığını belirtmek de önemlidir. Ağlarında kurulu bir Pi deliği olan kullanıcılardan herhangi bir işlem gerekmez.”

Github’da bildirilen güvenlik açığından birkaç saat içinde bir yama yayınlasa da, Pi-hole, eklenti geliştiricisinin yanıtını eleştirerek, kullanıcıları bildirmeden önce 17.5 saatlik bir gecikme gösterdi ve güvenlik kusurunun donör isimleri ve e-posta adresleri üzerindeki potansiyel etkisinin yetersiz kabulü olarak tanımlandı.

Pi-hole, etkilenen bağışçılardan özür diledi ve bu güvenlik olayından kaynaklanan potansiyel itibar hasarını kabul etti, güvenlik açığı öngörülemezken, ortaya çıkan veri ihlali için hesap verebilirliği kabul ettiklerini söyledi.

“Bağış sayfamız aracılığıyla bağışta bulunan herkesin isimleri ve e-posta adresleri, tüm dünyanın görmesi için oradaydı (sağ tıklama için yeterince anlayışlı olmaları şartıyla). Bu rapordan birkaç saat sonra, kötü kodu yamaladılar ve 4.6.1’i piyasaya sürdüler.”

Diyerek şöyle devam etti: “Dağıttığımız yazılım için tam sorumluluk alıyoruz. Güvenimizi yaygın olarak kullanılan bir eklentiye yerleştirdik ve bu güven bozuldu.”

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.