Krebsonsecurity kısa süre önce patronunun e -posta hesabı yourlanan ve şirketin müşterilerinden birini dolandırıcılara büyük bir ödeme göndermek için kandırmak için kullanılan bir okuyucudan duyuldu. Saldırganın altyapısıyla ilgili bir soruşturma, ulaşım ve havacılık endüstrilerinde yerleşik şirketleri aktif olarak hedefleyen uzun süredir devam eden bir Nijeryalı siber suç yüzüğüne işaret ediyor.

Resim: Shutterstock, Bay Teerapon Tiuekhom.

Ulaşım endüstrisinde çalışan bir okuyucu, şirkette bir yöneticiyi sahte bir Microsoft 365 giriş sayfasında kimlik bilgilerini girmesi için kandıran yeni başarılı bir kimlik avı kampanyası hakkında bir ipucu gönderdi. Saldırganlar oradan, faturalarla ilgili geçmiş iletişimler için yöneticinin gelen kutusunu hızla çıkardı, bu mesajların bazılarını şirketin müşterilerine ve ortaklarına gönderilen yeni fatura talepleriyle kopyaladı ve değiştirdi.

Anonimlik koşulu hakkında konuşan okuyucu, müşterilere ortaya çıkan kimlik avı e -postalarının, işverenlerinin alanına oldukça benzeyen yeni kayıtlı bir alan adından geldiğini ve müşterilerinden en az birinin Ruse’a düştüğünü ve sahte bir fatura ödediğini söyledi. Saldırganların, yöneticinin gelen kutusu kimlik bilgilerinin yansıtılmasından sadece birkaç saat sonra benzer bir etki alanı ortaya koyduğunu ve aldatmacanın bir müşterinin altı rakamlı bir mali kaybı yaşadığını söyledi.

Okuyucu ayrıca, imposter alan adının kayıt kayıtlarındaki e -posta adreslerinin – [email protected] – bu tür kimlik avı alanlarına bağlıdır. Gerçekten de, bu e -posta adresinde bir arama Domaintools.com 2024 veya 2025’te kayıtlı en az 240 alan ile ilişkili olduğunu buluyor. Neredeyse hepsi dünya çapında havacılık ve ulaşım endüstrilerindeki şirketler için meşru alanları taklit ediyor.

Bu e -posta adresi için İnternet Araması, Rus forumu hackware’de 2020’den itibaren mizahi bir blog gönderisini ortaya koyuyor[.][email protected]’u bulan RU, alıcıyı sahte bir Microsoft giriş sayfasında oturum açmak için kandırmak için sahte faturaların cazibesini kullanan bir kimlik avı saldırısına bağlandı. Bu araştırmaya bir anda geri döneceğiz.

Justy John

Domaintools, 2016 yılında [email protected] adresine kayıtlı ilk alanların bazılarının diğer yararlı bilgileri içerdiğini göstermektedir. Örneğin, whois için Alhhhhhommuneene[.]iş “Justy John”Ve e -posta adresi [email protected].

Domaintools’taki bir arama, [email protected]’un en az 2012’den beri bir kerelik kimlik avı alanlarını kaydettiğini tespit ettiğini buldu. Bu noktada, bazı güvenlik şirketlerinin kesinlikle bu özel tehdit grubunun bir analizini yayınladığına ikna oldum, ancak henüz sağlam sonuçlar çıkarmak için yeterli bilgim yoktu.

DoDaintools, Justy John e -posta adresinin 2012’den beri kayıtlı iki düzineden fazla alana bağlı olduğunu, ancak bu Justy John alanları için kayıt kayıtlarındaki ayrıntıları döndürerek yüzlerce daha fazla kimlik avı alanı ve ilgili e -posta adresini bulabildiğimizi söylüyor. Örneğin, Justy John Domain tarafından kullanılan sokak adresi Axisupdate[.]açık – Knoxville, TN’deki 7902 Pelleaux Yolu – Cesiyeti Kayıt Kayıt Kayıtlarında da görünür.[.]com, acctlogin[.]Biz ve LoginAccount[.]biz, bunların hepsi bir noktada e -posta adresini içeriyor [email protected].

RSMITH Gmail adresi 2012 Kimlik Yardım Alanı Alibala’ya bağlı[.]Biz (Çin e-ticaret devi Alibaba.com’dan bir karakter, farklı bir üst düzey .biz alanına sahip). Bu etki alanı kayıtlarındaki telefon numarasındaki Domaintools’ta yapılan bir arama – 1.7736491613 – daha fazla kimlik avı alanının yanı sıra Nijeryalı telefon numarası “2348062918302” ve e -posta adresi ortaya koyuyor. [email protected].

Domaintools, [email protected], alan adının kayıt kayıtlarında görünür. selik[.]comdaha önce bahsedilen 2020 Rus blog yazısında belgelenen kimlik avı saldırısında kullanılan. Bu noktada, Tehdit Oyuncu Grubu’nu tanımlamaktan sadece iki adım ötedeyiz.

E -posta adresine başvuran düzinelerce alan kayıtlarında aynı Nijeryalı telefon numarası ortaya çıkıyor [email protected]içermek 26I3[.]açık– sahil[.]com– Tanagruop[.]bizVe bölünen[.]com. Bu alan adlarından herhangi birinde bir web araması, GitHub’da “Uzlaşma Göstergesi” listesinde endekslendiğini bulur. Palo Alto Networks‘ Ünite 42 Araştırma ekibi.

Silverterrier

Ünite 42’ye göre, alanlar Nijerya’da bulunan geniş bir siber suç grubunun el işidir.Silverterrier“2014’te. Ekim 2021 raporunda Palo Alto, Silverterrier’in sözde”Business e-posta uzlaşması” veya Bec Sosyal mühendislik veya bilgisayar saldırı faaliyetleri aracılığıyla meşru işletme e -posta hesaplarını hedefleyen dolandırıcılık. BEC suçluları, bu erişimi kişisel kazanç için iş fonlarının transferini başlatmak veya yönlendirmek için kullanır.

Palo Alto, Silverterrier’in bazıları çeşitli uluslararası kolluk operasyonlarında tutuklanan yüzlerce BEC dolandırıcıyı kapsadığını söylüyor. İnterpol. 2022’de Interpol ve Nijerya polis gücü, servetini yıllarca sosyal medyada gösteren önde gelen bir Silverterrier lider de dahil olmak üzere 11 Silverterrier üyesini tutukladı. Ne yazık ki, kolay paranın cazibesi, endemik yoksulluk ve yolsuzluk ve Nijerya’da siber suçların girişinin düşük engelleri, sürekli yeni işe alım akışı sağlamak için komplo kuruyor.

BEC Dolandırıcıları, FBI’ların izlediği en çok bildirilen 7. suçtu İnternet Suçu Şikayet Merkezi (IC3) 2024’te 21.000’den fazla şikayet üretiyor. Ancak BEC dolandırıcıları, geçen yıl Fed’lere bildirilen en pahalı ikinci siber suçlarıydı. iddia edilen kayıplarda yaklaşık 2,8 milyar dolar. 2025 sahtekarlık ve kontrol anket raporunda Finans profesyonelleri derneği Geçen yıl kuruluşların yüzde 63’ünün bir BEC yaşadığını buldu.

Bu araştırmadan çıkan bazı e-posta adreslerine bakarken, Nijerya’da veya Birleşik Arap Emirliklerinde ikamet eden insanlar için birçoğu gerçek hayat kimliklerini maskelemeye çalışmış gibi görünen bir dizi Facebook hesabı ortaya koyuyor. Palo Alto’nun birimi 42 araştırmacıları benzer bir sonuca vardılar, bu dolandırıcıların küçük bir alt kümesi kimliklerini gizlemek için büyük çaba sarf etse de, kimliklerini sosyal medya hesaplarında ve büyük mesajlaşma hizmetlerinde öğrenmenin genellikle kolay olduğunu belirtti.

Palo Alto, BEC aktörlerinin zamanla çok daha organize edildiğini ve bir grup olarak çalışan aktörleri bulmak kolay kalmasına rağmen, birden fazla aktöre destek olmak üzere kötü niyetli altyapıyı kaydetme uygulamasının, hangi aktörlerin belirli bir zamanlar işlediğini belirlemek için siber güvenlik ve kolluk örgütleri için çok daha fazla zaman tüketen (ancak imkansız değil) olduğunu söyledi.

Araştırmacılar, “Coğrafi konumdan bağımsız olarak Silverterrier aktörlerinin genellikle sosyal medya platformlarında sadece birkaç derece ayrılık ile bağlandığını bulmaya devam ediyoruz” diye yazdı.

Finansal dolandırıcılık öldürme zinciri

Palo Alto, kuruluşların BEC saldırılarının insidansını ve etkisini en aza indirmek için benimseyebilecekleri yararlı bir öneri listesi yayınladı. Bu ipuçlarının çoğu, düzenli çalışan güvenlik eğitimi almak ve ağ güvenlik politikalarını gözden geçirmek gibi profilaktiktir.

Ancak bir öneri – “olarak bilinen bir sürece aşina olmak”Finansal dolandırıcılık öldürme zinciri”Veya FFKC – özel bir söz taşıyor, çünkü dolandırıcılara yapılan ödemeleri geri almaya çalışan BEC kurbanları için en iyi umudu sunuyor ve yine de çok fazla kurban çok geç olana kadar var olduğunu bilmiyor.

Resim: IC3.gov.

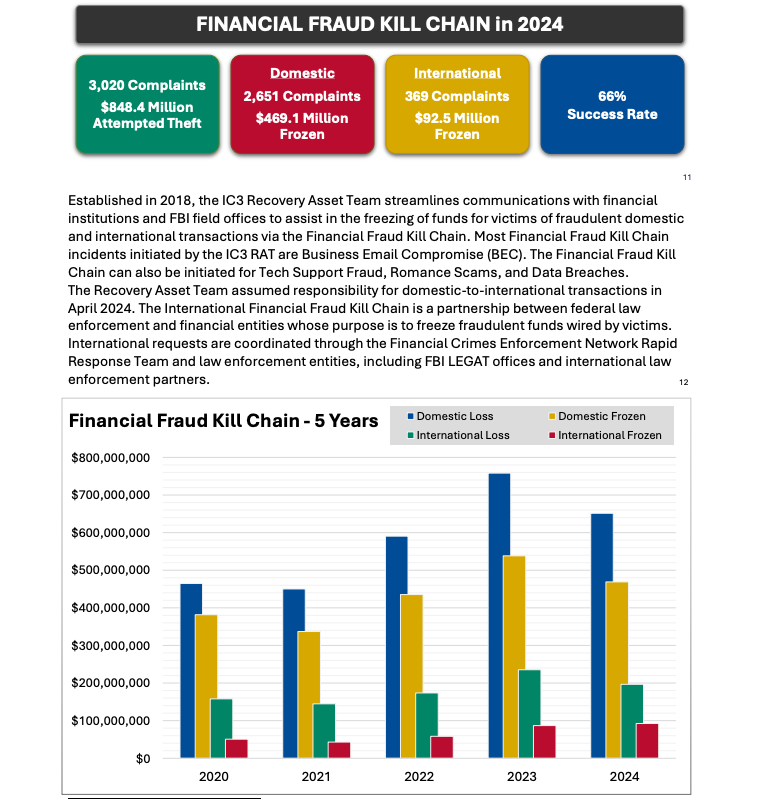

Bu FBI astarında açıklandığı gibi, uluslararası finansal sahtekarlık öldürme zinciri, amacı kurbanlar tarafından kablolu hileli fonları dondurmak olan federal kolluk kuvvetleri ile finansal kuruluşlar arasında bir ortaklıktır. FBI’a göre, hileli bir transferden (genellikle 72 saatten az) sonra derhal IC3.gov ile açılan uygulanabilir kurban şikayetleri, Mali Suçlar Muhafaza Ağı (FINCEN) tarafından otomatik olarak tetiklenecektir.

FBI, IC3 Yıllık Raporunda (PDF) FFKC’nin 2024’te yüzde 66 başarı oranına sahip olduğunu kaydetti. Yaşayabilir IC3.GOV şikayetleri, en az 50.000 dolarlık kayıpları içeriyor ve kurban veya mağdur bankasından gelen tüm kayıtları içeriyor (tamamlanmış bir FFKC formu (FINCEN tarafından sağlanan), herhangi bir ek bilgi, alıcı bilgi, Hesap ve Fincen tarafından sağlandı) içeriyor.