Güvenlik açığı 14 Kasım 2023’te yamalandı, ancak Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yaygın kullanım kanıtları nedeniyle onu Bilinen Açıklardan Yararlanan Güvenlik Açıkları (KEV) listesine ekledi.

Güvenlik açığı 14 Kasım 2023’te yamalandı, ancak Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yaygın kullanım kanıtları nedeniyle onu Bilinen Açıklardan Yararlanan Güvenlik Açıkları (KEV) listesine ekledi. Keşfedilmesinden bu yana, Phemedrone Stealer yükü de dahil olmak üzere çok sayıda kötü amaçlı yazılım kampanyası, saldırı zincirlerinde bundan yararlandı.

Trend Micro’daki siber güvenlik araştırmacıları, Microsoft Windows Defender SmartScreen’i etkileyen ve CVE-2023-36025 olarak takip edilen bir güvenlik açığının, Phemedrone Stealer’ı kullanıcılara bulaştırmak için kullanıldığını keşfetti.

Bilginiz olsun diye söylüyorum, Windows Defender SmartScreen, Microsoft Windows 8 ve sonrasında kullanıcıların kötü amaçlı web sitelerinden, indirmelerden ve uygulamalardan korunmasına yardımcı olan yerleşik bir güvenlik özelliğidir. Kimlik avı web siteleri, kötü amaçlı indirmeler ve güvenilmeyen uygulamalar dahil olmak üzere çeşitli tehditlere karşı ilk savunma hattı görevi görür.

Bu açık kaynaklı kötü amaçlı yazılım türü web tarayıcılarını, kripto para cüzdanlarını ve Telegram, Steam ve Discord gibi mesajlaşma uygulamalarını hedef alıyor. Ek yetenekleri, kötü amaçlı yazılımın ekran görüntüleri almasına, donanım ayrıntıları ve konum verileri gibi sistem bilgilerini toplamasına ve çalınan verileri Telegram veya C2 sunucusu aracılığıyla saldırganlara göndermesine olanak tanıyor. Phemedrone Stealer GitHub ve Telegram’da tutuluyor.

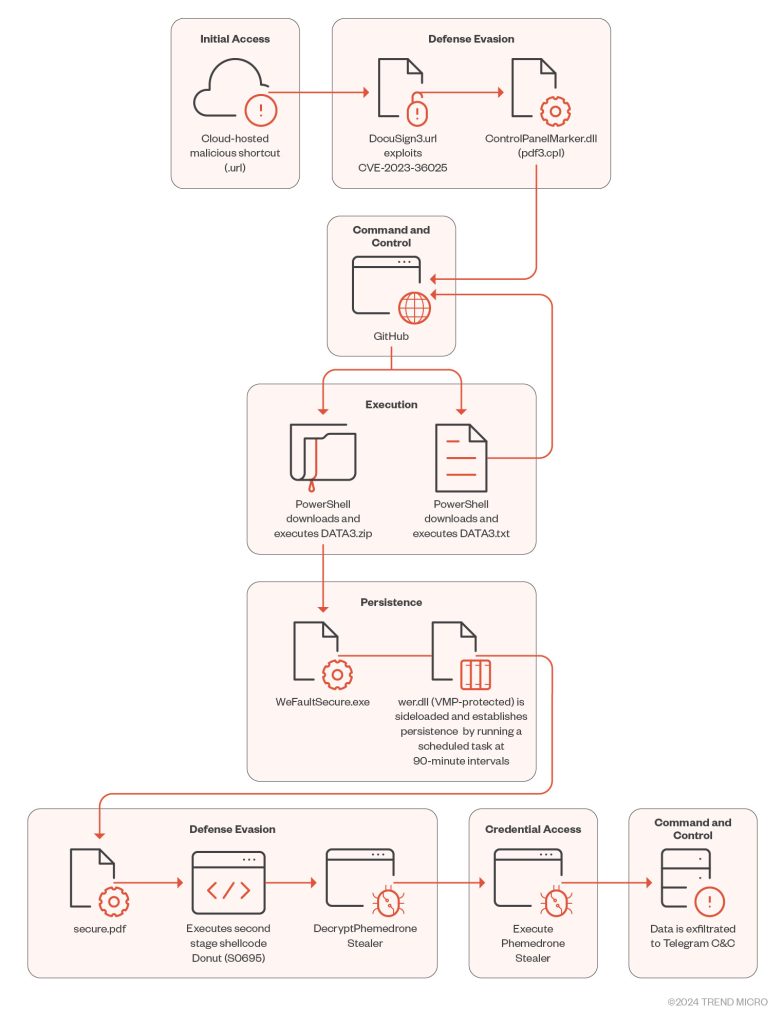

Bildirildiğine göre bilgisayar korsanları, zararsız bağlantı kısayolları olarak görünen URL dosyalarını yaymak için sosyal medyayı kullanıyor ve bu dosyalar daha sonra üzerlerine tıklanarak indiriliyor ve çalıştırılıyor. Bulaşma süreci, bir saldırganın Discord veya FileTransfer.io gibi bulut hizmetlerinde, shorturl.at gibi URL kısaltıcılar kullanılarak gizlenen kötü amaçlı İnternet Kısayolu dosyalarını barındırmasıyla başlar. Şüphelenmeyen bir kullanıcı, CVE-2023-36025’ten yararlanan, kötü amaçla oluşturulmuş bir.url dosyasını açması için kandırılabilir.

Saldırganlar, kötü amaçlı yük dağıtım mekanizmasının bir parçası olarak bir .cpl dosyası kullanarak SmartScreen koruma isteminden kaçmak için bir Windows kısayol (.url) dosyası oluşturur. .cpl dosyası, kötü amaçlı bir DLL dosyasını yürütmek için rundll32.exe’yi çağırarak Windows Denetim Masası işlem ikili programı aracılığıyla yürütülür.

GitHub’da barındırılan kötü amaçlı yazılım, üç dosya içeren bir ZIP dosyasını indirir: WerFaultSecure.exe, Wer.dll ve Secure.pdf. Wer.dll dosyası yükleyicinin işlevselliği açısından çok önemlidir. Saldırgan, uygulamanın dizinindeki kötü amaçlı bir DLL dosyasını yanıltarak, DLL yan yüklemesini kullanarak yükleyiciyi çalıştırır.

DATA3.txt dosyası içeriğini maskeleyerek amacının anlaşılmasını zorlaştırır. Kötü amaçlı yazılım, sistem bilgilerini topluyor, bir ZIP dosyasına sıkıştırıyor ve sıkıştırılmış verileri SendMessage ve SendZip yöntemleri aracılığıyla saldırgana gönderiyor. API karması ve dize şifreleme gibi teknikler sayesinde, kötü amaçlı yazılım tespit edilmekten kaçınır ve tersine mühendisliği karmaşık hale getirir.

CVSS puanı 8,8 olan CVE-2023-36025, İnternet Kısayolu dosyalarındaki denetimlerin eksikliği nedeniyle Microsoft Windows Defender SmartScreen’i etkileyerek saldırganların.url dosyaları oluşturmasına ve kötü amaçlı komut dosyaları çalıştırmasına olanak tanıyor.

Güvenlik açığı 14 Kasım 2023’te yamalandı, ancak Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yaygın kullanım kanıtları nedeniyle onu Bilinen Açıklardan Yararlanan Güvenlik Açıkları (KEV) listesine ekledi. Keşfedilmesinden bu yana, Phemedrone Stealer yükü de dahil olmak üzere çok sayıda kötü amaçlı yazılım kampanyası, saldırı zincirlerinde bundan yararlandı.

Geliştiricilerin korunmayı sürdürmek için işletim sistemlerini, uygulamalarını ve güvenlik çözümlerini düzenli olarak güncellemeleri, İnternet Kısayolu dosyalarına karşı dikkatli olmaları ve gerçek zamanlı izleme ve tehdit algılama yetenekleri gibi gelişmiş çözümleri uygulamaları gerekir.

İLGİLİ MAKALELER

- Microsoft, Özellik Kötü Amaçlı Yazılım Amaçlı Kötüye Kullanıldıktan Sonra Uygulama Yükleyiciyi Devre Dışı Bırakıyor

- Microsoft Outlook Güvenlik Açığı Rus Orman Blizzard Grubu Tarafından İstismar Edildi

- EvilProxy Kimlik Avı Kiti Indeed.com Güvenlik Açığı Aracılığıyla Microsoft Kullanıcılarını Hedefliyor

- Microsoft: Storm-1283, Kötü Amaçlı OAuth Uygulamalarıyla 927 Bin Kimlik Avı E-postası Gönderdi

- Dolandırıcılar, Microsoft Store’daki Sahte Defter Uygulamasını Kullanarak 800 Bin Dolarlık Kripto Çaldı