Phemedrone’un bilgi çalmaya yönelik kötü amaçlı yazılım kampanyası, URL dosyalarını açarken Windows güvenlik istemlerini atlamak için Microsoft Defender SmartScreen güvenlik açığından (CVE-2023-36025) yararlanıyor.

Phemedrone, web tarayıcılarında, kripto para cüzdanlarında ve Discord, Steam ve Telegram gibi yazılımlarda depolanan verileri toplayan yeni bir açık kaynaklı bilgi hırsızı kötü amaçlı yazılımdır. Bu veriler daha sonra diğer kötü amaçlı faaliyetlerde kullanılmak veya diğer tehdit aktörlerine satılmak üzere saldırganlara geri gönderilir.

Phemedrone kampanyasında istismar edilen Microsoft Defender kusuru CVE-2023-36025’tir ve bu kusur, saldırılarda aktif olarak yararlanıldığı işaretlenerek Kasım 2023 Yaması Salı günü düzeltilmiştir.

CVE-2023-36025 güvenlik bülteni, “Kullanıcının, saldırgan tarafından tehlikeye atılacak bir İnternet Kısayolu dosyasına işaret eden özel hazırlanmış bir İnternet Kısayoluna (.URL) veya köprüye tıklaması gerekir” diye açıklıyor.

Başlangıçta CVE-2023-36025’in yaygın olarak kullanılmasıyla ilgili çok fazla ayrıntı paylaşılmadı, ancak kısa bir süre sonra yayınlanan kavram kanıtlama açıkları, yama uygulanmamış Windows sistemlerine yönelik riski artırdı.

Trend Micro’nun araştırmacıları, Phemedrone kampanyasının Windows’taki belirli bir kusuru hedef aldığını gördükleri tek kötü amaçlı yazılım ailesi olmadığını ve diğer vakaların fidye yazılımı içerdiğini bildiriyor.

SmartScreen’i Atlamak

Saldırganlar, kötü amaçlı URL dosyalarını Discord ve FireTransfer.io gibi güvenilir bulut hizmetlerinde barındırıyor ve bunları genellikle shorturl.at gibi kısaltıcı hizmetleri kullanarak gizler.

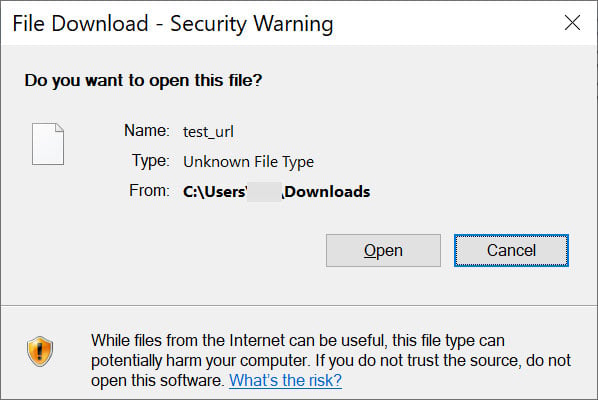

Genellikle internetten indirilen veya e-postayla gönderilen URL dosyalarını açarken Windows SmartScreen, dosyanın açılmasının bilgisayara zarar verebileceğine dair bir uyarı görüntüler.

Kaynak: BleepingComputer

Ancak kurban kötü amaçlı URL dosyalarından birini açması için kandırıldığında Windows SmartScreen’deki CVE-2023-36095 kusurundan yararlanarak bu istemin gösterilmemesi ve komutun otomatik olarak yürütülmesini sağlıyor.

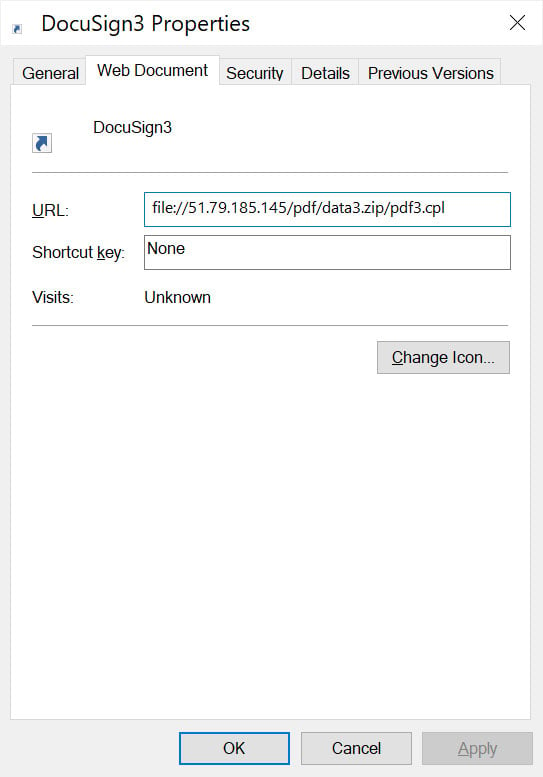

URL dosyası, saldırganın kontrol sunucusundan bir kontrol paneli öğesi (.cpl) dosyası indirir ve onu çalıştırarak rundll32.exe aracılığıyla kötü amaçlı bir DLL yükünü başlatır.

Kaynak: BleepingComputer

DLL, bir PDF dosyası (Secure.pdf), meşru bir Windows ikili programı (WerFaultSecure.exe) ve kullanılan ‘wer.dll’ kılığına girmiş ikinci aşama yükleyiciyi içeren GitHub deposundan bir ZIP dosyası alan bir PowerShell yükleyicisidir. DLL yan yüklemesinde ve kalıcılığın sağlanmasında.

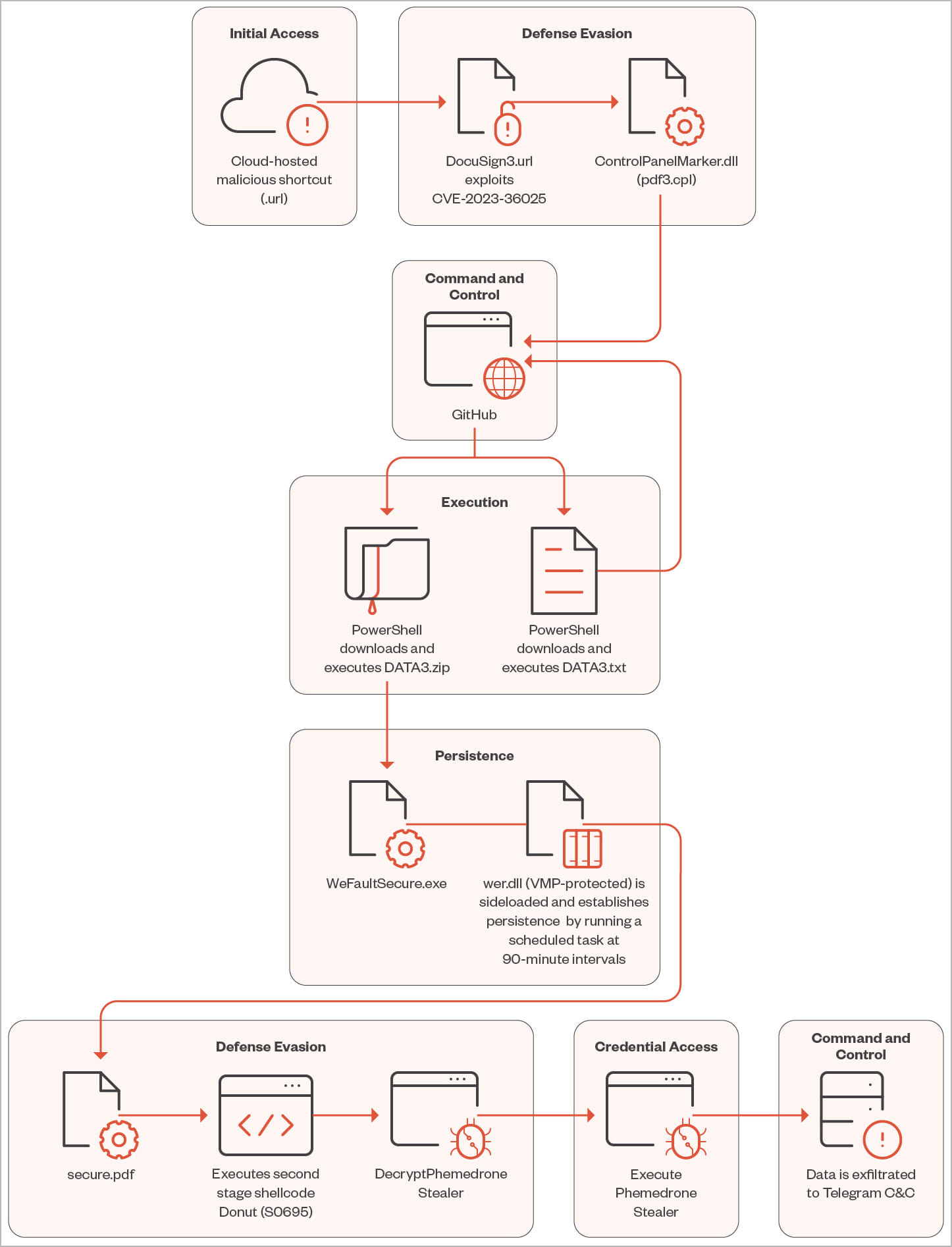

Kaynak: Trend Micro

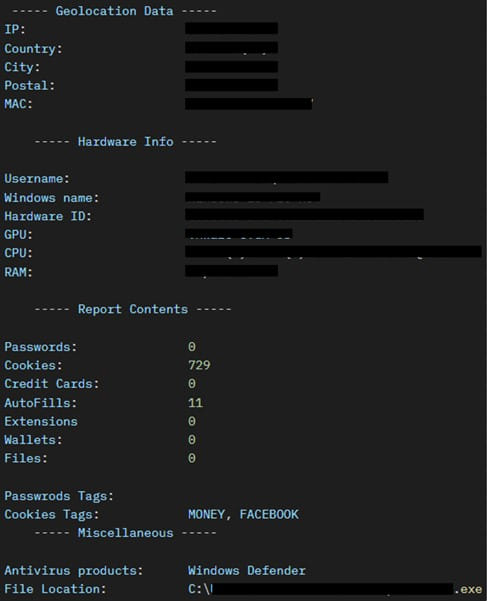

Phemedrone, ele geçirilen sistemde başlatıldığında yapılandırmasını başlatır, gerekli öğelerin şifresini çözer ve veri sızdırma amacıyla Telegram’ı kullanarak hedeflenen uygulamalardan verileri çalar.

Trend Micro, Phemedrone’un aşağıdaki uygulamaları/verileri hedeflediğini bildiriyor:

- Krom tarayıcılar: Tarayıcılardan ve LastPass, KeePass, Microsoft Authenticator ve Google Authenticator gibi güvenlik uygulamalarından şifreleri, çerezleri ve otomatik doldurmayı toplar.

- Gecko tarayıcıları: Firefox gibi Gecko tabanlı tarayıcılardan kullanıcı verilerini çıkarır.

- Kripto cüzdanları: Atom, Armoury, Electrum ve Exodus dahil olmak üzere çeşitli kripto cüzdan uygulamalarından veri çıkarır.

- Anlaşmazlık: Kimlik doğrulama belirteçlerini çıkararak yetkisiz erişim elde eder.

- Dosya Yakalayıcı: Belgeler ve Masaüstü gibi klasörlerdeki kullanıcı dosyalarını toplar.

- FileZilla: FTP ayrıntılarını ve kimlik bilgilerini yakalar.

- Sistem bilgisi: Donanım özelliklerini, coğrafi konumu, işletim sistemi ayrıntılarını ve ekran görüntülerini toplar.

- Buhar: Platformla ilgili dosyalara erişim sağlar.

- Telgraf: “tdata” klasöründeki kimlik doğrulama dosyalarına odaklanarak kullanıcı verilerini çıkarır.

Kaynak: Trend Micro

Trend Micro, yeni gözlemlenen Phemedrone kampanyası için risk göstergelerinin (IoC’ler) tam listesini burada yayınladı.