Tek bir gün süren hedef odaklı kimlik avı saldırısı, Ukrayna bölgesel yönetiminin üyelerini ve Uluslararası Kızılhaç Komitesi, UNICEF ve çeşitli STK’lar da dahil olmak üzere Ukrayna’daki savaş yardım çalışmaları için kritik öneme sahip kuruluşları hedef aldı.

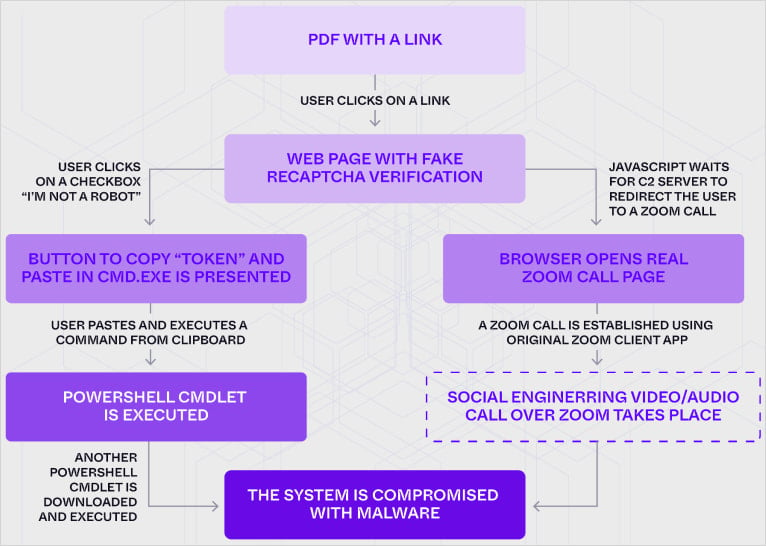

PhantomCaptcha olarak adlandırılan bir günlük kampanya, kurbanları, Cloudflare CAPTCHA doğrulama istemleri kılığında ClickFix saldırılarında kullanılan komutları çalıştırmaları ve WebSocket Uzaktan Erişim Truva Atı (RAT) yüklemeleri için kandırmaya çalıştı.

SentinelOne’ın tehdit araştırma bölümü olan SentinelLABS, kampanyanın 8 Ekim’de başlayıp bittiğini, operasyonda kullanılan bazı alan adlarının Mart ayı sonunda kaydedilmesi nedeniyle saldırganın gerekli altyapıyı kurmak için önemli miktarda zaman ve çaba harcadığını söylüyor.

“Ben robot değilim” ClickFix saldırıları

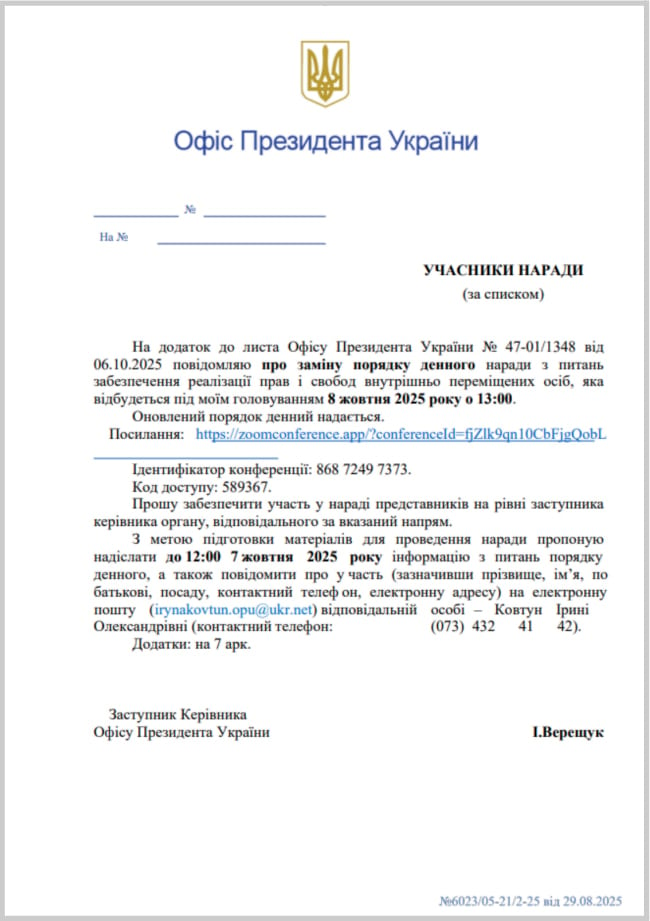

Saldırılar, Ukrayna Cumhurbaşkanlığı Ofisi’ni taklit eden ve Zoom’u taklit eden bir alan adına (zoom konferansı) bağlanan kötü amaçlı PDF ekleri taşıyan e-postalarla başladı.[.]uygulama) iletişim platformu.

Kaynak: SentinelLabs

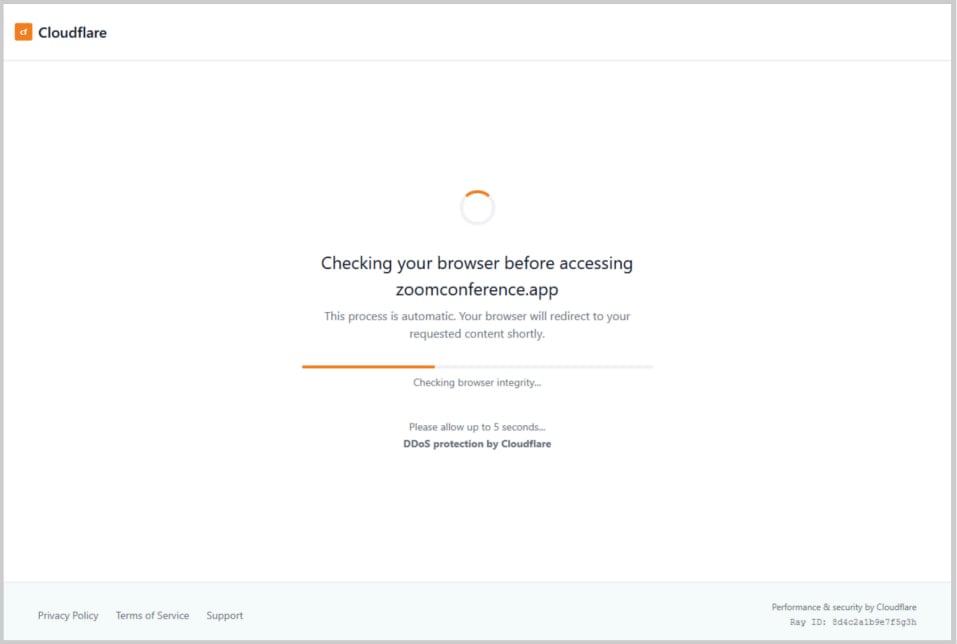

Sahte Zoom konferans bağlantısına tıklayan ziyaretçiler, iletişim platformuna yönlendirilmeden önce otomatik bir tarayıcı kontrol süreci gördü.

Bu aşamada, bir istemci tanımlayıcısı oluşturulur ve Websocket bağlantısı üzerinden saldırganın sunucusuna iletilir.

Kaynak: SentinelLabs

SentinelLABS’ın analizi, “WebSocket sunucusu eşleşen bir tanımlayıcıyla yanıt verirse kurbanın tarayıcısı meşru, parola korumalı bir Zoom toplantısına yönlendirilecektir” dedi.

Araştırmacılara göre bu yol, muhtemelen tehdit aktörünün kurbanla canlı sosyal mühendislik görüşmeleri yapmasına yol açtı.

Müşteri kimliği eşleşmezse ziyaretçilerin başka bir güvenlik kontrolünden geçmesi ve robot değil gerçek insanlar olduklarını kanıtlamaları gerekiyordu.

Sahte CAPTCHA doğrulamasını, bir “belirteç” kopyalayıp Windows Komut İstemi’ne yapıştırmak için bir düğmeye basmalarını isteyen Ukraynaca talimatları izleyerek tamamlayabilirler.

.jpg)

Kaynak: SentinelLabs

Kopyala/yapıştır eyleminin yaptığı, kötü amaçlı bir komut dosyasını indirip çalıştıran bir PowerShell komutunu çalıştırmaktı (cptch) ikinci aşama yükünün teslimi için bir keşif ve sistem profil oluşturma aracı.

Araç, bilgisayar adı, etki alanı bilgileri, kullanıcı adı, işlem kimliği ve sistem UUID’si gibi sistem verilerini toplar ve bunları komut ve kontrol (C2) sunucusuna gönderir.

Son yük, uzaktan komut yürütme ve base64 kodlu JSON komutları aracılığıyla veri sızdırma kapasitesine sahip hafif bir WebSocket RAT’tır.

Kaynak: SentinelLabs

Araştırmacılar, kısa ömürlü kampanyanın, yetişkinlere yönelik Android APK’ları veya bulut depolama araçlarıyla Ukrayna’nın Lviv kentindeki kullanıcıları hedef alan daha sonraki bir operasyonla bağlantılı olduğunu buldu.

Bu uygulamalar casus yazılım görevi görerek kurbanın gerçek zamanlı konumunu, arama kayıtlarını, kişi listesini ve resimlerini izleyerek bunları saldırganlara sızdırıyor.

SentinelLABS, “Ben robot değilim” ClickFix saldırılarına ilişkin herhangi bir atıf yapmazken araştırmacılar, WebSocket RAT’ın Rusya altyapısında barındırıldığını ve yetişkin temalı kampanyanın Rusya/Belarus kaynak geliştirmeyle ilgili olabileceğini belirtiyor.

Ek olarak, Google Tehdit İstihbarat Grubu’nun (GTIG) dün yayınladığı bir raporda, Rus istihbarat servisine (FSB) atfedilen bir tehdit grubu olan ColdRiver’a (diğer adıyla Star Blizzard, UNC4057, Callisto) atfedilen saldırılarda kullanılan kötü niyetli bir “Ben robot değilim” captcha sorgulaması anlatılıyor.

GTIG, araştırmacıların ColdRiver’ın siber casusluk faaliyetlerinde kullandığı eski araçları halka açık hale getirmesinin ardından bilgisayar korsanlarının yeni kötü amaçlı yazılım ailelerini hızlı bir şekilde kullanıma soktuğunun altını çizdi.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.