Gelişmiş kötü amaçlı yazılımlar, hassas bilgileri sızdırmak için çok aşamalı bir enfeksiyon zinciri ve gelişmiş kaçırma teknikleri kullanır.

Gelişmiş bir hırsız kötü amaçlı yazılım çeşidi olan Phantom, şifreler, tarayıcı çerezleri, kredi kartı bilgileri ve kripto para cüzdanı kimlik bilgileri dahil olmak üzere virüslü sistemlerden hassas verileri toplamak için hedefli saldırılar gerçekleştiriyor.

Güvenlik araştırmacıları, karmaşık, çok aşamalı bir enfeksiyon zinciri ve güvenlik kontrollerini atlamak ve kurbanların kişisel bilgilerini çalmak için gelişmiş kaçırma teknikleri kullanan kötü amaçlı yazılımın 3.5 Versiyonunu belirledi.

Kötü amaçlı yazılımın saldırı zinciri, ilk kez 29 Ekim 2025’te VirusTotal’da gözlemlenen “Adobe 11.7.7 yükleyici” gibi görünen yanıltıcı bir dosyayla başlıyor.

Yürütülmesinin ardından, gömülü JavaScript içeren karartılmış XML dosyası, karmaşık bir bulaşma dizisini başlatır.

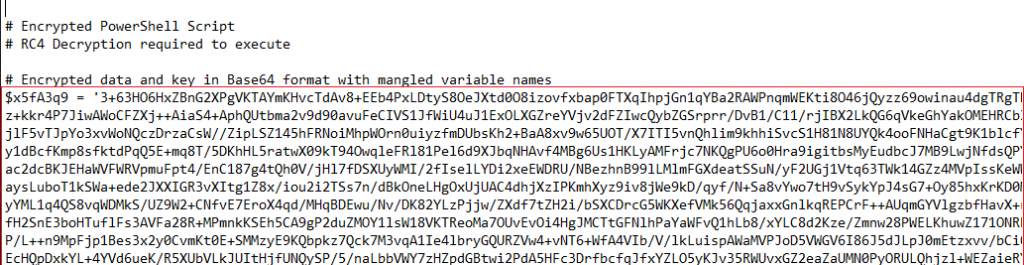

Kötü amaçlı yazılım, gizli özniteliklerle yürütülen ve PowerShell yürütme politikasını atlayarak kullanıcı uyarılarını ve güvenlik istemlerini atlatan bir PowerShell betiğini (“floor.ps1”) indirmek için bir uzaktan komut sunucusuyla bağlantı kurar.

Phantom Stealer Nasıl Çalışır?

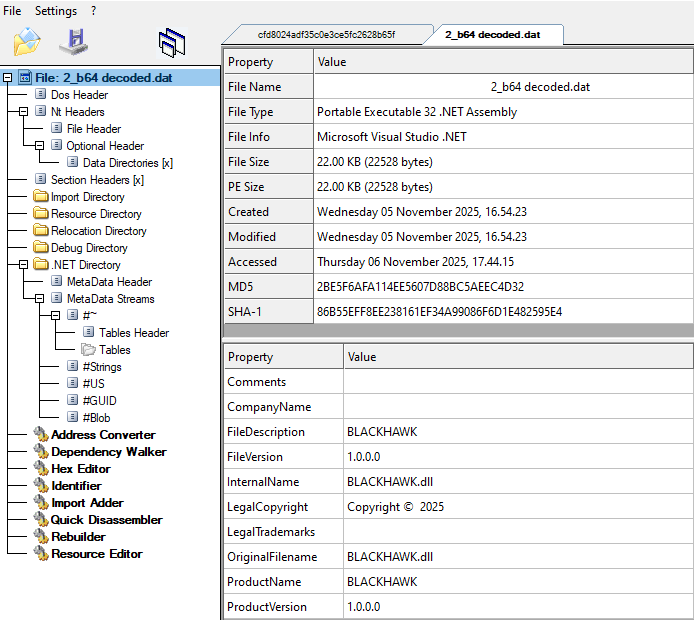

İndirilen PowerShell betiği, şifresi çözüldüğünde “BLACKHAWK.dll” adı verilen kötü amaçlı bir .NET derlemesini ortaya çıkaran RC4 şifreli veriler içerir.

Bu enjektör DLL’si, gerçek hırsız yükünü doğrudan meşru Windows yürütülebilir dosyası “Aspnet_compiler.exe”nin bellek alanına yüklemek için işlem enjeksiyon tekniklerini kullanır.

Phantom, .NET Common Language Runtime’ın AppDomain izolasyonundan yararlanarak, dosya tabanlı göstergelere dayanan geleneksel uç nokta algılama mekanizmalarından kaçınır.

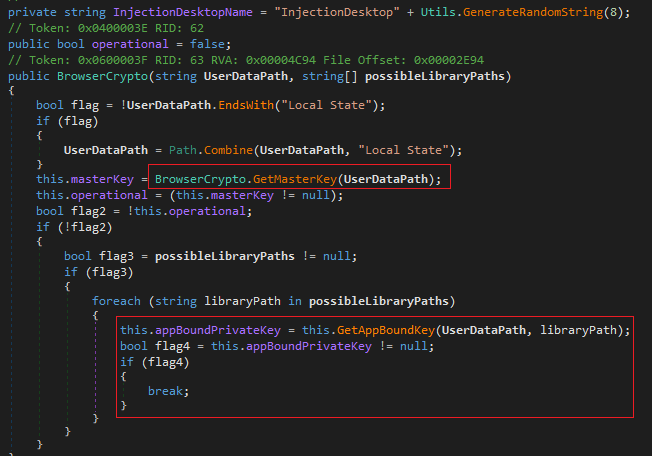

Hırsız bileşeni, kapsamlı veri sızdırma yetenekleri gösterir. Chrome ve Edge dahil Chromium tabanlı tarayıcılardan tarayıcı kimlik bilgilerini, çerezleri ve otomatik doldurma verilerini sistematik olarak toplar.

Kötü amaçlı yazılım, tarayıcı veri şifrelemesi için kullanılan AES ana anahtarlarını çıkararak saklanan şifrelerin ve ödeme bilgilerinin şifresinin çözülmesine olanak tanıyor. Ek olarak Phantom, kripto para cüzdanı kimlik bilgilerini, masaüstü cüzdan verilerini ve Discord hesap bilgilerini yakalar.

Phantom, tarayıcı tabanlı hırsızlığın ötesinde kapsamlı gözetim işlevselliği uygular. Kötü amaçlı yazılım, kullanıcının tuş vuruşlarını yakalayan ve boşluk, sekme ve dönüş tuşlarını izleyerek kelimeleri akıllıca ayırt eden tuş kaydetme özelliklerine sahiptir.

Sistem belleğinde saklanan Wi-Fi kimlik bilgilerini toplar, zaman damgaları ve bilgisayar tanımlayıcılarıyla birlikte Outlook e-posta verilerini çalar ve donanım ayrıntıları ve ağ yapılandırması dahil sistem bilgilerini yakalar.

Çevrimiçi Güvenlik Üzerindeki Etki

Phantom, güvenlik analizinden ve izlemesinden kaçınmak için birden fazla gelişmiş kaçırma tekniği kullanır.

Kötü amaçlı yazılım, kullanıcı adlarını, hem standart hem de küçük harfli değişkenler de dahil olmak üzere, bilinen 112 sanal alan ve analist kullanıcı adından oluşan sabit kodlu bir listeyle eşleştirerek yürütme ortamını doğrulayan analiz karşıtı kontroller uygular.

Analiz ortamı göstergelerinin tespit edilmesi üzerine kötü amaçlı yazılım, sürecini sonlandıran ve sistemdeki izleri silen bir kendi kendini imha mekanizmasını tetikler.

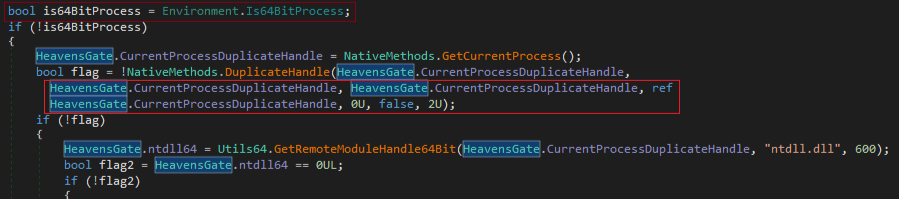

En önemlisi, Phantom, kötü amaçlı yazılımın 64 bitlik kodu ve yerel sistem çağrılarını doğrudan 32 bitlik bir süreçten yürütmesine olanak tanıyan gelişmiş bir x86’dan x64’e mod değiştirme tekniği olan “Heaven’s Gate”i kullanıyor.

Bu teknik, güvenlik yazılımı tarafından kullanılan x86’ya özgü kullanıcı modu kancalarını atlayarak Phantom’un 32 bit izleme araçlarının görünürlüğü altında çalışmasına olanak tanır.

Kötü amaçlı yazılım, çalınan verileri SMTP, FTP, Telegram ve Discord dahil olmak üzere birden fazla kanal üzerinden sızdırıyor. Kötü amaçlı yazılım içinde base64 kodlu biçimde saklanan sabit kodlu SMTP kimlik bilgileri, sızdırılan veri kümelerinin doğrudan e-posta aktarımına olanak tanır.

Otomatik veri toplama, çok kanallı sızma ve gelişmiş veri kaçırmanın birleşimi, Phantom’u bireysel ve kurumsal kullanıcılar için zorlu bir tehdit haline getiriyor.

Güvenlik araştırmacıları, saygın uç nokta koruma çözümlerinin uygulanmasını, mevcut işletim sistemi yamalarının sürdürülmesini ve indirilen yazılımın orijinalliğinin doğrulanması da dahil olmak üzere siber hijyen uygulanmasını önermektedir.

Kullanıcılar, tanıdık olmayan kaynaklardan dosya indirirken dikkatli olmalı ve üretim sistemlerinde yürütülmeden önce şüpheli yürütülebilir dosyalar için korumalı alan ortamlarından yararlanmayı düşünmelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.