PerfektBlue olarak adlandırılan ve OpenSynergy’den Bluesdk Bluetooth yığınını etkileyen dört güvenlik açığı, uzaktan kod yürütülmesini sağlamak ve Potansiyel olarak Mercedes-Benz AG, Volkswagen ve SKODA gibi birden fazla satıcıdan araçlardaki kritik unsurlara erişime izin verebilir.

OpenSynergy, geçen yıl Haziran ayında kusurları doğruladı ve Eylül 2024’te müşterilere yamalar yayınladı, ancak birçok otomobil üreticisi henüz düzeltici ürün yazılımı güncellemelerini zorlamadı. En az bir büyük OEM sadece son zamanlarda güvenlik riskleri hakkında bilgi edindi.

Güvenlik sorunları, araştırmacıların perfektBlue saldırısı dediği ve bir saldırgan tarafından “bir kullanıcıdan en fazla 1 tıklama” gerektiren bir saldırgan tarafından teslim edilebilecek bir istismarda zincirlenebilir.

OpenSynergy’nin Bluesdk’si otomotiv endüstrisinde yaygın olarak kullanılsa da, diğer sektörlerden satıcılar da kullanıyor.

Mükemmel mavi saldırılar

Otomotiv güvenliği konusunda uzmanlaşmış bir şirket olan PCA Cyber Security’deki Pentesters ekibi, PerfektBlue güvenlik açıklarını keşfetti ve Mayıs 2024’te OpenSynergy’ye bildirdi. PWN2OWN Automotive yarışmalarına düzenli katılımcılar ve geçen yıldan beri CAR sistemlerinde 50’den fazla güvenlik açığını ortaya çıkardılar.

Onlara göre, PerfektBlue saldırısı “otomotiv ve diğer endüstrilerdeki milyonlarca cihazı” etkiliyor.

Bluesdk’teki kusurları bulmak, yazılım ürününün derlenmiş bir ikisini analiz ederek mümkün olmuştur, çünkü kaynak koduna erişimi yoktu.

Aşağıda listelenen aksaklıklar, düşükten yüksekten yüksek seviyeye kadar değişir ve bilgi -eğlence sistemi aracılığıyla otomobilin iç kısımlarına erişim sağlayabilir.

- CVE-2024-45434 (Yüksek Şiddet)-Bluetooth profilinin AVRCP hizmetinde, medya cihazları üzerinde uzaktan kumanda sağlayan AVRCP hizmetinde kullanın

- CVE-2024-45431 (Düşük Şiddet) – Bir L2CAP ((Mantıksal Bağlantı Kontrolü ve Adaptasyon Protokolü)) Kanalın Uzak Kanal Tanımlayıcısı (CID) uygunsuz doğrulanması

- CVE-2024-45433 (Orta Şiddet) – Radyo Frekansı İletişimi (RFCOMM) Protokolünde Yanlış Fonksiyon Fesih

- CVE-2024-45432 (Orta Önem) – RFComm Protokolünde yanlış parametreli işlev çağrısı

Araştırmacılar, perfektBlue güvenlik açıklarından yararlanma ile ilgili tam teknik detayları paylaşmadılar, ancak etkilenen cihaza eşleştirilen bir saldırganın “sistemi manipüle etmek, ayrıcalıkları artırmak ve hedef ürünün diğer bileşenlerine yanal hareket gerçekleştirmek için” bunları sömürebileceğini söyledi.

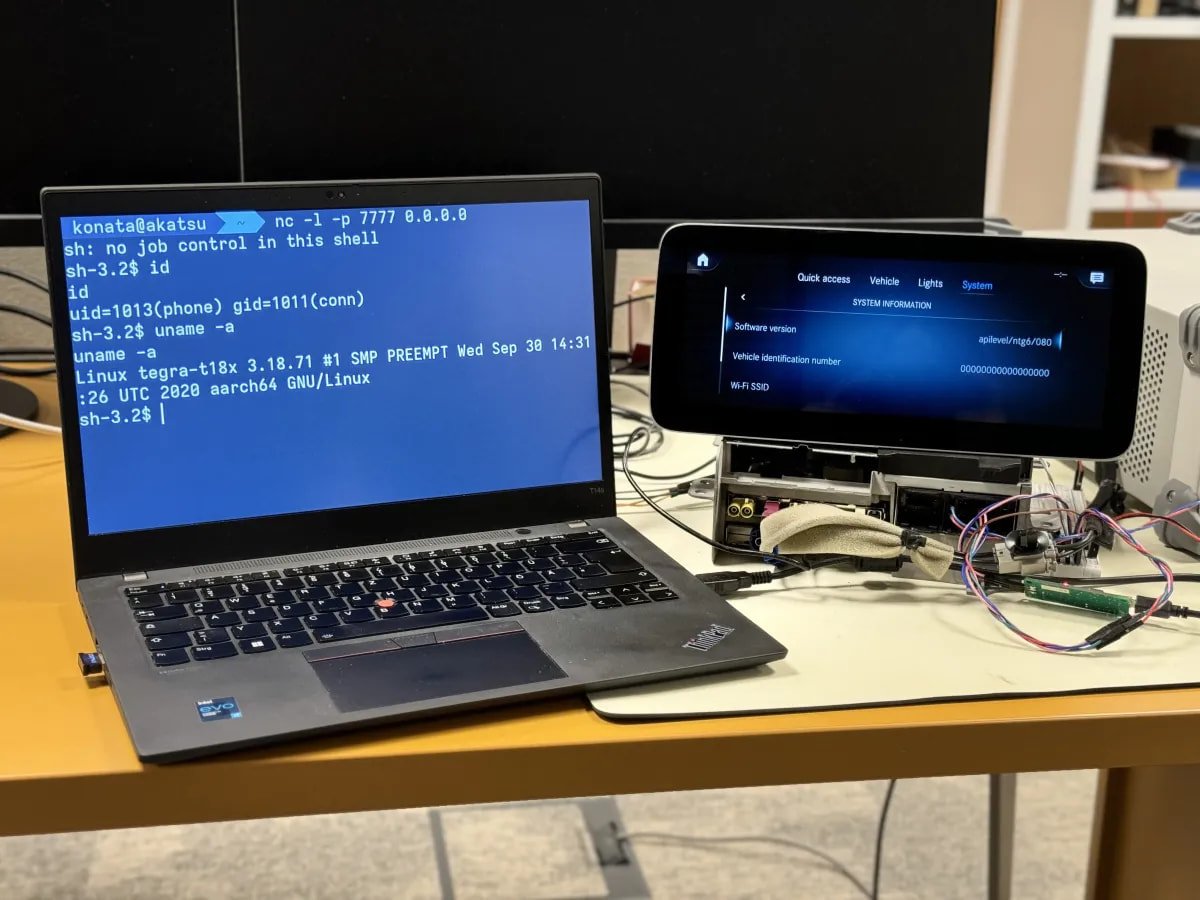

PCA siber güvenliği, Volkswagen Id.4 (ICAS3 sistemi), Mercedes-Benz (NTG6) ve Skoda Superb (MIB3) ‘de bilgi-eğlence başlık birimlerine perfektBlue saldırıları gösterdi ve TCP/IP’nin üstünde, bir ağ üzerindeki cihazlar arasında, bir CAR’da bileşenler arasında iletişim sağlayan bir ters kabuk elde etti.

Araştırmacılar, bir bilgisayar korsanının GPS koordinatlarını izleyebileceğini, otomobildeki konuşmalara kulak misafiri olabileceğini, telefon kişilerine erişebileceğini ve potansiyel olarak yanal olarak araçtaki daha kritik alt sistemlere geçebileceğini söylüyor.

Kaynak: PCA Siber Güvenliği

Risk ve maruz kalma

OpenSynergy’nin Bluesdk’si otomotiv endüstrisinde yaygın olarak kullanılmaktadır, ancak özelleştirme ve yeniden paketleme süreçleri ve bir otomobilin gömülü yazılım bileşenleri ile ilgili şeffaflık eksikliğinden dolayı satıcıların ne güvendiğini belirlemek zordur.

PerfektBlue esas olarak 1 tıklamalı bir RCE’dir, çünkü çoğu zaman kullanıcıyı bir saldırgan cihazla eşleştirmeye izin vermek için kandırmayı gerektirir. Ancak, bazı otomobil üreticileri bilgi -eğlence sistemlerini herhangi bir onay almadan eşleştirecek şekilde yapılandırır.

PCA Cyber Security, BleepingComputer’a Volkswagen, Mercedes-Benz ve Skoda’ya güvenlik açıkları hakkında bilgi verdiklerini ve yamaları uygulamak için yeterli zaman verdiklerini, ancak araştırmacıların satıcılardan sorunları ele alma konusunda cevap almadığını söyledi.

BleepingComputer, OpenSynergy’nin düzeltmelerini itip itmediklerini soran üç otomobil üreticisiyle temasa geçti. Mercedes’ten yapılan bir açıklama hemen avaialable değildi ve Volkswagen, sorunları öğrendikten sonra riskleri hemen ele almanın etkisini ve yollarını araştırmaya başladıklarını söyledi.

Bir Volkwagen sözcüsü, “Soruşturmalar, aracın bilgi -eğlence sistemine Bluetooth aracılığıyla yetkilendirilmeden bağlanmanın belirli koşullar altında mümkün olduğunu ortaya koydu.” Dedi.

Alman otomobil üreticisi, güvenlik açıklarından yararlanmanın ancak aynı anda birkaç koşul karşılanması durumunda mümkün olduğunu söyledi:

- Saldırgan araçtan en fazla 5 ila 7 metre mesafededir.

- Aracın ateşlemesi açılmalıdır.

- Bilgi -eğlence sistemi eşleştirme modunda olmalıdır, yani araç kullanıcısı bir Bluetooth cihazını aktif olarak eşleştirmelidir.

- Araç kullanıcısı, saldırganın ekrandaki harici Bluetooth erişimini aktif olarak onaylamalıdır.

Volkswagen temsilcisi, bu koşullar meydana gelip bir saldırgan Bluetooth arayüzüne bağlansa bile, erişimini korumak için “araçtan en fazla 5 ila 7 metre mesafede kalmaları gerekir” dedi.

Tedarikçi, başarılı bir istismar durumunda, bir bilgisayar korsanının direksiyon, sürücü yardımı, motor veya frenler gibi kritik araç işlevlerine müdahale edemediğini, çünkü bunlar “kendi güvenlik işlevleri tarafından dış parazitlere karşı korunan farklı bir kontrol ünitesinde” olduklarını vurguladı.

PCA Cyber Security, BleepingComputer’a geçen ay otomotiv endüstrisindeki dördüncü bir OEM’de PerfektBlue’yu doğruladıklarını ve OpenSynergy’nin sorunları bilgilendirmediğini söyledi.

Araştırmacılar, “Bu OEM’i açıklamamaya karar verdik çünkü tepki vermeleri için yeterli zaman yoktu.” Dedi.

Diyerek şöyle devam etti: “Bu etkilenen OEM ile ilgili ayrıntıları ve Kasım 2025’te bir konferans konuşması biçiminde tam teknik ayrıntılarını açıklamayı planlıyoruz.”

BleepingComputer, PerfektBlue’nun müşterileri üzerindeki etkisini sorgulamak için OpenSynergy ile de temasa geçti, ancak kaç tanesi etkileniyor, ancak yayıncılık zamanında bir cevap almadık.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.