.webp?w=696&resize=696,0&ssl=1)

Siber suçlular, sofistike çekirdek seviyesi kötü amaçlı yazılımları dağıtmak için meşru Windows sürücüsü imzalama süreçlerini giderek daha fazla kullanıyor ve yeni araştırmalar 2020’den beri 620’den fazla sürücüyü tehlikeye atan bir eğilimi ortaya koyuyor.

Siber güvenlik araştırmacıları tarafından yapılan kapsamlı bir soruşturma, tehdit aktörlerinin Microsoft’un Windows Donanım Uyumluluğu Programını (WHCP) ve genişletilmiş doğrulama (EV) sertifikalarını kötü amaçlı çekirdek sürücülerini meşrulaştırmak için sistematik olarak nasıl kötüye kullandığını ve geleneksel güvenlik savunmalarını etkili bir şekilde atladığını ve öngörülmemiş sistem kontrolünü kazandığını ortaya çıkardı.

2020’den bu yana, güvenlik araştırmacıları 620’den fazla kötü amaçlı sürücü, 80+ uzlaştırılmış sertifika ve tehdit oyuncusu kampanyalarla ilişkili 60+ WHCP hesabı tespit etmişlerdir.

Ölçek, çekirdek seviyesi saldırılarında önemli bir artışı temsil eder, Grup-IB’nin tehdit istihbarat soruşturması, analiz edilen kötü niyetli sürücülerin yaklaşık% 32’sinin, komut ve kontrol sunucularından ikincil yükleri alabilen yükleyiciler olarak işlev gördüğünü ortaya koyar.

Kötüye kullanım, 2022’de 250’den fazla sürücü ve yaklaşık 34 sertifika ve WHCP hesabının güvenlik araştırmacıları tarafından potansiyel olarak tehlikeye atıldığı tespit edildiğinde zirve yaptı.

Bu dalgalanmayı, muhtemelen endüstri raporlaması ve Microsoft’un yanıt önlemleri nedeniyle daha sonra bir düşüş izledi.

Araştırma, kod imzalama sertifikaları için gelişen bir yeraltı ekonomisi ortaya koydu ve EV sertifikaları fiyatlar için satılan fiyatlar için 2.000 $ ile 6.500 $ arasında değişti.

Bir şirketin yasal statüsünün kapsamlı bir şekilde doğrulanmasını gerektiren bu sertifikalar, geleneksel sertifika hırsızlığı yerine hileli iş kayıtları ile elde edilmektedir.

Birden fazla satıcı, bazıları 2-5 gün gibi kısa bir sürede sertifika sunabilen çevrimiçi pazarlarda çalışır.

Yeraltı pazarı, öncelikle çalıntı sertifikalar satmaktan sahte şirket kimliklerini kullanan yeni çıkarılan sertifikalar sunmaya kaydırdı ve tespiti önemli ölçüde daha zorlaştırdı.

Teknik Saldırı Sofistiklığı

Modern çekirdek yükleyicileri bu saldırılarda yeni bir şaşkınlık katmanını temsil eder. Bu birinci aşama sürücüler, yansıtıcı teknikler kullanan ve resmi olarak kurulu imzalı sürücüler kullanan imzasız sürücüler de dahil olmak üzere ikincil bileşenler yüklemek için tasarlanmıştır.

Dikkate değer örnekler arasında, sert kodlanmış dosya yollarından imzasız sürücüleri şifresini çözen ve yükleyen imzalı bir çekirdek yükleyici olan Hugo Driver’ı kullanmak için gelişen karaMoon Bankacılık Truva atı yer alıyor.

Kötü yazılım ailesi, basit bir EDR deaktivatöründen kritik güvenlik yazılımı dosyalarını silme yeteneğine sahip tam özellikli bir EDR sileceke geçiş yapan bu evrimi göstermiştir.

Blackcat, Küba ve Lockbit dahil fidye yazılımı grupları tarafından kullanılan, çekirdek seviyesi saldırıların artan saldırganlığını temsil eder.

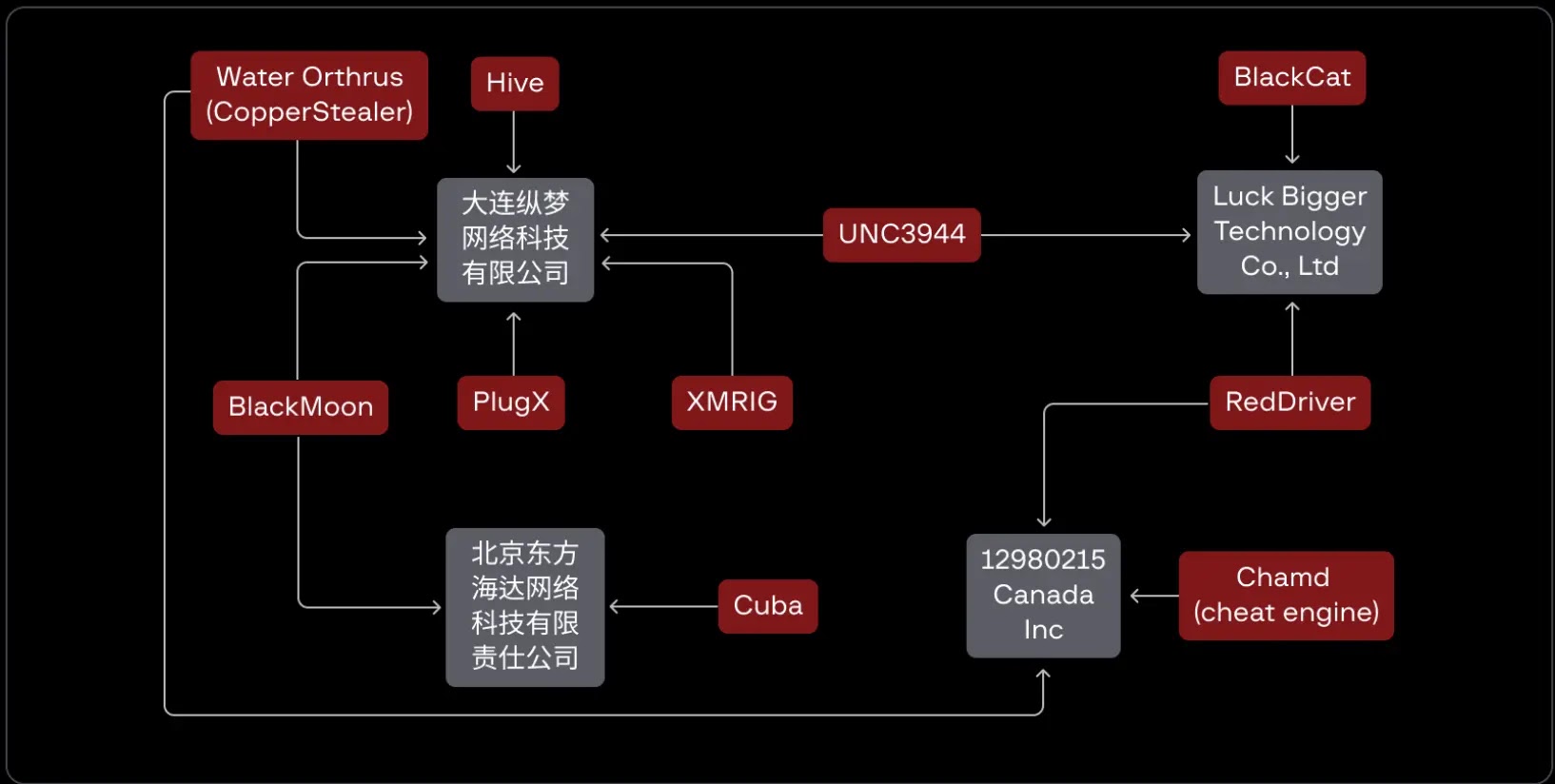

Analiz, Çin tehdit aktörlerinden kaynaklanan önemli bir kötü niyetli etkinlik konsantrasyonunu ortaya koymaktadır ve çoğu sertifika ve WHCP hesapları, meta veri analizine dayanan Çin şirketlerine bağlıdır.

Fivesys rootkit ailesi, Microsoft tarafından verilen dijital imzaları korurken Çin oyun sektörünü hedefleyen özellikle aktiftir.

Güvenlik araştırmacıları, görünüşte ilgisiz kampanyalar arasında örtüşen altyapı tespit ettiler, bu da paylaşılan imza yeteneklerini kullanarak çoklu tehdit aktör grupları arasındaki koordineli çabaları önerdiler.

Microsoft, Windows 11 sistemlerinde varsayılan olarak etkinleştirilen Microsoft savunmasız sürücü blok listesi de dahil olmak üzere çeşitli savunma önlemleri uyguladı.

Şirket ayrıca kötü amaçlı kampanyalarda kullanılan çok sayıda sertifikayı ve askıya alınmış geliştirici hesaplarını iptal etti.

Bununla birlikte, araştırma, özellikle meşruiyeti sağlamak için potansiyel fiziksel varlık kontrolleri de dahil olmak üzere, özellikle EV sertifikası düzenlemesi için daha titiz doğrulama prosedürleri gerektiren daha güçlü doğrulama mekanizmalarının gerekli olduğunu göstermektedir.

Yeraltı sürücü sertifikası sağlayıcılarının ortaya çıkışı, tehdit aktörlerinin becerikliliğini vurgular ve mevcut sürücü imzalama işlemlerinde kritik güvenlik açıklarını ortaya çıkarır ve dijital sertifika ekosistemindeki gelişmiş güvenlik önlemlerine acil ihtiyacı vurgular.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi