Tamamen sizinle (ve şirketinizle) ilgili bir karar ağacıdır. Bu biraz fazla basitleştirme, ancak Paydaşa Özel Güvenlik Açığı Kategorizasyonunun arkasındaki fikir (SSVC), güvenlik açıklarınızı size ve kuruluşunuza fayda sağlayacak şekilde ele almaya öncelik vermeniz gerektiğidir.

Öncelik belirledikten sonra, en kritik güvenlik açıklarınızdan kaynaklanan riski azaltmak için yapabileceğiniz şeyler vardır. A WAF çözümü seçeneklerden biridir veya riskinizi azaltmak için diğer sanal yama türlerini düşünebilirsiniz.

Güvenlik Açıklarını Neden Sınıflandırın?

Şirketiniz çoğu gibiyse, birçok farklı açıdan çok sayıda güvenlik açığıyla karşı karşıyadır. İnsan hatasından arka kapılara web uygulamalarınıza gömülü açık kaynak kodunda, ne zaman saldırıya uğrayacağınızı veya saldırının nereden geleceğini bilemezsiniz. Kategorize etmedikçe.

Kategorilere ayırma, düşük riskli güvenlik açıkları ile kritik tehditler arasında ayrım yapmanızı sağlar. Önce hangi tehdidi etkisiz hale getirmeniz gerektiğini bilmek istiyorsanız, sınıflandırma bunu çözmenize yardımcı olabilir. Birçok güvenlik açığı bir tehdit oluşturmayın veya belki de acil bir tehdit oluşturmayın.

Öte yandan, bazı zayıflıklarınız sömürülmeye oldukça yatkındır ve bunu mümkün olan en kısa sürede düzeltmeniz gerekir.

Sınırlı kaynaklarınızı sorun yaratması muhtemel tehditleri ele almaya odaklamak en iyisidir. Diğer şeylerin yanı sıra, bu, bir saldırganın bunları kullanmasının kolay veya pratik olduğu, bir saldırgan için mali açıdan ödüllendirici olduğu (ve dolayısıyla şirketiniz için yıkıcı) veya şirketiniz bir tedarik zinciri saldırısı için vektör olarak kullanılabilir.

Ancak, örneğin, yararlanılması son derece pratik olmayan güvenlik açıklarınız varsa, bu sizin için daha düşük bir risk olabilir ve bu nedenle siz daha kritik sorunları ele alana kadar yama yapılmasını bekleyebilir.

SSVC nedir?

SSVC, şirketinize göre uyarlanmış bir sınıflandırma yöntemi olmasının yanı sıra, devlet kurumlarının ve kritik altyapı kuruluşlarının siber güvenlik zayıflıklarını değerlendirmelerinin bir yolu olarak ortaya çıktı ve şimdi özel şirketlerin de aynısını yapması için etkili bir yol.

CISA’nın yönetici müdür yardımcısı Eric Goldstein açıklar Bu metodolojinin güvenlik açıklarını değerlendirmek için tasarlandığını ve tekil bir sistem içinde ürünün güvenlik etkilerinin ve yaygınlığının yanı sıra istismar durumuna göre iyileştirmeye öncelik verdiğini.

Tek bir sistem, bireysel şirketi (paydaş) ifade eder ve amaç, daha genel bir risk değerlendirmesinin tavsiyelerini takip etmek yerine, o sistem için güvenlik açıklarını bulmaya öncelik vermektir. En yeni yönergeler, güvenlik açıklarının sayısını ve karmaşıklığını yönetmeye odaklanır.

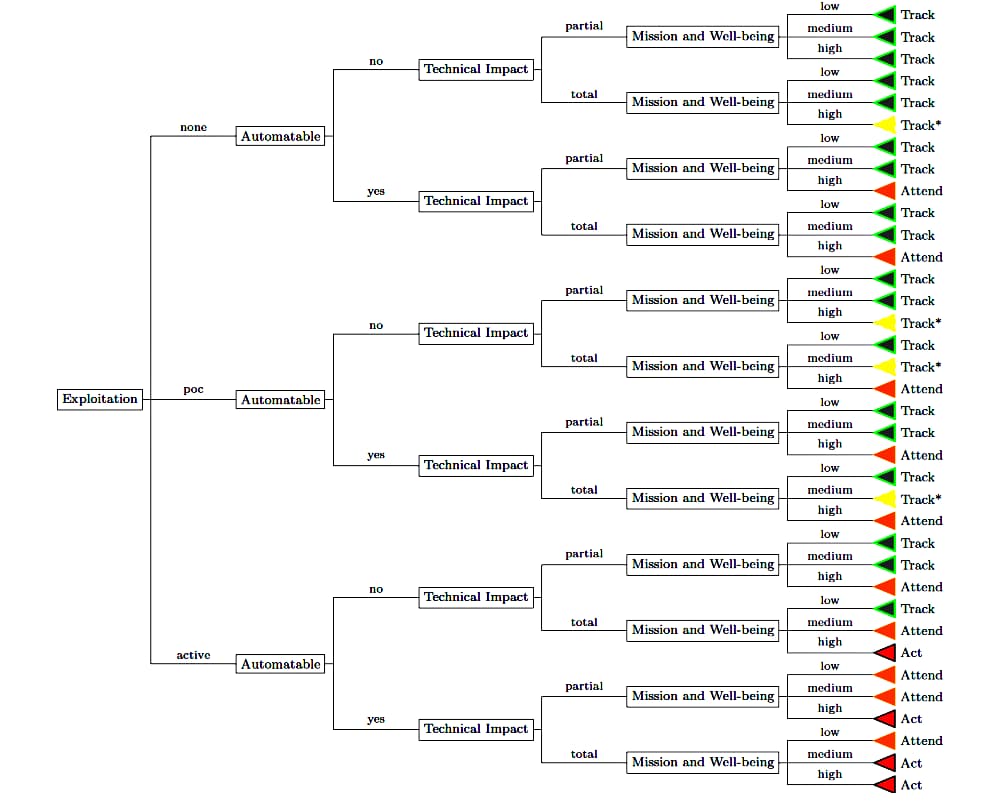

İşte bir özet SSVC karar ağacının nasıl çalıştığıyla ilgili, ancak özetlemek gerekirse, burada her bir güvenlik açığı için 4 olası karar verilmiştir:

- İzlemek: Güvenlik açığına dikkat edin, ancak acil eylem gerektirmez.

- İzlemek*: Güvenlik açığını izleyin. Acil eylem gerekli değildir, ancak bir sonraki güncelleme kullanıma sunulduğunda bir düzeltme bulmalısınız.

- Katılmak: Süpervizörlerin bu güvenlik açığına dikkat etmesi gerekiyor. Güvenlik açığıyla ilgili yardım veya bilgi aramaları gerekebilir. Önem derecesine göre çalışanlara veya tüketicilere bildirimde bulunmaları gerekebilir. Bu, bir sonraki standart güncellemeden önce düzeltilmelidir.

- Davranmak: Liderlik yardım ve bilgi almalıdır. Çalışanları ve tüketicileri güvenlik açığı konusunda bilgilendirmeli ve bir müdahale planı oluşturmalıdırlar. Bu güvenlik açığı seviyesi mümkün olan en kısa sürede düzeltilmelidir.

Her güvenlik açığının nasıl etiketleneceğine karar vermek için 5 faktörü göz önünde bulundurun:

- Sömürü durumu: Güvenlik açığından şu anda yararlanılıyor mu?

- Teknik etki: Kötü niyetli aktörler bu güvenlik açığından yararlanarak kimlik bilgilerini elde edebilir mi? Sistemin geri kalanına ne kadar erişimleri olacak?

- Otomatikleştirilebilirlik: Bir saldırganın bu güvenlik açığından art arda yararlanması ne kadar kolay? İstismar otomatikleştirilebilir mi?

- Görev yaygınlığı: Bu güvenlik açığından yararlanmanın iş operasyonlarınız üzerinde olumsuz ve önemli bir etkisi olur mu? Ne kadar aksama süresine neden olur? Tüketiciler ürünlerinize veya hizmetlerinize web uygulamanız aracılığıyla erişemezse ne kadar para kaybedersiniz?

- Kamu refahı etkisi: Bir istismar fiziksel, zihinsel, duygusal veya çevresel zarara neden olur mu? Bir saldırı olursa halk nasıl olumsuz etkilenir? Tüketicileriniz için finansal bir kayıp olacak mı yoksa uyumluluk düzenlemelerini ihlal mi edeceksiniz?

Eğer bu faktörler bir özel güvenlik açığıbu güvenlik açığına öncelik vermelisiniz.

Öncelikli Risk ve Zafiyet Yönetimi

SSVC’yi geçtikten sonra, yama yapmaya nereden başlayacağınız konusunda oldukça iyi bir fikriniz olmalıdır. O halde geriye kalan soru, nasıl verimli ve etkili bir şekilde yama yapmanız gerektiğidir. Büyük bir kod sorunu varsa, bu mümkün olan en kısa sürede güncellenmelidir. Daha az acil, daha zor düzeltmeler için, sisteminizi dış tehditlerden korumaya yardımcı olacak yollar vardır.

Sanal düzeltme eki, genellikle daha düşük düzeyli tehdit riskini azaltmanın veya kod sorunlarını çözmeye biraz zaman ayırırken hızlı bir şekilde koruma elde etmenin iyi bir yoludur. Bir web uygulaması güvenlik duvarı (WAF) veya bir Web Uygulaması ve API Koruması (WAAP) protokolü, verileri güvence altına alarak ve trafiği filtreleyerek web uygulamalarını saldırılardan korur.

Bulut tabanlı veya SaaS çözümü, şirketinizin ihtiyaçlarına bağlı olarak. Bu yaklaşım, sisteminizdeki güvenlik açıklarını düzeltmese de saldırganları uzakta tutmaya yardımcı olabilir.

Hangi yöntemi seçerseniz seçin, sanal düzeltme eki, siz güvenlik açıklarınızı çözerken verilerinizi güvende tutmak için uzun bir yol kat edebilir. SSVC ile bu güvenlik açıklarına öncelik verdikten sonra, önce Act kategorisi, ardından Attend, ardından Track* ve son olarak Track kategorisi için düzeltmeleri uygulamaya başlayabilirsiniz.

Kaynaklarınızı bu şekilde düzenlemek, daha az kritik güvenlik açıklarını korurken en önemli sorunları düzeltmeniz için size en iyi şansı verecektir.

İLGİLİ KONULAR

- Bulut Hacking – API Neden En Büyük Tehdit Olmaya Devam Ediyor?

- Güvenlik açığı, 5G çekirdek ağ dilimlemesini DoS saldırılarına maruz bırakır

- Kötü Amaçlı Yazılım Saldırılarında Microsoft Office En Çok Yararlanan Yazılımlar