Bilgisayar korsanları, dünya çapında yüzlerce kuruluşta 80.000’den fazla Microsoft Entra ID hesaplarını hedeflemek için Team Filtration Pentesting çerçevesini kullanıyor.

Kampanya geçen Aralık ayında başladı ve etkinliği unk_sneakystrike adlı bir tehdit aktörüne bağlayan siber güvenlik şirketi Proofpoint’teki araştırmacılar, çoklu hesapları başarıyla kaçırdı.

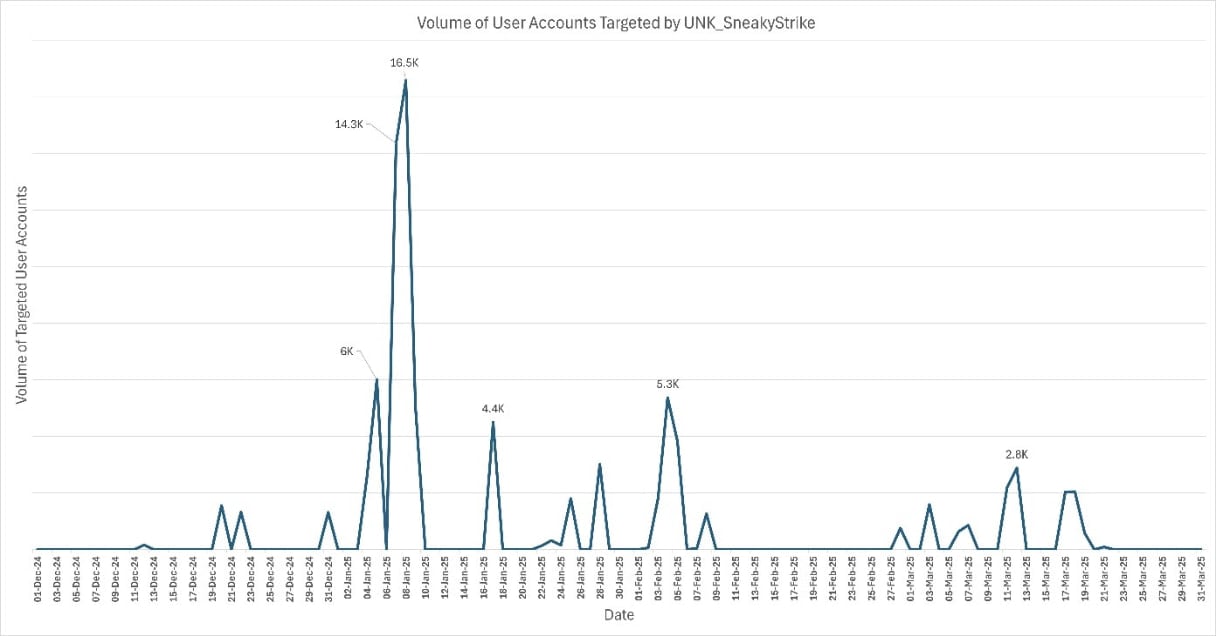

Araştırmacılara göre, kampanyanın zirvesi 8 Ocak’ta, tek bir günde 16.500 hesabı hedeflediği zaman gerçekleşti. Bu tür keskin patlamaları birkaç günlük hareketsizlik izledi.

Kaynak: Proofpoint

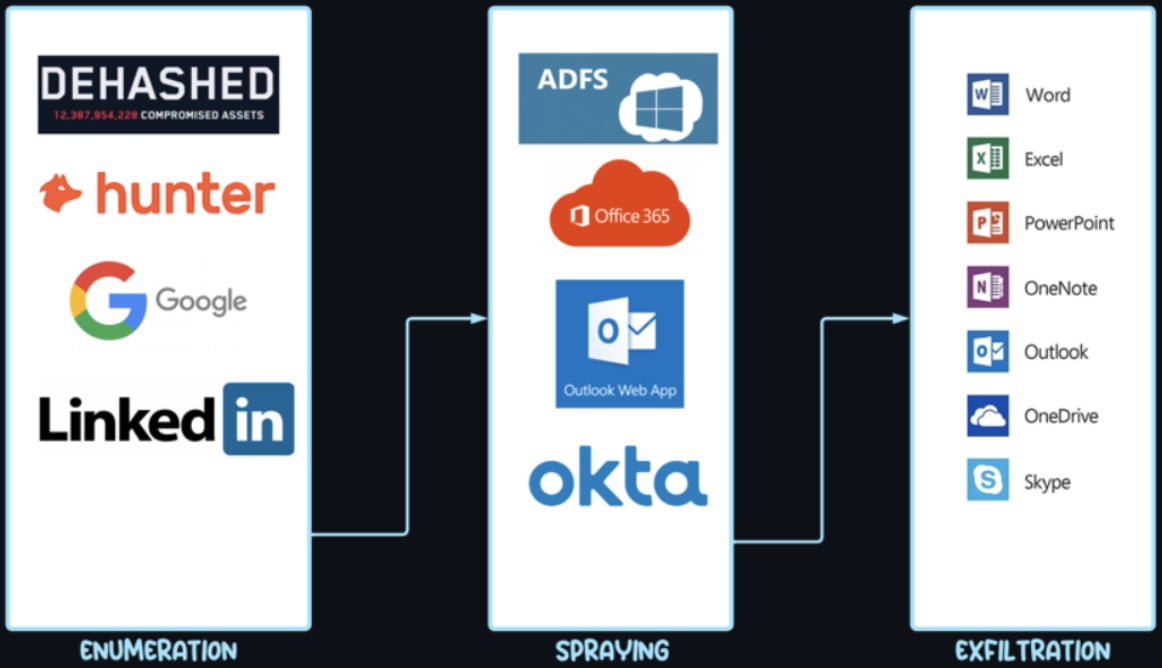

TeamFiltration, O365 Entraid hesaplarının numaralandırılması, püskürtme, püskürtme ve geri kapı kaplaması için platformlar arası bir çerçevedir. 2022’de TrustedSec kırmızı takım araştırmacısı Melvin Langvik tarafından yayınlandı.

Proofpoint’in gözlemlediği UNK_SNeakyStrike kampanyasında, Team Filtrasyonu büyük ölçekli saldırı girişimlerini kolaylaştırmada merkezi bir rol oynar.

Araştırmacılar, tehdit aktörünün küçük kiracılardaki tüm kullanıcıları hedeflediğini bildirirken, daha büyük bir unk_sneakystrike durumunda yalnızca bir alt kümeden kullanıcıları seçer.

“Aralık 2024’ten bu yana, UNK_SneakyStrike etkinliği yüzlerce kuruluşta 80.000’den fazla hedefli kullanıcı hesabını etkiledi ve bu da bazı başarılı hesap devralma vakalarına neden oldu.”

Araştırmacılar, aracın kullandığı nadir bir kullanıcı aracısını belirledikten ve aracın mantığında sabit kodlu OAuth istemci kimliklerini eşleştirdikten sonra kötü amaçlı etkinliği Team Filtrasyonuna bağladılar.

Diğer TellTale işaretleri, uyumsuz uygulamalara erişim modelleri ve Team Filtrasyon Koduna gömülü SecureWorks odak projesinin eski bir görüntüsünün varlığı içerir.

Saldırganlar, saldırıları başlatmak için birden fazla bölgede AWS sunucuları kullandılar ve Microsoft Teams API’sını hesap numaralandırması için kötüye kullanmak için bir işletme temel lisansı olan bir ‘kurban’ Office 365 hesabı kullandılar.

Kaynak: Proofpoint

Saldırıların çoğu Amerika Birleşik Devletleri’nde (%42) bulunan IP adreslerinden, ardından İrlanda (%11) ve İngiltere (%8) geliyor.

Kuruluşlar, Proofpoint’in Uzlaşma Göstergeleri bölümünde listelenen tüm IP’leri engellemeli ve TeamFiltration kullanıcı aracısı dizesi için algılama kuralları oluşturmalıdır.

Bunun dışında, tüm kullanıcılar için çok faktörlü kimlik doğrulamayı etkinleştirmeniz önerilir, OAuth 2.0’ı zorunlu hale getirir ve Microsoft Entra Kimliğinde koşullu erişim politikalarını kullanır.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.