WhatsApp, Toronto Üniversitesi Citizen Lab’daki güvenlik araştırmacılarının raporlarını takiben Paragon’un grafit casus yazılımını yüklemek için kullanılan sıfır tıkalı, sıfır günlük bir güvenlik açığını yamaladı.

31 Ocak’ta, bu saldırılarda konuşlandırılan sıfır tıklama istismarını azalttıktan sonra Whatsapp, hassas verileri toplamak ve özel iletişimlerini engellemek için Paragon casus yazılımları hedefleyen İtalyan gazeteciler ve aktivistler de dahil olmak üzere iki düzineden fazla ülkeden yaklaşık 90 Android kullanıcısına haber verdi.

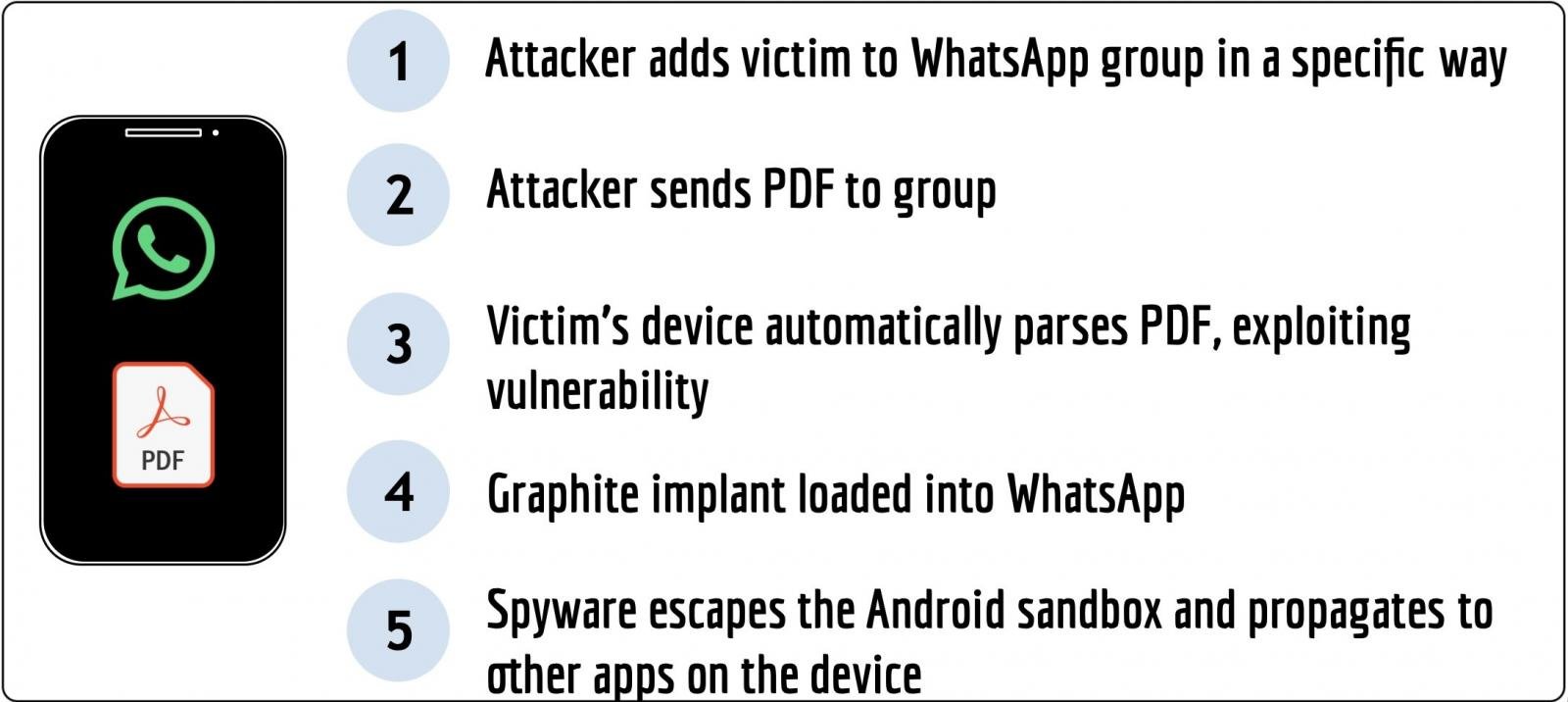

Araştırmacılar, saldırganların bir PDF göndermeden önce bir WhatsApp grubuna hedefleri eklediğini buldular.

Bir sonraki saldırı aşamasında, kurbanın cihazı PDF’yi otomatik olarak işledi ve WhatsApp’a bir grafit casus yazılım implantı yüklemek için şimdi yazılmış sıfır gün güvenlik açığından yararlandı.

İmplant daha sonra Android kum havuzundan kaçarak hedeflenen cihazlardaki diğer uygulamaları tehlikeye attı. Kurulduktan sonra, casus yazılım operatörlerine kurbanların mesajlaşma uygulamalarına erişimini sağlar.

Grafit casus yazılım enfeksiyonları, uzlaştırılmış cihazların günlüklerini analiz ederek tespit edilebilen adli bir artefakt (BigPretzel olarak adlandırılan) yardımıyla saldırıya uğramış Android cihazlarda tespit edilebilir.

Bununla birlikte, enfeksiyon kanıtlarının eksikliği, “Android kütüklerinin sporadik doğası” nedeniyle üzerine yazılan veya yakalanmayan adli göstergelerin hariç tutulmaz.

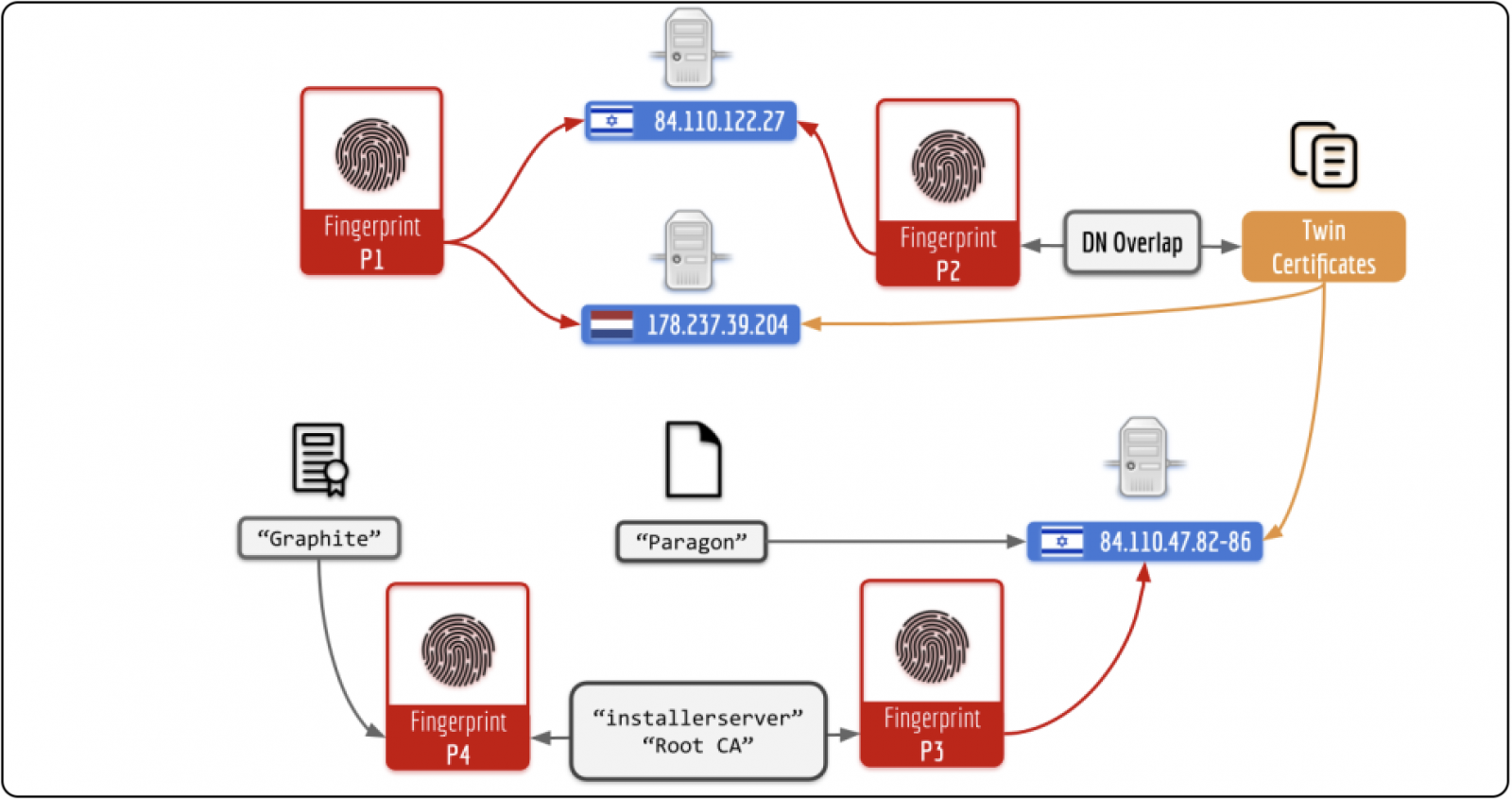

Citizen Lab ayrıca, Paragon tarafından grafit casus yazılım implantlarını hedeflerin cihazlarına dağıtmak için kullanılan sunucu altyapısını haritaladı ve Avustralya, Kanada, Kıbrıs, Danimarka, İsrail ve Singapur da dahil olmak üzere birçok hükümet müşterisine potansiyel bağlantılar buldu.

Paragon altyapısındaki tek bir sunucunun alanından başlayarak, araştırmacılar, özel bir komut ve kontrol altyapısının bir parçası olduğuna inanılan düzinelerce IP adresine bağlı 150 dijital sertifikanın keşfedilmesine yardımcı olan birden fazla parmak izi geliştirdiler.

Araştırmacılar, “Bu altyapı, muhtemelen Paragon ve/veya müşterileri tarafından kiralanan bulut tabanlı sunucuların yanı sıra muhtemelen Paragon ve hükümet müşterilerinin tesislerinde barındırılan sunucuları içeriyordu.” Dedi.

“Bulduğumuz altyapı, İsrail’deki IP adresleri (Paragon’un dayandığı yerlerde) ve Paragon’un casus yazılımının adı olan ‘Grafit’ adını içeren bir TLS sertifikası ve ‘Installererver’ (Pegasus ‘(Pegasus’un bir Terim Sunucusuna atıfta bulunmak için tasarlamak için tasarlanan bir TLS Sertifikası)” Paragon’ başlıklı “Paragon” başlıklı web sayfalarıyla bağlantılıdır. casus yazılım). “

İsrail Spyware geliştiricisi Paragon Solutions Ltd. 2019 yılında eski İsrail Başbakanı Ehud Barak ve İsrail’in 8200 ünitesinin eski komutanı Ehud Schneorson tarafından kuruldu.

NSO Group gibi rakiplerin aksine, Paragon, gözetim araçlarını sadece tehlikeli suçluları hedeflemek isteyen demokratik ülkelerdeki kolluk kuvvetlerine ve istihbarat teşkilatlarına sattığını iddia ediyor.

Aralık 2022’de New York Times, ABD Uyuşturucu Uygulama İdaresi’nin (DEA) şirketin grafit casus yazılımını kullandığını bildirdi. İki yıl sonra, Ekim 2024’te Wired, Paragon’un ABD Göçmenlik ve Gümrük Muhafaza (ICE) ile 2 milyon dolarlık bir sözleşme imzaladığını bildirdi.

Bir meta sözcüsü, bugün daha önce BleepingComputer tarafından temasa geçildiğinde hemen yorum yapmak için mevcut değildi.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.