Yazan: Gary S. Miliefsky, CISSP, fmDHS

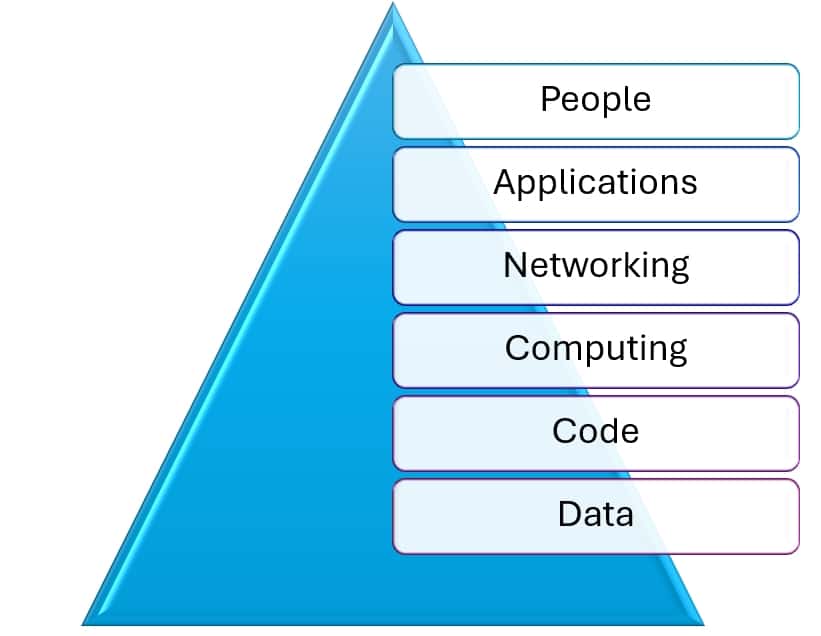

Siber güvenlik uzmanı olmayan yöneticiler için siber güvenliği, esnekliği ve mevzuat uyumluluğunu kolaylaştırmak için bu modeli geliştirdim. PANCCD™ modeli (İnsanlar, Uygulamalar, Ağ İletişimi, Bilgi İşlem, Kod ve Veri), bir kuruluşun dijital altyapısının tüm temel bileşenlerindeki siber güvenlik risklerini tanımlamaya ve yönetmeye yönelik yapılandırılmış bir yaklaşım olarak hizmet edebilir.

| Kitle | PANCCD Odak | Temel Eylemler | Amaç |

| Çalışanlar | Farkındalık ve Esaslar | Temel uygulamalar, simülasyonlar ve uygulamalı deneyimler üzerine eğitim | Temel bilgi ve alışkanlıklar oluşturun |

| Yöneticiler | Stratejik Entegrasyon | Her bileşen için risk değerlendirmesi, yatırım ve yetki devri | Siber güvenliği operasyonlara dahil edin |

| Panolar | Üst Düzey Gözetim ve Ölçümler | Kontrol paneli raporlaması, uyumluluk uyumu ve değerlendirilecek temel sorular | Bilgilendirilmiş gözetim kararları alın |

Kuruluşlar, PANCCD modelini her grubun bilgi ve sorumluluk düzeylerine göre uyarlayarak, yeni başlayanlardan yönetim kurulu üyelerine kadar herkesin siber güvenlik konusunda aktif rol oynamasını sağlayabilir. Bu yaklaşım dayanıklılığı artırır, kültürü güçlendirir ve siber güvenlik çabalarını kuruluşun genel misyonuyla uyumlu hale getirir.

Her bir bileşenin daha güçlü bir siber güvenlik duruşuna nasıl katkıda bulunduğu aşağıda açıklanmıştır:

- İnsanlar

- Odak: Çalışanlar, BT personeli ve yöneticiler için güvenlik farkındalığı ve eğitimi.

- Amaç: Önce güvenlik kültürünü teşvik ederek insan hatasını ve içeriden gelen tehditleri azaltın. Bu, kimlik avı, sosyal mühendislik ve erişim kontrollerine ilişkin düzenli eğitimlerin yanı sıra güvenlik politikalarına uygunluğun sağlanmasını da içerir.

- Uygulamalar

- Odak: Hem şirket içi hem de müşteriye yönelik uygulamaların güvenliğinin sağlanması.

- Amaç: Güvenlik açıklarını yazılım yaşam döngüsünün başlarında belirlemek ve gidermek için güvenli geliştirme uygulamalarını (DevSecOps gibi) uygulayın. Bu, SQL enjeksiyonu, siteler arası komut dosyası oluşturma ve diğer tehditler gibi uygulama katmanı saldırılarına karşı koruma sağlamak için düzenli yama uygulamayı, güvenlik açığı taramasını ve güvenlik testlerini içerir.

- Ağ oluşturma

- Odak: Kuruluşun ağındaki veri akışının korunması.

- Amaç: Ağ erişim noktalarını korumak için ağ bölümlendirme, güvenlik duvarları ve izinsiz giriş tespit/önleme sistemleri kullanın. Ağ izleme araçları anormallikleri tespit ederek yetkisiz erişimi ve veri ihlallerini önlemeye yardımcı olabilir.

- bilgisayar

- Odak: Sunucuların, bulut kaynaklarının ve uç nokta cihazlarının güçlendirilmesi.

- Amaç: Güçlü uç nokta koruması, güvenli yapılandırmalar ve düzenli sistem güncellemeleriyle tüm bilgi işlem kaynaklarını koruyun. Bilgi işlem güvenliği, cihazları kötü amaçlı yazılımlardan ve yetkisiz erişimden korumak için uç nokta algılama ve yanıt (EDR) çözümleri gibi uzaktan çalışmaya yönelik cihaz politikalarının uygulanmasını da içerir.

- Kod

- Odak: Güvenli, dayanıklı kod yazma ve sürdürme.

- Amaç: Giriş doğrulama, hata işleme ve güvenli API geliştirme dahil olmak üzere güvenli kodlama uygulamalarını benimseyin. Düzenli kod incelemeleri, statik ve dinamik analizler ve güvenlik açığı değerlendirmeleri, kod düzeyindeki güvenlik açıklarını en aza indirmenin anahtarıdır.

- Veri

- Odak: Veri gizliliğinin, bütünlüğünün ve kullanılabilirliğinin sağlanması.

- Amaç: Hassas verileri şifrelemeyle (aktarma halindeki ve beklemedeki) koruyun, sıkı erişim kontrolleri uygulayın ve veri kaybını önleme (DLP) çözümleri uygulayın. Veri güvenliği aynı zamanda yetkisiz erişim ve kazara kaybolma risklerini azaltmak için güvenli silme ve yedeklemeler de dahil olmak üzere veri yaşam döngülerinin yönetilmesini de içerir.

| Bileşen | Süreç Kararları | Teknoloji Kararları |

| İnsanlar | Eğitim programları, olay müdahale rolleri, rol tabanlı erişim | Güvenlik farkındalığı platformları, IAM araçları |

| Uygulamalar | Uygulama incelemesi, yama programı, hizmetten çıkarma | Yama yönetimi, AST araçları |

| Ağ oluşturma | Ağ erişim politikaları, izleme, yedekleme, felaket kurtarma | Güvenlik duvarları, IPS, ağ izleme çözümleri |

| bilgisayar | Uç nokta yönetimi, BYOD, NAC, politika, tedarik zinciri, olay yönetimi | EDR, MDM sistemleri |

| Kod | Güvenli SDLC, kod incelemesi, değişiklik yönetimi | SAST/DAST araçları, CI/CD ile güvenli sürüm kontrolü |

| Veri | Veri sınıflandırma, yedekleme ve kurtarma, saklama politikaları | Şifreleme araçları, DLP çözümleri |

Her büyüklükteki işletme için, PANCCD modeli yönlendirmek için etkili bir şekilde uygulanabilir süreçler Ve teknoloji kararları. Daha büyük kuruluşlar bu çerçeveyi daha gelişmiş araç ve politikalarla ölçeklendirebilirken, küçük ve orta ölçekli işletmeler daha basit, uygun maliyetli versiyonları uygulayabilir. Her bir PANCCD bileşeninin süreçleri ve teknoloji seçimlerini nasıl bilgilendirebileceğini ve güvenliğin operasyonlara derinlemesine entegre edilmesini nasıl sağlayabileceğini burada bulabilirsiniz.

- Kişiler: Güvenlik Farkındalığı ve Rol Tabanlı Erişim

- Süreç Kararları:

- Eğitim Süreci: Tekrarlanan, kuruluş çapında bir siber güvenlik eğitim programı uygulayın. Kimlik avı farkındalığı, güvenli parola uygulamaları ve veri işleme gibi temel konuları kapsadığından emin olun.

- Olay Müdahale Rolleri: Departmanlar genelindeki ekiplere veya bireylere belirli sorumluluklar atayarak olay müdahale sürecinde net roller tanımlayın.

- Rol Tabanlı Erişim Kontrolü (RBAC): Rollere ve sorumluluklara dayalı, veri ve sistem erişimini en az ayrıcalık ilkesine göre sınırlandıran bir erişim kontrol süreci tasarlayın.

- Teknoloji Kararları:

- Güvenlik Farkındalığı Platformları: Eğitimi otomatikleştirmek ve sürekli farkındalık için kimlik avı saldırılarını simüle etmek amacıyla KnowBe4 veya Proofpoint gibi ölçeklenebilir bir platform seçin.

- Erişim Yönetimi Araçları: Kuruluş genelinde erişimi güvenli bir şekilde yönetmek ve izlemek için bir kimlik ve erişim yönetimi (IAM) sistemi (örn. Okta, Microsoft Azure AD) kullanın.

- Uygulamalar: Uygulama Güvenliği ve Yaşam Döngüsü Yönetimi

- Süreç Kararları:

- Başvuru İnceleme Süreci: Yeni uygulamalar için bir değerlendirme süreci oluşturarak, onaylanmadan ve uygulanmadan önce güvenlik kriterlerinin karşılandığından emin olun.

- Yama ve Güncelleme Süreci: Yazılım yığınındaki güvenlik açıklarını en aza indirerek uygulama güncellemeleri ve düzeltme ekleri için otomatik bir program oluşturun.

- Hizmetten Çıkarma Süreci: Eski veya gereksiz uygulamaları güvenli bir şekilde kaldırmak, hassas verilerin güvenli bir şekilde silinmesini veya aktarılmasını sağlamak için prosedürleri tanımlayın.

- Teknoloji Kararları:

- Yama Yönetimi Araçları: Büyük ölçekli yama uygulama için, güncellemeleri otomatikleştirmek ve yama durumunu izlemek amacıyla ManageEngine veya SolarWinds Patch Manager gibi sistemleri kullanın.

- Uygulama Güvenliği Testi (AST): Geliştirme ve test aşamalarında güvenlik açıklarını belirlemek için Veracode veya Checkmarx gibi AST araçlarına yatırım yapın.

- Ağ İletişimi: Ağ Güvenliği ve Segmentasyon

- Süreç Kararları:

- Ağ Erişim Politikaları: Ağın belirli bölümlerine kimlerin erişebileceğini tanımlayan net politikalar belirleyin. Hassas verileri ve sistemleri izole etmek için ağ bölümlendirmesini uygulayın.

- Sürekli İzleme Süreci: Anormallikleri gerçek zamanlı olarak tespit etmek ve şüpheli etkinlik durumunda uyarıları tetiklemek için 7/24 ağ izleme oluşturun.

- Yedekleme ve Felaket Kurtarma Süreci: Hizmetlerin hızlı bir şekilde geri yüklenmesini sağlamak için ağ yapılandırmalarını düzenli olarak yedekleyin ve bir olağanüstü durum kurtarma planını belgeleyin.

- Teknoloji Kararları:

- Güvenlik Duvarı ve Saldırı Önleme Sistemleri (IPS): Güçlü ağ güvenliği için kurumsal düzeyde güvenlik duvarları ve IPS sistemleri (örneğin, Palo Alto Networks, Cisco ASA) dağıtın.

- Ağ İzleme Çözümleri: Birden fazla konum ve cihazdaki tehditleri ve anormallikleri tespit etmek için SolarWinds veya Splunk gibi ölçeklenebilir ağ izleme çözümlerini seçin.

- Bilgi İşlem: Cihaz Güvenliği ve Uç Nokta Yönetimi

- Süreç Kararları:

- Uç Nokta Yönetim Süreci: Dizüstü bilgisayarlar, mobil cihazlar ve IoT cihazları da dahil olmak üzere tüm şirket cihazlarının eklenmesi, yönetilmesi ve güvenliğinin sağlanması için bir süreç tanımlayın.

- Kendi Cihazınızı Getirin (BYOD) Politikası: Kurumsal kaynaklara erişen kişisel cihazlar için güvenlik gereksinimlerini belirten bir BYOD ve NAC politikası geliştirin.

- Olay Yönetim Süreci: Uzaktan silme ve hesap kilitleme adımları da dahil olmak üzere, kaybolan, çalınan veya ele geçirilen cihazlarla ilgili olayların ele alınması için bir süreç oluşturun.

- Teknoloji Kararları:

- Uç Nokta Tespiti ve Yanıtı (EDR): Kapsamlı uç nokta güvenliği için CrowdStrike, SentinelOne veya Uç Nokta için Microsoft Defender gibi EDR çözümlerini uygulayın.

- Mobil Cihaz Yönetimi (MDM): Güvenlik ilkelerini uygulamak, cihazları izlemek ve mobil uç noktaları uzaktan yönetmek için bir MDM sistemi (örn. Intune, AirWatch) dağıtın.

- Kod: Güvenli Geliştirme Uygulamaları ve Sürekli Test

- Süreç Kararları:

- Güvenli Geliştirme Yaşam Döngüsü (SDL): Güvenli kodlama standartlarını kullanarak güvenliği tasarımdan dağıtıma kadar yazılım geliştirme yaşam döngüsü boyunca entegre edin.

- Kod İnceleme ve Test Süreci: Dağıtımdan önce güvenlik açıklarını belirlemek ve çözmek için kod inceleme ve otomatik test süreçleri oluşturun.

- Değişim Yönetimi Süreci: Kod değişikliklerini izleyen, üretim güncellemelerinden önce onay ve test gerektiren bir değişiklik yönetimi süreci uygulayın.

- Teknoloji Kararları:

- Statik ve Dinamik Uygulama Güvenliği Testi (SAST/DAST): Kodu hem üretim öncesi hem de üretim ortamlarındaki güvenlik açıklarına karşı otomatik olarak analiz etmek için SAST/DAST araçlarını (örn. Fortify, Acunetix) kullanın.

- Sürüm Kontrolü ve CI/CD Güvenliği: Testi otomatikleştirmek ve güvenlik politikalarını uygulamak için sürekli entegrasyon/sürekli dağıtım (CI/CD) güvenlik araçlarıyla entegre güvenli sürüm kontrol platformlarını (örn. GitHub, GitLab) kullanın.

- Veri: Veri Koruma ve Uyumluluk

- Süreç Kararları:

- Veri Sınıflandırma ve Erişim Kontrolü: En az ayrıcalıklı erişim politikalarını uygulayan, veri hassasiyetine dayalı erişim kısıtlamalarını tanımlayan bir veri sınıflandırma sistemi geliştirin.

- Veri Yedekleme ve Felaket Kurtarma Süreci: Verileri düzenli olarak yedekleyin, güvenli, şifrelenmiş konumlarda saklayın ve bir felaket kurtarma planı uygulayın.

- Veri Saklama ve İmha Politikaları: Gereksiz yere saklanan hassas verilerin hacmini azaltmak için veri saklama, silme ve güvenli bir şekilde imha etme konusunda net yönergeler oluşturun.

- Teknoloji Kararları:

- Şifreleme Araçları: Hem aktarım halindeki hem de beklemedeki verileri korumak için güçlü şifreleme çözümleri (ör. BitLocker, AWS KMS) kullanın.

- Veri Kaybını Önleme (DLP): Hassas bilgilerin akışını izlemek ve kontrol etmek, yetkisiz erişim ve sızıntıları önlemek için DLP çözümlerini (örneğin, Symantec DLP, Microsoft 365 DLP) uygulayın.

İşletmeler PANCCD modelini takip ederek siber güvenliğin operasyonel kararlarının merkezinde yer almasını sağlayarak koruma, verimlilik ve ölçeklenebilirlik arasında bir denge kurabilir. Bu yapılandırılmış, katmanlı yaklaşım, sürekli iyileştirmeyi ve gelişen tehditlere uyum sağlamayı destekleyerek onu her büyüklükteki kuruluş için uygun hale getirir.

PANCCD™ bir Ticari Markadır ve Telif Hakkı © 2024, Gary S. Miliefsky. Tüm hakları dünya çapında saklıdır.

Yazar Hakkında

Gary Miliefsky, Cyber Defense Dergisi’nin Yayıncısı ve ünlü bir siber güvenlik uzmanı, girişimci ve açılış konuşmacısıdır. Cyber Defense Media Group’un kurucusu ve CEO’su olarak siber güvenlik ortamını önemli ölçüde etkilemiştir. Onlarca yıllık deneyimiyle Gary, ABD İç Güvenlik Bakanlığı’nın kurucu üyesi, Ulusal Bilgi Güvenliği Grubu üyesi ve hükümet ve özel sektör kuruluşlarının aktif danışmanıdır. Görüşleri Forbes, CNBC ve The Wall Street Journal’ın yanı sıra CNN, Fox News, ABC, NBC ve uluslararası medya kuruluşlarında yer aldı ve bu da onu gelişmiş siber tehditler ve yenilikçi savunma stratejileri konusunda güvenilir bir otorite haline getirdi. Gary’nin siber güvenliğe olan bağlılığı, halkı eğitmeye, genç kadınlara yönelik siber güvenlik alanında bir burs programı yürütmeye ve gelişen siber risklere karşı koruma sağlamak için en son teknolojilere yatırım yapmaya ve geliştirmeye kadar uzanıyor.

Gary Miliefsky, Cyber Defense Dergisi’nin Yayıncısı ve ünlü bir siber güvenlik uzmanı, girişimci ve açılış konuşmacısıdır. Cyber Defense Media Group’un kurucusu ve CEO’su olarak siber güvenlik ortamını önemli ölçüde etkilemiştir. Onlarca yıllık deneyimiyle Gary, ABD İç Güvenlik Bakanlığı’nın kurucu üyesi, Ulusal Bilgi Güvenliği Grubu üyesi ve hükümet ve özel sektör kuruluşlarının aktif danışmanıdır. Görüşleri Forbes, CNBC ve The Wall Street Journal’ın yanı sıra CNN, Fox News, ABC, NBC ve uluslararası medya kuruluşlarında yer aldı ve bu da onu gelişmiş siber tehditler ve yenilikçi savunma stratejileri konusunda güvenilir bir otorite haline getirdi. Gary’nin siber güvenliğe olan bağlılığı, halkı eğitmeye, genç kadınlara yönelik siber güvenlik alanında bir burs programı yürütmeye ve gelişen siber risklere karşı koruma sağlamak için en son teknolojilere yatırım yapmaya ve geliştirmeye kadar uzanıyor.