.webp?w=696&resize=696,0&ssl=1)

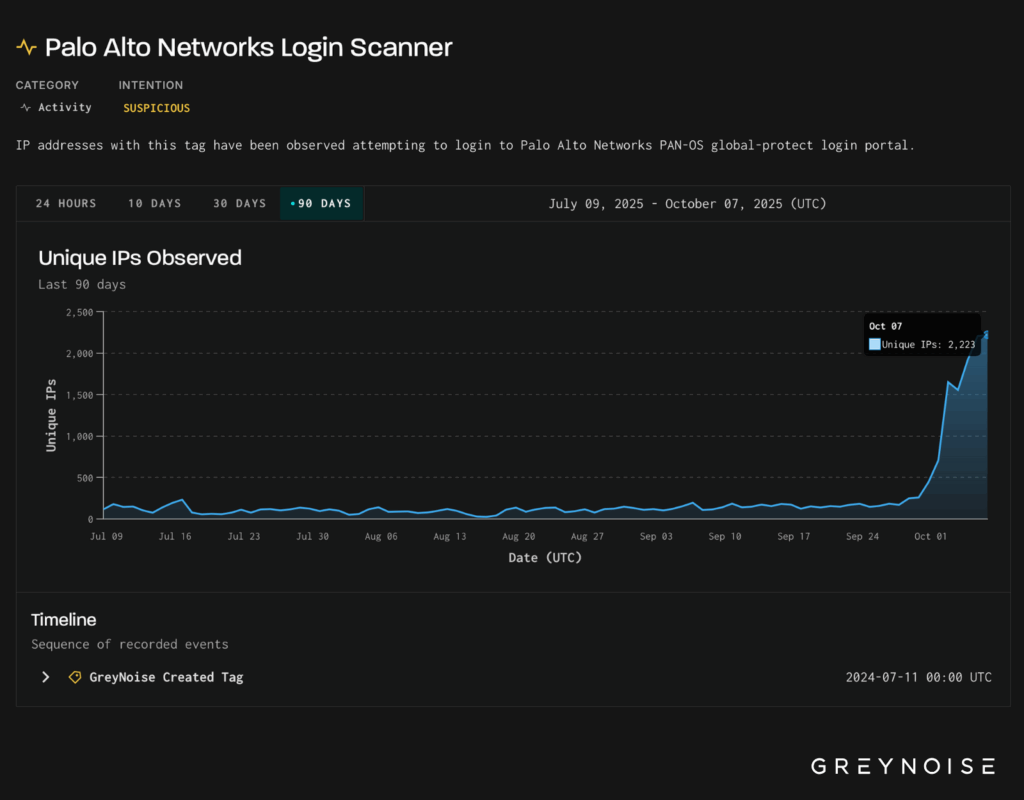

7 Ekim 2025 itibarıyla keşif operasyonları yürüten 2.200’den fazla benzersiz IP adresiyle Palo Alto Networks PAN-OS GlobalProtect oturum açma portallarını hedef alan saldırılarda büyük bir artış yaşandı.

Bu, sadece birkaç gün önce gözlemlenen ilk 1.300 IP’ye göre önemli bir artışı temsil ediyor ve GreyNoise Intelligence izlemesine göre son 90 günde kaydedilen en yüksek tarama etkinliğine işaret ediyor.

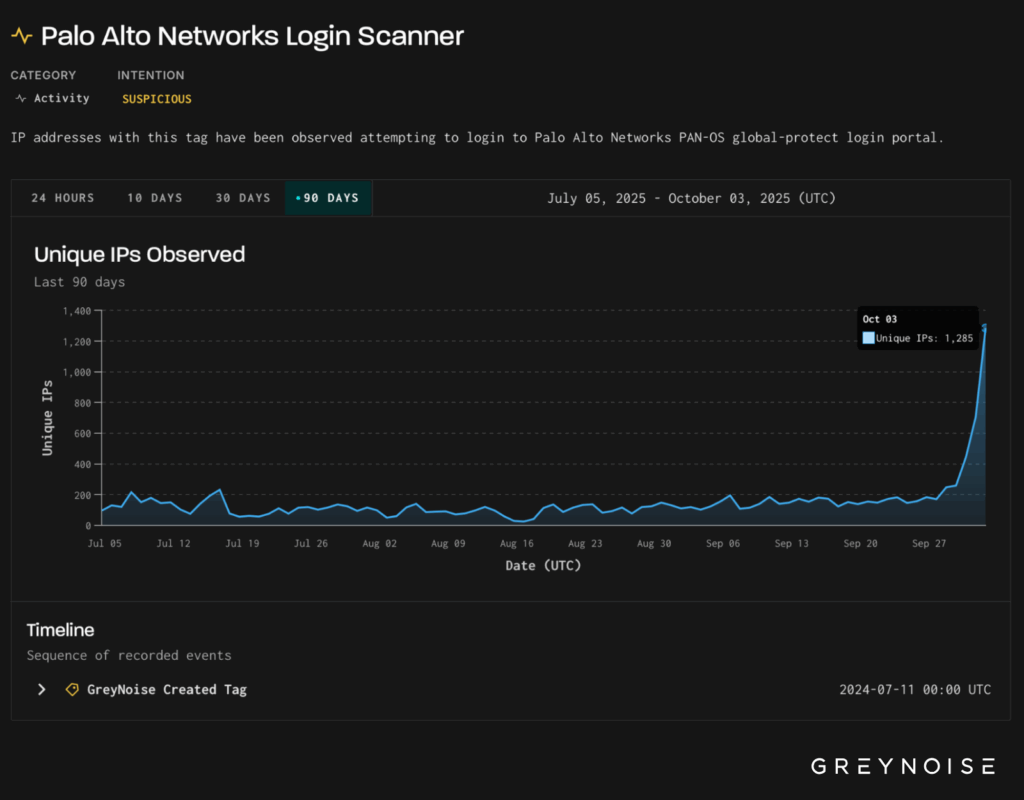

Keşif kampanyası, araştırmacıların Palo Alto giriş portallarını araştıran yaklaşık 1.300 benzersiz IP adresini gözlemlediği 3 Ekim 2025’te tarama aktivitesinde %500’lük keskin bir artışla başladı.

Bu ilk artış halihazırda üç ay içindeki en büyük tarama faaliyeti patlamasını temsil ediyordu; günlük hacimler daha önce nadiren 90 günlük dönemde 200 IP’yi aşıyordu.

Palo Alto PAN-OS GlobalProtect Giriş Portallarında Artış

Artan saldırı kampanyası, coğrafi olarak dağıtılmış altyapı genelinde karmaşık bir koordinasyon sergiliyor.

GreyNoise analizi, kötü amaçlı IP adreslerinin %91’inin coğrafi olarak Amerika Birleşik Devletleri’nde bulunduğunu ve ek kümelerin Birleşik Krallık, Hollanda, Kanada ve Rusya’da yoğunlaştığını ortaya koyuyor.

Güvenlik araştırmacıları, Palo oturum açma portallarını taramak için tahsis edilen tüm ASN11878 alt ağlarının yaklaşık %12’sini tespit etti; bu, bu operasyona yönelik önemli bir altyapı taahhüdüne işaret ediyor.

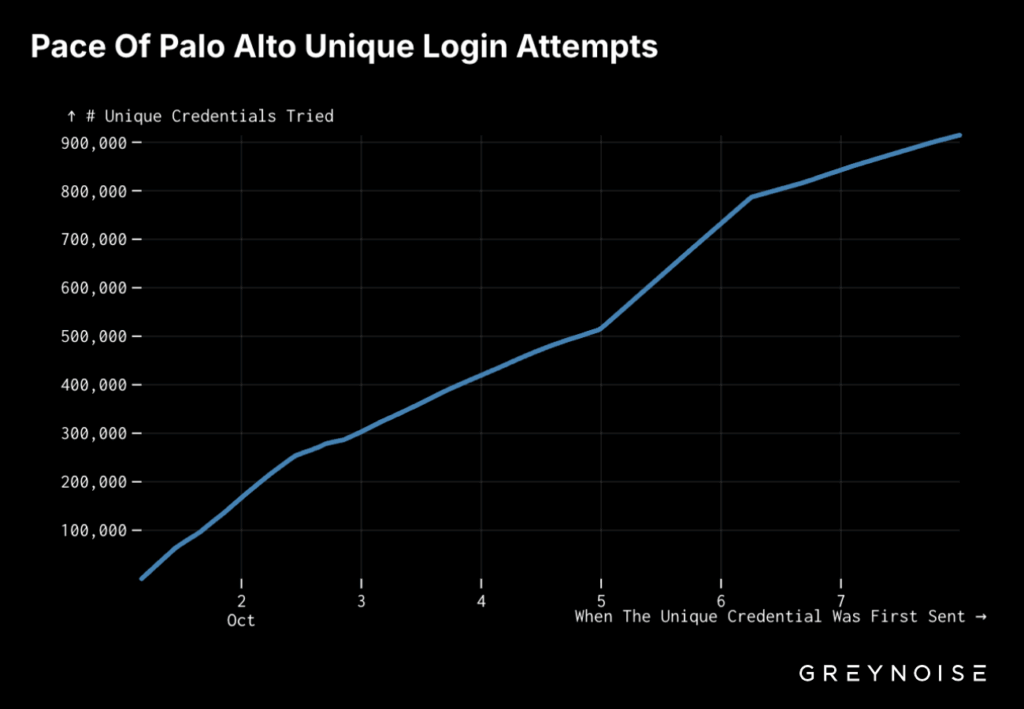

Saldırı metodolojisi, tehdit aktörlerinin, GlobalProtect SSL VPN portallarına karşı otomatikleştirilmiş kaba kuvvet operasyonlarını gösteren oturum açma girişimi kalıplarıyla, büyük kimlik bilgisi veritabanlarını sistematik olarak yinelediğini gösteriyor.

GreyNoise, geçen hafta gözlemlenen Palo oturum açma denemelerine ait benzersiz kullanıcı adları ve parolaları içeren kapsamlı bir veri kümesi yayımlayarak güvenlik ekiplerinin potansiyel kimlik bilgileri risklerini değerlendirmesine olanak tanıdı.

Teknik analiz, katılan IP adreslerinin %93’ünün şüpheli olarak sınıflandırıldığını, %7’sinin ise kötü niyetli olarak tanımlandığını ortaya koyuyor.

Tarama etkinliği, ayrı TCP parmak izlerine sahip farklı bölgesel kümelenme modelleri sergiliyor ve bu da aynı anda birden fazla koordineli tehdit grubunun çalıştığını gösteriyor.

Güvenlik araştırmacıları, Palo Alto tarama dalgası ile Cisco ASA cihazlarını hedef alan eş zamanlı keşif operasyonları arasında potansiyel korelasyonlar tespit etti.

Her iki saldırı kampanyası da benzer bölgesel kümelenme davranışları ve araç özelliklerinin yanı sıra Hollanda’daki altyapıyla bağlantılı baskın TCP parmak izlerini paylaşıyor.

Çapraz teknoloji hedefleme, kurumsal uzaktan erişim çözümlerine karşı daha geniş bir keşif kampanyası önermektedir.

Birden fazla uzaktan erişim hizmeti platformunda eşzamanlı dalgalanmalar gözlendi ancak bu faaliyetler arasındaki kesin ilişki halen araştırılıyor.

Bu saldırıların hedefli doğası, GlobalProtect ve PAN-OS sistemleri de dahil olmak üzere GreyNoise’un taklit edilmiş Palo Alto profillerine odaklanmalarından açıkça görülmektedir.

Bu kesinlik, saldırganların muhtemelen hedef listelerini Shodan veya Censys gibi kamuya açık keşif platformlarından elde ettiklerini veya savunmasız Palo Alto cihazlarını belirlemek için kendi parmak izi alma operasyonlarını yürüttüklerini gösteriyor.

Güvenlik ekipleri, bilinen kötü amaçlı adreslerin IP engelleme listesi, GlobalProtect portalı kimlik doğrulama günlüklerinin gelişmiş izlenmesi ve uzak VPN bağlantıları için ek erişim kontrollerinin uygulanması dahil olmak üzere acil savunma önlemleri uygulamalıdır.

Cyber Awareness Month Offer: Upskill With 100+ Premium Cybersecurity Courses From EHA's Diamond Membership: Join Today