Palo Alto Networks, aktif saldırılarda pan-OS havai duvarlarını ihlal etmek için bir dosya okuma güvenlik açığı (CVE-2025-0111) şimdi diğer iki kusurla (CVE-2025-0108 ile CVE-2025-0108) saldırılara zincirlendiği konusunda uyarıyor.

Tedarikçi ilk olarak 12 Şubat 2025’te CVE-2025-0108 olarak izlenen kimlik doğrulama baypas güvenlik açığını açıkladı ve güvenlik açığını düzeltmek için yamaları serbest bıraktı. Aynı gün, AssetNote araştırmacıları, CVE-2025-0108 ve CVE-2024-9474’ün, eşleştirilmemiş PAN-OS güvenlik duvarlarında kök ayrıcalıkları elde etmek için birlikte nasıl zincirlenebileceğini gösteren bir kavram kanıtı yayınladılar.

Bir gün sonra, ağ tehdidi Intel firması Greynoise, tehdit aktörlerinin iki IP adresinden gelen denemelerle kusurları aktif olarak sömürmeye başladığını bildirdi.

CVE-2024-9474, PAN-OS yöneticisinin kök ayrıcalıklarına sahip güvenlik duvarlarında komutları yürütmesine izin veren PAN-OS’de bir ayrıcalık artış kusurudur. Palo Alto Networks, açıklamada güvenlik açığının sıfır gün olarak kullanıldığı konusunda uyardı.

CVE-2025-0111, PAN-OS’deki bir dosya okuma güvenlik açığıdır ve yönetim web arayüzüne ağ erişimi olan kimlik doğrulamalı saldırganların “Kimse” kullanıcısı tarafından okunabilen dosyaları okumasını sağlar.

CVE-2025-0111 kusuru da 12 Şubat 2025’te sabitlendi, ancak satıcı bugün bültenini güncelledi ve aktif saldırılardaki diğer iki güvenlik açığı ile bir istismar zincirinde de kullanıldığı konusunda uyardı.

“Palo Alto Networks, CVE-2025-0108’i CVE-2024-9474 ve CVE-2025-0111 ile eşleştirilmemiş ve güvenli olmayan PAN-OS web yönetimi arayüzlerinde zincirleyen istismar girişimlerini gözlemledi.”

Palo Alto Networks, istismar zincirinin nasıl istismar edildiğini paylaşmasa da, BleepingComputer’a yapılandırma dosyalarını ve diğer hassas bilgileri indirmek için birlikte zincirlenebilecekleri söylendi.

Sömürü faaliyeti artar

Kapsam sadece genişlemekle kalmadı, aynı zamanda Geynoise’in bülteniyle ilgili bir güncelleme, sömürü faaliyetinin de hızın arttığını gösteriyor.

Greynoise, CVE-2025-0108’i hedefleyen 25 IP adresi gördüğünü bildirirken, 13 Şubat’taki ilk raporu sadece iki günlüğe kaydedildi.

Saldırıların en büyük kaynakları ABD, Almanya ve Hollanda’dır, ancak bu, saldırganların aslında bu yerlere dayandığı anlamına gelmez.

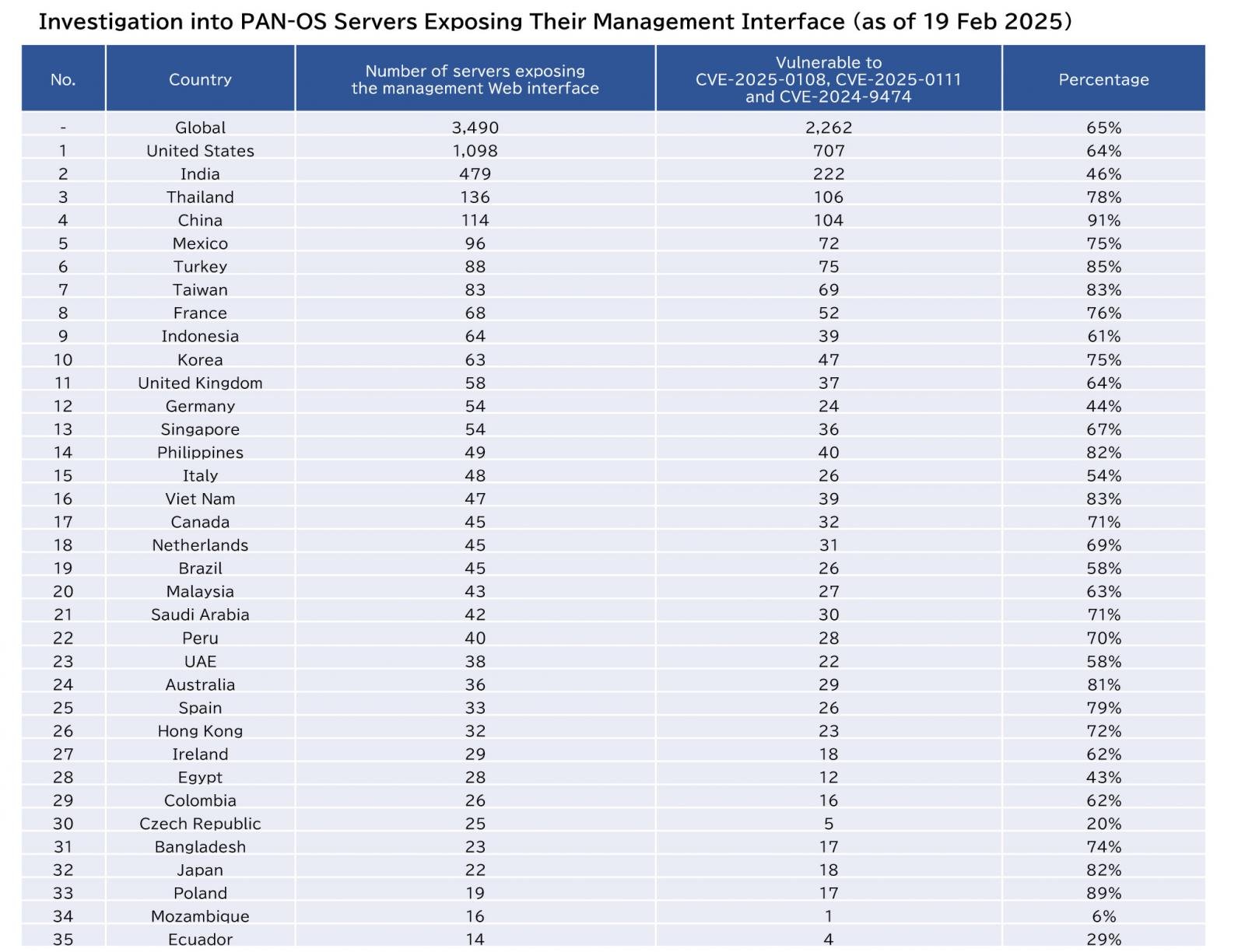

Macnica araştırmacısı Yutaka Sejiyama, BleepingComputer’a, taramalarının web yönetimi arayüzlerini internete maruz bırakan binlerce PAN-OS cihazını iade ettiğini söyledi.

Sejiyama, “Yeni yamalı CVE-2025-0108 ve CVE-2025-0111 için, web yönetimi arayüzlerini kamuya açıklayan sunucuların çoğu hala açılmamış.”

“İnternete bakan 3.490 sunucudan sadece birkaç düzine yamayı uyguladı.”

Bu açık cihazlardan 1.168’i CVE-2025-0108 ve CVE-2025-0111’i yamalı değil, ancak CVE-2024-9474’ü yamaladı.

Araştırmacı, saldırılarda zincirlenen üç kusurun hepsini göz önüne alındığında,% 65’inin (2.262 cihaz) en az birine karşı savunmasız kaldığını söyledi.

Kaynak: Sejiyama

Bu durum ve aktif sömürü arasında, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), ‘bilinen sömürülen güvenlik açıkları’ (KEV) kataloğuna CVE-2025-0108 ekledi.

Organizasyon, mevcut güncellemeleri/hafifletmeyi uygulamak veya ürünü kullanmayı bırakması için 11 Mart 2025’e kadar federal kurumlar verdi.