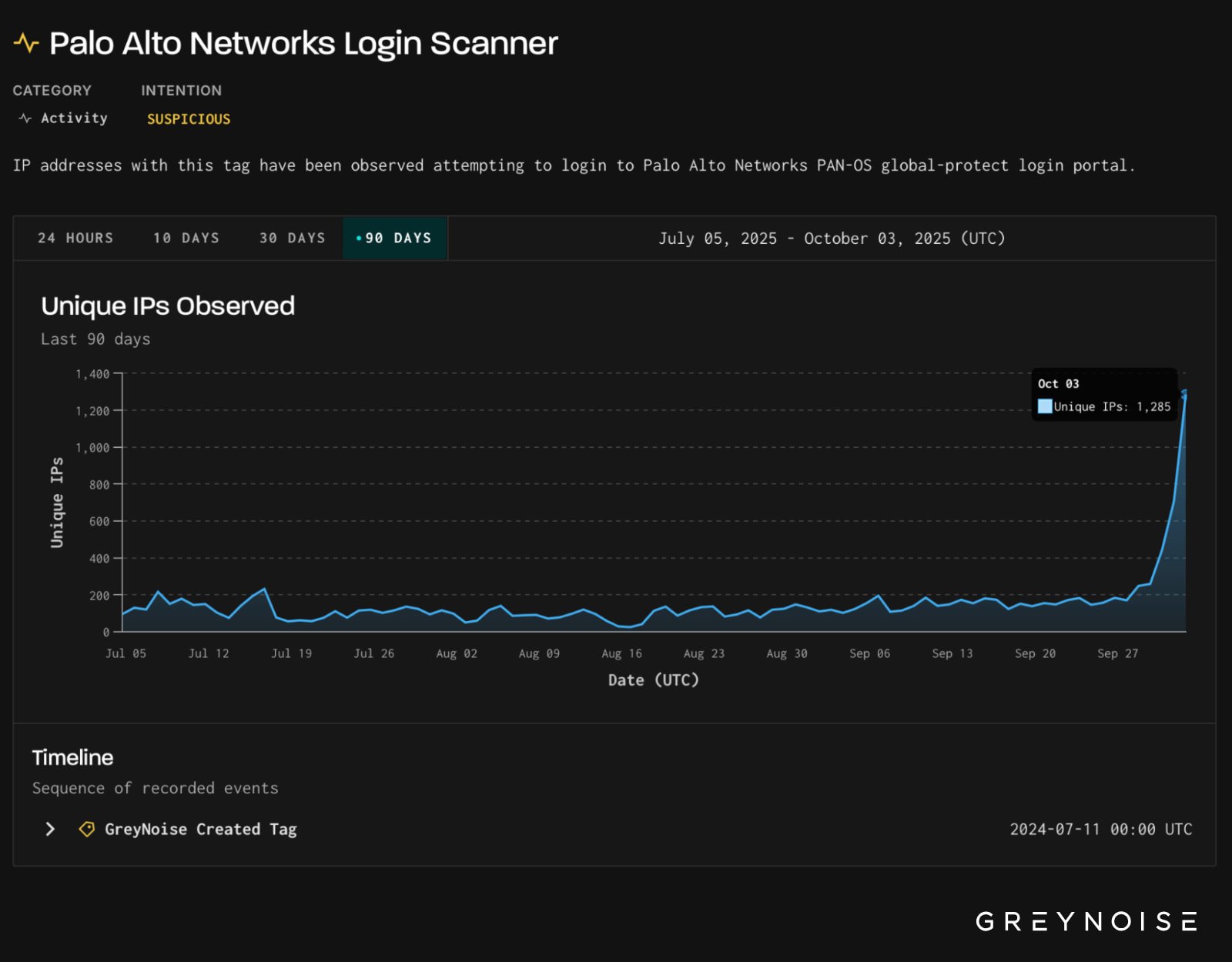

Araştırmacılar, Palo Alto Networks Giriş Portallarını hedefleyen şüpheli taramalardaki bir artış, şüpheli IP adreslerinden açık keşif çabalarını gösteriyor.

Siber Güvenlik İstihbarat Şirketi Greynoise, Palo Alto Networks GlobalProtect ve PAN-OS profillerine odaklanan IP adreslerinde% 500’lük bir artış olduğunu bildirdi.

Etkinlik, 3 Ekim’de 1.285’ten fazla benzersiz IP ile faaliyette bulundu. Şirket, tipik olarak günlük taramaların 200 adresi aşmadığını söylüyor.

Gözlemlenen IP’lerin çoğu ABD’de yer alırken, daha küçük kümeler İngiltere, Hollanda, Kanada ve Rusya’da bulunuyordu.

Bir etkinlik kümesi, trafiğini ABD’deki hedeflere ve diğerine Pakistan’a odaklanan hedeflere yoğunlaştırdı, araştırmacılar, her ikisinin de “farklı TLS parmak izleri olduğunu, ancak örtüşmeden” olduğunu belirtti.

Greynoise’e göre, IP adreslerinin% 91’i şüpheli olarak sınıflandırıldı. % 7 ilave kötü niyetli olarak etiketlendi.

“Neredeyse tüm aktivite, Greynoise’in taklitli Palo Alto profillerine (Palo Alto GlobalProtect, Palo Alto Pan-Os) yönlendirildi, aktivitenin doğada hedeflendiğini, muhtemelen halka (örneğin, Shodan, Censys) veya saldırgan orijinal taramalar, Palo Alto cihazlarını parmak izleyen palo alto cihazları” diye açıklıyor.

Kaynak: Geynoise

Grinnoise daha önce bu tür tarama aktivitesinin genellikle sıfır gün veya N-Day kusurları için yeni istismarlar kullanan saldırılara hazırlık gösterdiği konusunda uyarmıştır.

Siber güvenlik firması son zamanlarda Cisco ASA cihazlarını hedefleyen artan ağ taramaları hakkında bir uyarı yayınladı. İki hafta sonra, aynı Cisco ürününü hedefleyen saldırılarda sıfır gün güvenlik açığı hakkında haberler ortaya çıktı.

Bununla birlikte, Geynoise, Palo Alto Networks ürünlerine odaklanan son taramalar için gözlemlenen korelasyonun daha zayıf olduğunu söylüyor.

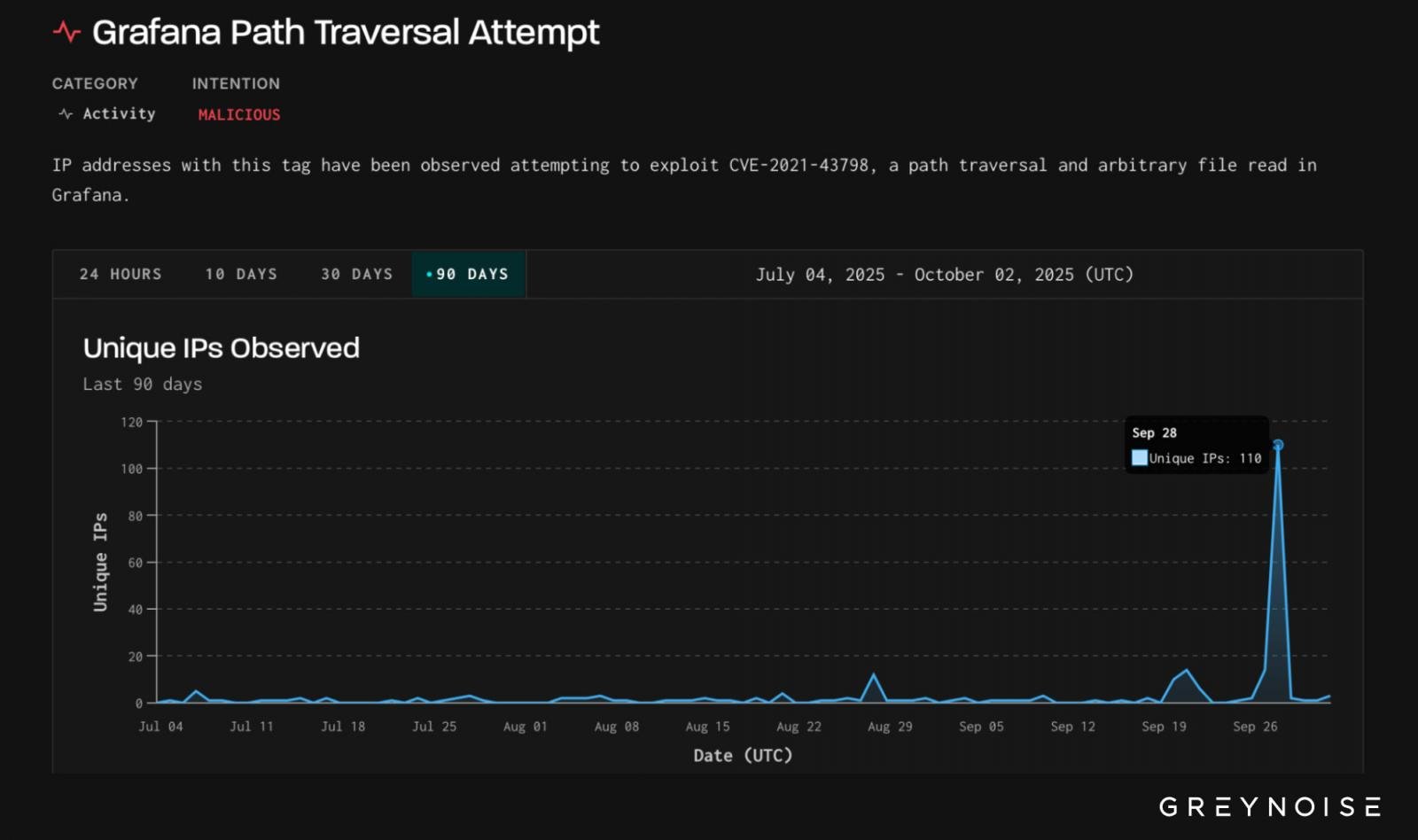

Grafana da hedeflendi

Araştırmacılar ayrıca Grafana’da eski bir yol geçiş kırılganlığının sömürü girişimlerinde bir artış olduğunu fark ettiler. Güvenlik sorunu CVE-2021-43798 olarak tanımlanmıştır ve Aralık 2021’de sıfır gün saldırılarında kullanılmıştır.

Grinnoise, çoğu Bangladeş’ten 110 benzersiz kötü niyetli IP gözlemledi ve 28 Eylül’de saldırılar başlattı.

Hedefler öncelikle Amerika Birleşik Devletleri, Slovakya ve Tayvan’da bulunuyordu, saldırılar tipik olarak otomasyonu gösteren belirli menşe bağlı olarak tutarlı bir hedef oranını koruyordu.

Kaynak: Geynoise

Geynoise, yöneticilere grafana örneklerinin CVE-2021-43798’e karşı yamalı olduğundan emin olmalarını ve tanımlanan 110 kötü amaçlı IP adresini engellemelerini önerir.

Araştırmacılar ayrıca, hassas dosyaları döndürebilecek yol geçiş taleplerinin kanıtları için günlükleri kontrol etmesini tavsiye ediyorlar.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın