Palo Alto Networks, kimliği doğrulanmamış saldırganların hizmet reddi (DoS) saldırılarında güvenlik duvarı korumalarını devre dışı bırakmasına olanak tanıyan yüksek önem derecesine sahip bir güvenlik açığını kapattı.

CVE-2026-0227 olarak izlenen bu güvenlik açığı, GlobalProtect ağ geçidi veya portalı etkinleştirildiğinde yeni nesil güvenlik duvarlarını (PAN-OS 10.1 veya üzerini çalıştıran) ve Palo Alto Networks’ün Prisma Access yapılandırmalarını etkiliyor.

Siber güvenlik şirketi, bulut tabanlı Prisma Access örneklerinin çoğunun zaten yamalandığını, güvence altına alınması gerekenlerin ise yükseltme için planlandığını söylüyor.

Palo Alto Networks, “Palo Alto Networks PAN-OS yazılımındaki bir güvenlik açığı, kimliği doğrulanmamış bir saldırganın güvenlik duvarında hizmet reddine (DoS) neden olmasına olanak tanıyor. Bu sorunu tetiklemeye yönelik tekrarlanan girişimler, güvenlik duvarının bakım moduna girmesine neden oluyor.” dedi.

“Çakışan yükseltme programları nedeniyle devam eden birkaç müşteri dışında, çoğu müşteri için Prisma Access yükseltmesini başarıyla tamamladık. Geri kalan müşterilerin standart yükseltme sürecimiz aracılığıyla bir yükseltme için derhal programlanması planlanıyor.”

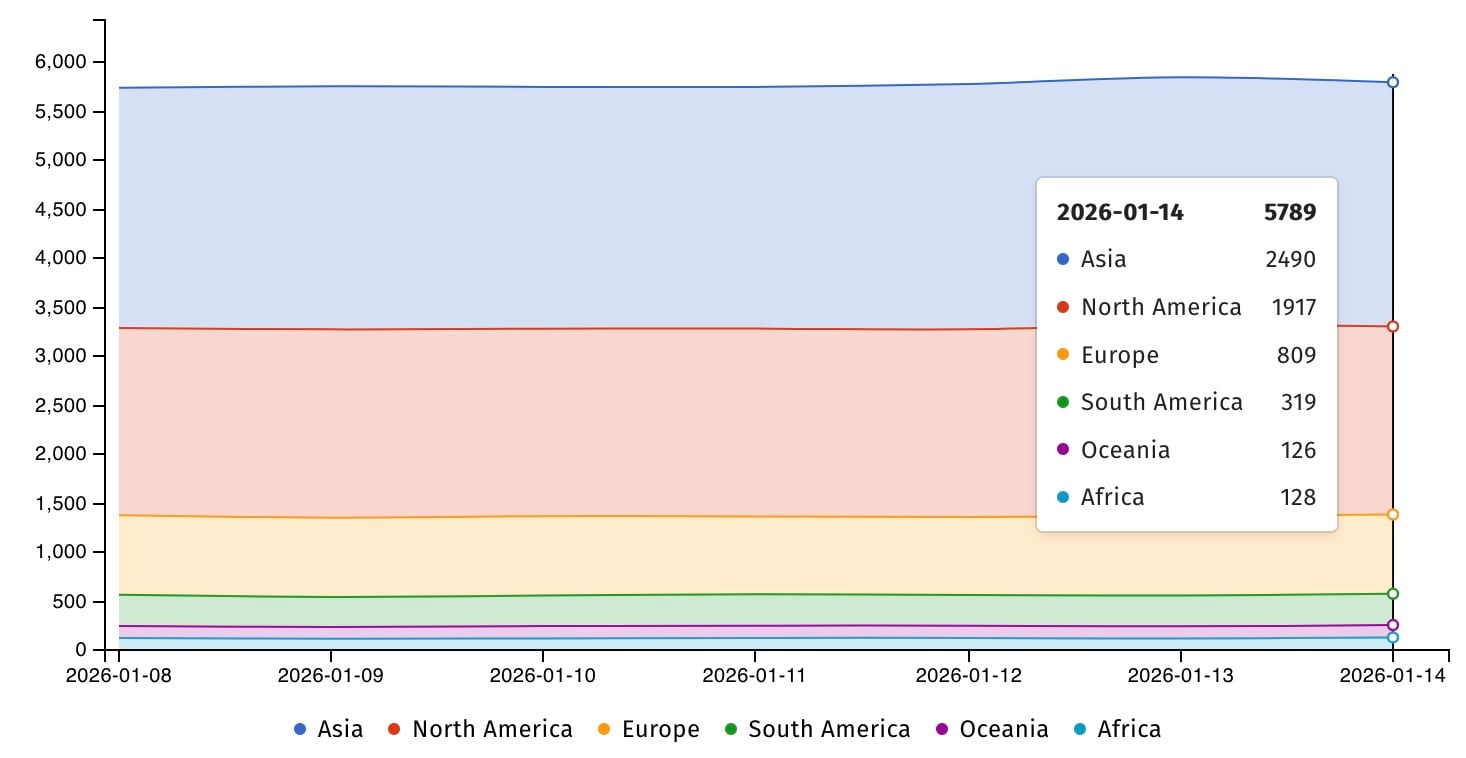

İnternet güvenliği gözlemcisi Shadowserver şu anda çevrimiçi olarak açığa çıkan yaklaşık 6.000 Palo Alto Networks güvenlik duvarını izliyor, ancak bunlardan kaçının güvenlik açığı bulunan yapılandırmalara sahip olduğu veya halihazırda yamalanmış olduğu konusunda hiçbir bilgi yok.

Çarşamba günü güvenlik tavsiyesi yayınlandığında şirket, bu güvenlik açığının saldırılarda kullanıldığına dair henüz kanıt bulamadığını söyledi.

Palo Alto Networks, etkilenen tüm sürümler için güvenlik güncellemeleri yayınladı ve yöneticilerin sistemlerini olası saldırılara karşı güvence altına almak için en son sürüme yükseltmeleri tavsiye ediliyor.

| Sürüm | Küçük Sürüm | Önerilen Çözüm |

|---|---|---|

| Bulut NGFW Tümü | Hiçbir eyleme gerek yok. | |

| PAN-OS 12.1 | 12.1.0 ila 12.1.3 | 12.1.4 veya sonraki bir sürüme yükseltin. |

| PAN-OS 11.2 | 11.2.8 ila 11.2.10 | 11.2.10-h2 veya sonraki bir sürüme yükseltin. |

| 11.2.5 ila 11.2.7 | 11.2.7-h8 veya 11.2.10-h2 veya sonraki bir sürüme yükseltin. | |

| 11.2.0 ila 11.2.4 | 11.2.4-h15 veya 11.2.10-h2 veya sonraki bir sürüme yükseltin. | |

| PAN-OS 11.1 | 11.1.11’den 11.1.12’ye | 11.1.13 veya sonraki bir sürüme yükseltin. |

| 11.1.7’den 11.1.10’a kadar | Daha sonra 11.1.10-h9 veya 11.1.13’e yükseltin. | |

| 11.1.5 ila 11.1.6 | 11.1.6-h23 veya 11.1.13 veya sonraki bir sürüme yükseltin. | |

| 11.1.0 ila 11.1.4 | 11.1.4-h27 veya 11.1.13 veya sonraki bir sürüme yükseltin. | |

| PAN-OS 10.2 | 10.2.17’den 10.2.18’e kadar | 10.2.18-h1 veya sonraki bir sürüme yükseltin. |

| 10.2.14 ila 10.2.16 | 10.2.16-h6 veya 10.2.18-h1 veya sonraki bir sürüme yükseltin. | |

| 10.2.11 ila 10.2.13 | 10.2.13-h18 veya 10.2.18-h1 veya sonraki bir sürüme yükseltin. | |

| 10.2.8 ila 10.2.10 | 10.2.10-h30 veya 10.2.18-h1 veya sonraki bir sürüme yükseltin. | |

| 10.2.0’dan 10.2.7’ye | 10.2.7-h32 veya 10.2.18-h1 veya sonraki bir sürüme yükseltin. | |

| Desteklenmeyen PAN-OS | Desteklenen bir sabit sürüme yükseltin. | |

| Prizma Erişimi 11.2 | 11.2’den | 11.2.7-h8 veya sonraki bir sürüme yükseltin. |

| Prizma Erişimi 10.2 | 10.2’den | 10.2.10-h29 veya sonraki bir sürüme yükseltin. |

Palo Alto Networks güvenlik duvarları genellikle açıklanmayan veya yama uygulanmayan sıfır gün güvenlik açıklarını kullanan saldırılarda hedef alınır.

Kasım 2024’te Palo Alto Networks, saldırganların kök ayrıcalıkları kazanmasına olanak tanıyan, aktif olarak yararlanılan iki PAN-OS güvenlik duvarına sıfır gün yama uyguladı. Shadowserver günler sonra kampanya sırasında binlerce güvenlik duvarının ele geçirildiğini açıkladı (şirket saldırıların yalnızca “çok küçük bir sayıyı” etkilediğini söylemesine rağmen), CISA federal kurumlara cihazlarını 3 hafta içinde koruma altına almalarını emretti.

Bir ay sonra, Aralık 2024’te siber güvenlik firması, bilgisayar korsanlarının başka bir PAN-OS DoS güvenlik açığından (CVE-2024-3393) yararlanarak DNS Güvenlik günlüğünün etkin olduğu PA Serisi, VM Serisi ve CN Serisi güvenlik duvarlarını hedef alarak onları güvenlik duvarı korumalarını yeniden başlatmaya ve devre dışı bırakmaya zorladığı konusunda müşterileri uyardı.

Kısa bir süre sonra, Şubat ayında, diğer üç kusurun (CVE-2025-0111, CVE-2025-0108 ve CVE-2024-9474) PAN-OS güvenlik duvarlarını tehlikeye atacak saldırılara zincirlendiği söylendi.

Daha yakın bir zamanda, tehdit istihbaratı şirketi GreyNoise, 7.000’den fazla IP adresinden kaba kuvvet ve giriş denemeleriyle Palo Alto GlobalProtect portallarını hedef alan otomatik bir kampanya konusunda uyardı. GlobalProtect, birçok devlet kurumu, hizmet sağlayıcı ve büyük kuruluş tarafından kullanılan PAN-OS güvenlik duvarlarının VPN ve uzaktan erişim bileşenidir.

Palo Alto Networks’ün ürün ve hizmetleri, en büyük ABD bankalarının çoğu ve Fortune 10 şirketlerinin %90’ı dahil olmak üzere dünya çapında 70.000’den fazla müşteri tarafından kullanılmaktadır.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.