Pakistan merkezli bir gelişmiş Kalıcı Tehdit (APT) grubu olan muhtemelen APT36, Hintli kullanıcıları Hint Postanesini taklit eden hileli bir web sitesi aracılığıyla hedefleyen çok platformlu bir siber saldırı kampanyası başlattı.

Cyfirma araştırmacıları tarafından keşfedilen saldırı, hem Windows hem de Android güvenlik açıklarından yararlanarak grubun taktiklerinde önemli bir evrim gösteriyor.

Sofistike Saldırı Gençlik Dizüstü Bilgisayar Şeması’ndan yararlanır

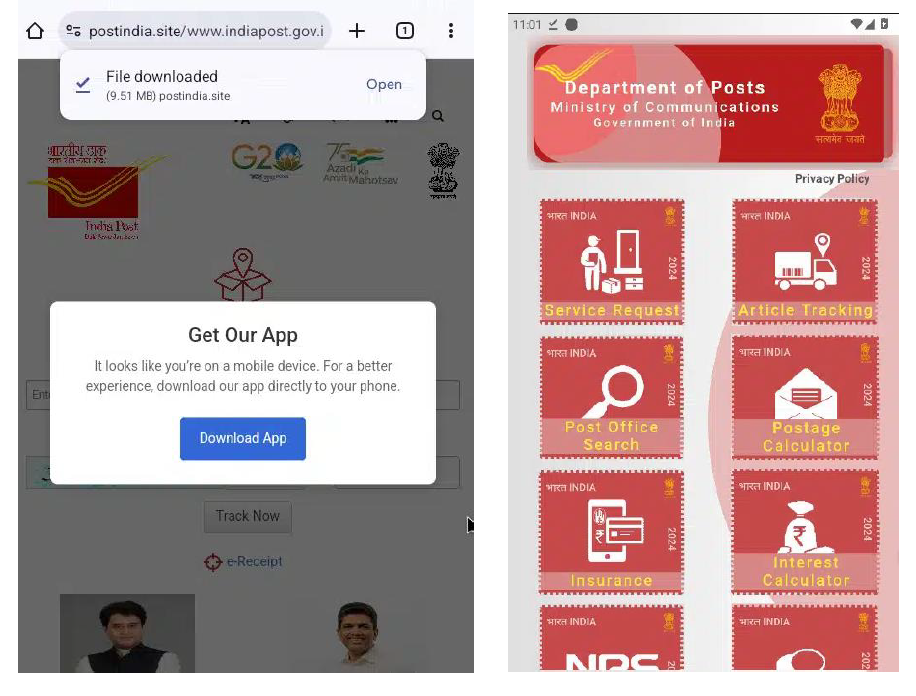

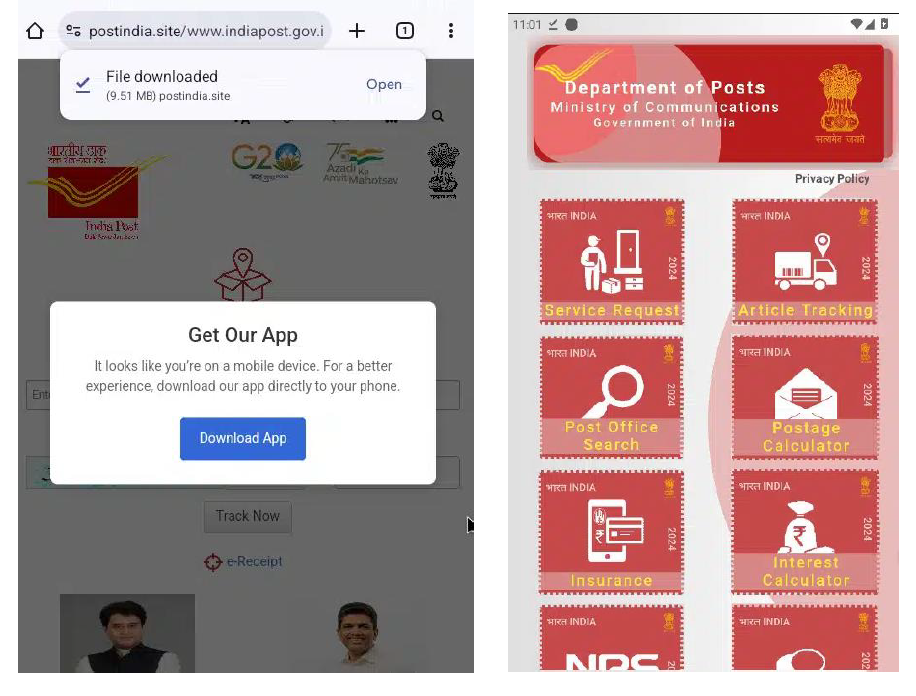

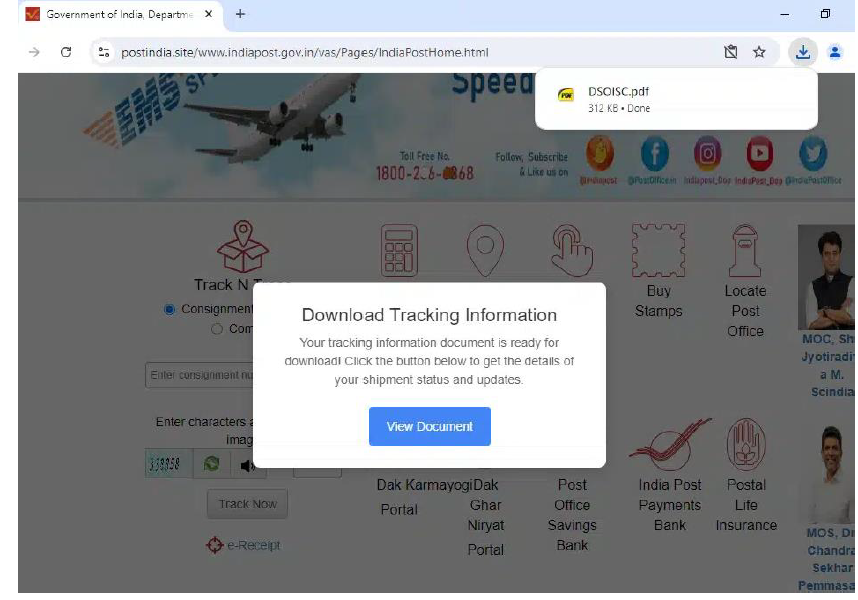

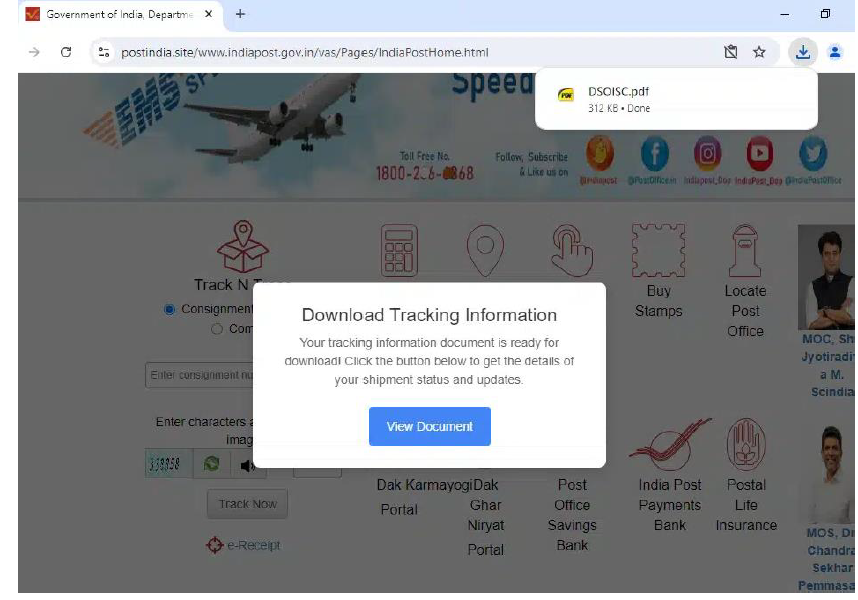

“Postindia sonrası olarak tanımlanan kötü niyetli web sitesi[.]Site, ”bu saldırı için birincil vektör görevi görür. Bir masaüstü bilgisayardan erişildiğinde, site“ ClickFix ”talimatları içeren bir PDF dosyası sunar.

Cyfirma’ya göre, bu talimatlar kullanıcıları sistemi tehlikeye atabilecek potansiyel olarak zararlı bir PowerShell komutunu yürütmeye teşvik ediyor.

Mobil kullanıcılar ise “Indiepost[.]APK, ”kapsamlı izinler talep eden ve sahte bir Google Analytics etki alanı aracılığıyla verileri ortaya çıkarır.

Teknik analiz APT36 tutulumunu ortaya çıkarır

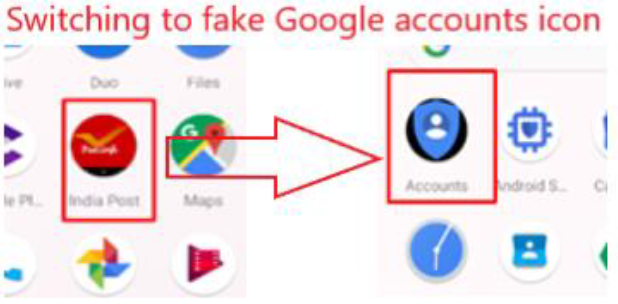

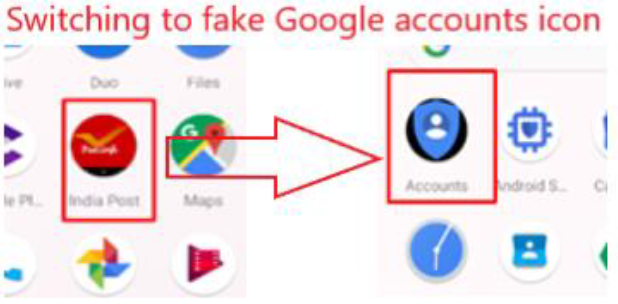

Bırakılan Android yürütülebilir dosyanın analizi, tehdit aktörleri tarafından kullanılan sofistike taktikleri ortaya çıkardı.

APK, kişilere erişim, konum verileri ve dosya depolama dahil olmak üzere çok sayıda izin ister.

Ayrıca, kullanıcıları başlangıçta reddedilirse izinleri kabul etmeye zorlama önlemlerini de uygular.

Uygulamanın kalıcılık mekanizmaları arasında bir “bootReceiver” işlevinin kullanılması ve pil optimizasyonunu görmezden gelme talepleri ve arka planda sürekli çalışmasına izin veriyor.

PDF dosyasının EXIF verilerinin incelenmesi, saldırıyı Pakistan’a bağlayan önemli kanıtlar sağladı.

Yaratılış tarihi Ekim 2024’e, Pakistan’ın standart saat dilimine karşılık gelen +5: 00’lük bir saat dilimi ile ayarlandı.

Dahası, yazar alanı Pakistan başbakanının gençlik dizüstü bilgisayar planının kısaltması olan “pmyls” içeriyordu.

Bu bilgiler, Kasım 2024’teki alan kayıt tarihi ile birleştiğinde, Pakistan merkezli bir tehdit aktörünün katılımını şiddetle önermektedir.

IP adresi hakkında daha fazla araştırma (88[.]222[.]245[.]211) PowerShell komutuna gömülü sahte bir etki alanı ortaya çıkardı (e -posta[.]gov[.]içinde[.]gov[.]mywire[.]Org) bir Hindistan Hükümeti e -posta hizmetini taklit etmek.

Bu taktik, en az 2013’ten beri aktif olan ve öncelikle Hint varlıklarına karşı siber casusluk üzerine odaklanan şeffaf kabile olarak da bilinen APT36’nın bilinen davranışlarıyla uyumludur.

Saldırının sofistike olması, hem Windows hem de Android kullanıcılarını hedefleyen çok platform yaklaşımında belirgindir.

Bu, APT36’nın yeteneklerinde önemli bir ilerlemeyi temsil eder ve bölgedeki siber tehditlerin gelişen doğasını vurgular.

Hindistan ve Pakistan arasındaki gerilimler devam ettikçe, bu tür siber operasyonların giderek daha yaygın ve karmaşık hale gelmesi muhtemeldir.

SOC/DFIR ekiplerinden misiniz? -Kötü amaçlı yazılımları, kimlik avı olaylarını analiz edin ve herhangi biriyle canlı erişim sağlayın. Run -> Şimdi ücretsiz başlayın.