P2Pinfect botnet’in en yeni çeşitleri artık yönlendiriciler ve IoT cihazları gibi 32 bit MIPS (Birbirine Bağlı Boru Hattı Aşamaları Olmayan Mikroişlemci) işlemcilere sahip cihazlara bulaşmaya odaklanıyor.

Verimlilikleri ve kompakt tasarımları nedeniyle MIPS çipleri, yönlendiriciler, konut ağ geçitleri ve video oyun konsolları gibi gömülü sistemlerde yaygındır.

P2Pinfect, Temmuz 2023’te Palo Alto Networks analistleri (Ünite 42) tarafından CVE-2022-0543’e karşı savunmasız Redis sunucularını hedef alan yeni bir Rust tabanlı solucan olarak keşfedildi.

İlk keşfinin ardından P2Pinfect’i inceleyen Cado Güvenlik analistleri, Redis’in çoğaltma özelliğini yayılmak için kötüye kullandığını ve virüslü örneğin kopyalarını oluşturduğunu bildirdi.

Daha sonra, Eylül ayında Cado, Amerika Birleşik Devletleri, Almanya, İngiltere, Japonya, Singapur, Hong Kong ve Çin’deki sistemleri hedefleyen P2Pinfect botnet etkinliğinin artması konusunda uyarıda bulundu.

Bugün Cado, botnet ile ilgili yeni bir gelişme olduğunu bildirdi; bu, projenin hedefleme kapsamında ve tespitten kaçma yeteneğinde önemli bir gelişmeye işaret ediyor.

Yeni MIPS çeşidi

Cado’nun honeypot’larında gözlemlenen en son saldırılar, zayıf kimlik bilgileri kullanan ve MIPS ikili dosyasını SFTP ve SCP yoluyla yüklemeye çalışan SSH sunucularını tarıyor.

İlginç bir şekilde MIPS varyantının yayılması SSH ile sınırlı değil; araştırmacılar Redis sunucusunu MIPS cihazlarında ‘redis-server’ adlı bir OpenWRT paketi aracılığıyla çalıştırma girişimlerini tespit etti.

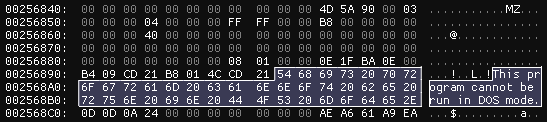

Statik analiz sırasında Cado araştırmacıları, yeni P2Pinfect’in, hata ayıklama bilgisi içermeyen 32 bitlik bir ELF ikili dosyası ve Redis’in ana bilgisayarda kabuk komut yürütmesini etkinleştirmek için yüklenebilir bir modül görevi gören yerleşik 64 bit Windows DLL’si olduğunu buldu.

Daha kaçamak

P2Pinfect’in en yeni çeşidi, tespitini ve analizini çok daha zorlu hale getiren gelişmiş ve çok yönlü kaçınma mekanizmaları uygular.

Cado, en son P2Pinfect’te tanıtılan aşağıdaki kaçınma mekanizmalarını vurguladı:

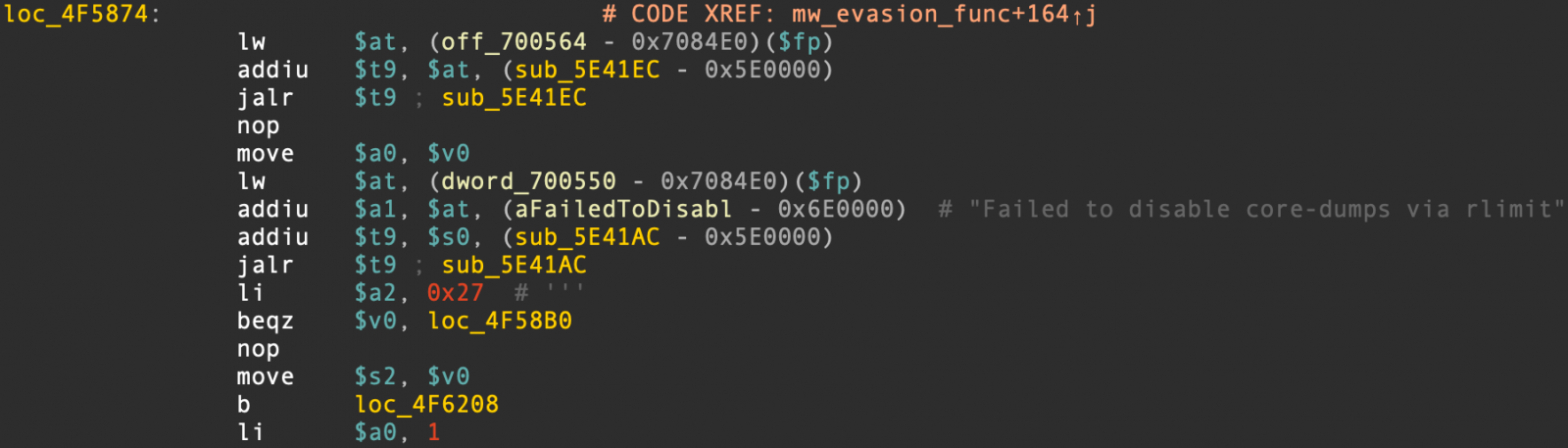

- Analiz araçlarının kötü amaçlı yazılım sürecini izleyip izlemediğini ve izliyorsa sonlandırdığını belirlemek için işlem durum dosyasındaki ‘TracerPid’ değerine yönelik bir kontrolün uygulanması.

- Linux çekirdek dökümlerini devre dışı bırakmak için sistem çağrılarının kullanılması, etkinliğinin izlerini içeren bellek içeriklerinin dökümünün önlenmesi.

- Gömülü DLL, sanal makinelerden (VM’ler) kaçınmak için bir işlev içerir

P2Pinfect’in sürekli gelişimi ve kötü amaçlı yazılımın hedeflemesinin genişletilmesi, yazarlarının yüksek düzeyde kodlama becerisine ve kararlılığına işaret etmektedir.

Botnet’in zaman içinde çeşitli kampanyalar yoluyla kapsamlı bir şekilde izlenmesine rağmen, Cado Security’nin kötü amaçlı yazılım operatörlerinin kesin hedefleri konusunda belirsizliğini koruduğunu vurgulamak önemlidir.

Bu hedefler kripto para birimi madenciliğini, Dağıtılmış Hizmet Reddi (DDoS) saldırılarını başlatmayı, trafik proxy’sini kolaylaştırmayı ve veri hırsızlığını gerçekleştirmeyi kapsayabilir.