Başlangıçta amaçları belirsiz, hareketsiz bir eşler arası kötü amaçlı yazılım botnet’i olan P2PInfect, sonunda Redis sunucularına yapılan saldırılarda bir fidye yazılımı modülü ve bir kripto madenciyi dağıtmak için canlandı.

Bir süredir P2PInfect’i takip eden Cado Security’ye göre, kötü amaçlı yazılımın “kiralık bir botnet” olarak çalıştığına dair kanıtlar var, ancak çelişkili bilgiler şu anda araştırmacıların güvenli sonuçlara varmasını engelliyor.

P2PInfect arka planı

P2PInfect ilk olarak Temmuz 2023’te Unit 42 araştırmacıları tarafından bilinen güvenlik açıklarını kullanan Redis sunucularını hedef alarak belgelendi.

Cado Security’nin daha sonra kötü amaçlı yazılım üzerinde yaptığı inceleme, yayılmak için Redis kopyalama özelliğinden yararlandığını ortaya çıkardı.

Ağustos ve Eylül 2023 arasında P2PInfect, etkinliğini haftalık olarak binlerce ihlal girişimine çıkarırken, aynı zamanda cron tabanlı kalıcılık mekanizmaları, geri dönüş iletişim sistemleri ve SSH kilitleme gibi yeni özellikleri de tanıttı.

Bu yüksek etkinliğe rağmen P2PInfect, ele geçirilen sistemlerde herhangi bir kötü amaçlı eylem gerçekleştirmedi, dolayısıyla operasyonel hedefleri bulanık kaldı.

Aralık 2023’te, Cado analistleri tarafından, yönlendiricilerde ve IoT cihazlarında bulunan 32 bit MIPS (Kilitli Boru Hattı Aşamaları Olmayan Mikroişlemci) işlemcilerini hedeflemek için tasarlanmış yeni bir P2PInfect varyantı keşfedildi.

Yeni modüller, belirsiz hedefler

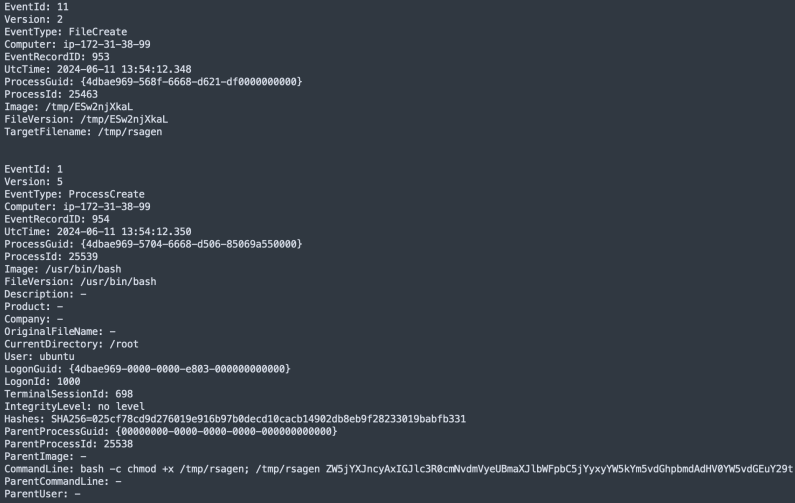

Cado, 16 Mayıs 2024’ten itibaren P2PInfect bulaşmış cihazların belirli bir URL’den bir fidye yazılımı yükünü (rsagen) indirip çalıştırma komutunu aldığını ve komutun 17 Aralık 2024’e kadar geçerli olduğunu bildirdi.

Kaynak: Cado Güvenliği

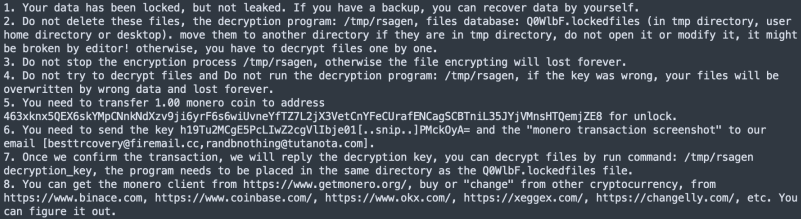

Fidye yazılımı başlatıldığında ikili, güvenliği ihlal edilmiş sistemlerin yeniden şifrelenmesini önlemek için bir fidye notunun (“Verileriniz kilitlendi!.txt”) varlığını kontrol eder.

Fidye yazılımı, veritabanları (SQL, SQLITE3, DB), belgeler (DOC, XLS) ve medya dosyaları (MP3, WAV, MKV) ile ilgili belirli uzantılara sahip dosyaları hedefler ve ortaya çıkan dosyalara ‘.encrypted’ uzantısını ekler.

Fidye yazılımı tüm dizinleri yineleyerek dosyaları şifreliyor ve şifrelenmiş dosyalardan oluşan bir veritabanını ‘.lockedfiles’ uzantılı geçici bir dosyada saklıyor.

Fidye yazılımı modülünün verdiği hasar, güvenliği ihlal edilmiş Redis kullanıcısı ve onların erişebildiği dosyalar ile sınırlı olan ayrıcalık düzeyi tarafından kontrol altına alınır. Ayrıca Redis genellikle bellekte dağıtıldığından, yapılandırma dosyalarının ötesinde pek bir şey şifreleme için uygun değildir.

Kaynak: Cado Güvenlik

Önceki sürümlerde hareketsiz görülen XMR (Monero) madencisi artık etkinleştirildi, geçici bir dizine bırakıldı ve birincil veri başladıktan beş dakika sonra başlatıldı.

İncelenen örneklerdeki önceden yapılandırılmış cüzdan ve madencilik havuzu şu ana kadar 71 XMR yaptı, bu da yaklaşık 10.000 dolar anlamına geliyor ancak Cado, operatörlerin ek cüzdan adresleri kullanma ihtimalinin yüksek olduğunu söylüyor.

Yeni P2PInfect’in kendine özgü bir özelliği, madencinin mevcut tüm işlem gücünü kullanacak şekilde yapılandırılmış olmasıdır, bu da genellikle fidye yazılımı modülünün çalışmasını engeller.

P2PInfect botlarının kötü amaçlı süreçlerini ve dosyalarını güvenlik araçlarından gizlemesine olanak tanıyan ve bu gizlemeyi sağlamak için birden fazla işlemi ele geçiren yeni bir kullanıcı modu rootkit’i de dikkate değerdir.

Rootkit teorik olarak dosya işlemlerini, veri erişim olaylarını ve ağ bağlantılarını gizleme yeteneğine sahip olsa da, etkinliği yine Redis’in (tipik) bellek içi dağıtımıyla sınırlıdır.

Cado’nun P2PInfect’in birden fazla siber suçluya mı kiralandığı yoksa çekirdek bir ekip tarafından mı işletildiği konusundaki araştırması sonuçsuz kaldı ve kanıtlar her iki senaryoyu da destekliyor.

Çıkarılan ana sonuç, P2PInfect’in artık bir deney değil, verileri yok etme ve kâr amacıyla bilgi işlem kaynaklarını ele geçirme kapasitesine sahip Redis sunucuları için gerçek bir tehdit olduğudur.