P2PInfect botnet solucanı, Ağustos ayının sonlarında başlayan ve Eylül 2023’te yeniden toparlanan aktivite hacimlerinin oldukça yüksek olduğu bir dönemden geçiyor.

P2PInfect, ilk olarak Temmuz 2023’te Unit 42 tarafından internete açık Windows ve Linux sistemlerinde uzaktan kod yürütme kusuru kullanarak Redis örneklerini ihlal eden eşler arası kötü amaçlı yazılım olarak belgelendi.

Temmuz 2023’ün sonlarından bu yana botnet’i takip eden Cado Güvenlik araştırmacıları, bugün küresel aktivite gördüklerini ve çoğu ihlalin Çin, ABD, Almanya, Singapur, Hong Kong, İngiltere ve Japonya’daki sistemleri etkilediğini bildirdi.

Buna ek olarak Cado, en yeni P2PInfect örneklerinin, hedeflere yayılma kabiliyetini artıran ve kötü amaçlı yazılımın sürekli gelişimini gösteren eklemeler ve iyileştirmeler içerdiğini söylüyor.

Faaliyette keskin artış

Cado, P2PInfect botnet etkinliğini görüyor ve bu da kötü amaçlı yazılımın, çalışmasını hızlandırmasına olanak tanıyan yeni bir kod kararlılığı dönemine girdiğini gösteriyor.

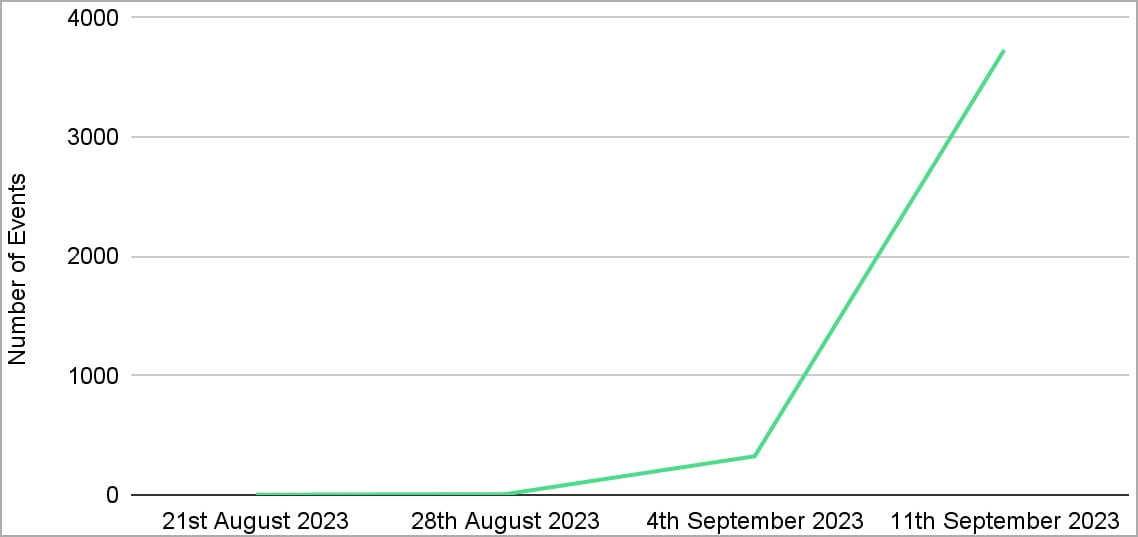

Araştırmacılar, P2PInfect’in bal küpleri üzerinde gerçekleştirdiği ilk erişim denemelerinin sayısında istikrarlı bir artış gözlemlediklerini ve bunun 24 Ağustos 2023 itibarıyla tek bir sensörden 4.064 olaya yol açtığını bildirdi.

3 Eylül 2023 itibarıyla ilk erişim etkinlikleri üç katına çıktı ancak nispeten düşük kaldı.

Daha sonra, 12-19 Eylül 2023 arasındaki haftada, P2PInfect aktivitesinde bir artış meydana geldi ve Cado, yalnızca bu dönemde 3.619 erişim denemesi kaydetti; bu, 600 katlık bir artış anlamına geliyor.

Cado şöyle açıklıyor: “P2Pinfect trafiğindeki bu artış, doğada görülen değişken sayısındaki artışla aynı zamana denk geldi; bu da kötü amaçlı yazılım geliştiricilerinin son derece yüksek bir geliştirme temposunda çalıştığını gösteriyor.”

Yeni P2PInfect özellikleri

Artan aktivitenin yanı sıra Cado, P2PInfect’i daha gizli ve daha zorlu bir tehdit haline getiren yeni örnekler gözlemledi.

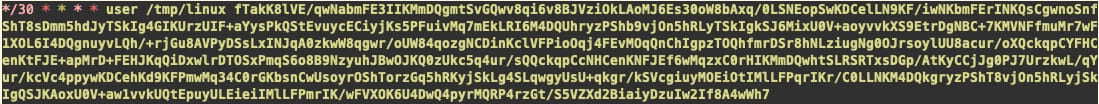

İlk olarak, kötü amaçlı yazılımın yazarları, önceki ‘bash_logout’ yönteminin yerine geçen ve ana yükü her 30 dakikada bir tetikleyen cron tabanlı bir kalıcılık mekanizması eklediler.

Ek olarak, P2Pinfect artık yerel sunucu soketi aracılığıyla birincil veriyle iletişim kurmak için (ikincil) bir bash verisi kullanıyor ve ana işlem durursa veya silinirse, bir eşten bir kopyasını alır ve yeniden başlatır.

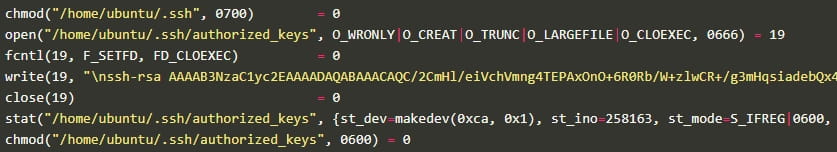

Kötü amaçlı yazılım artık meşru kullanıcıların SSH aracılığıyla oturum açmasını önlemek amacıyla ihlal edilen uç noktadaki SSH yetkili anahtarlarının üzerine yazmak için bir SSH anahtarı kullanıyor.

Kötü amaçlı yazılımın kök erişimi varsa, sistemdeki diğer tüm kullanıcıları kilitlemek için otomatik olarak oluşturulan 10 karakterlik bir parola kullanarak parola değişikliği yapacaktır.

Son olarak, P2PInfect artık istemcisi için bellekte dinamik olarak güncellenen bir C yapısı yapılandırması kullanıyor, oysa daha önce bir yapılandırma dosyası yoktu.

Belirsiz hedefler

Cado, yakın zamanda gözlemlediği P2PInfect varyantlarının madenci yükünü almaya çalıştığını ancak güvenliği ihlal edilmiş cihazlarda gerçek kripto madencilik faaliyeti görmediğini bildirdi. Bu nedenle kötü amaçlı yazılım operatörlerinin hâlâ saldırının son adımını deneyip denemedikleri belli değil.

Botnet operatörleri madenci bileşenini geliştiriyor veya P2PInfect aboneliği alıcıları arıyor olabilir, bu nedenle madenciyi gösteri amaçlı bir kukla olarak kullanıyorlar.

Mevcut botnet’in boyutu, yayılımı, kendi kendini güncelleyen özellikleri ve bu ayki hızlı genişlemesi göz önüne alındığında, P2PInfect dikkat edilmesi gereken önemli bir tehdittir.