2025’in başlarında güvenlik araştırmacıları, kimliği doğrulanmamış komuta ve kontrol işlemlerini gerçekleştirmek için özel bir TLS sunucusuna ve özel bir ikili protokole dayanan PolarEdge adlı gelişmiş bir botnet implantını tanıttı.

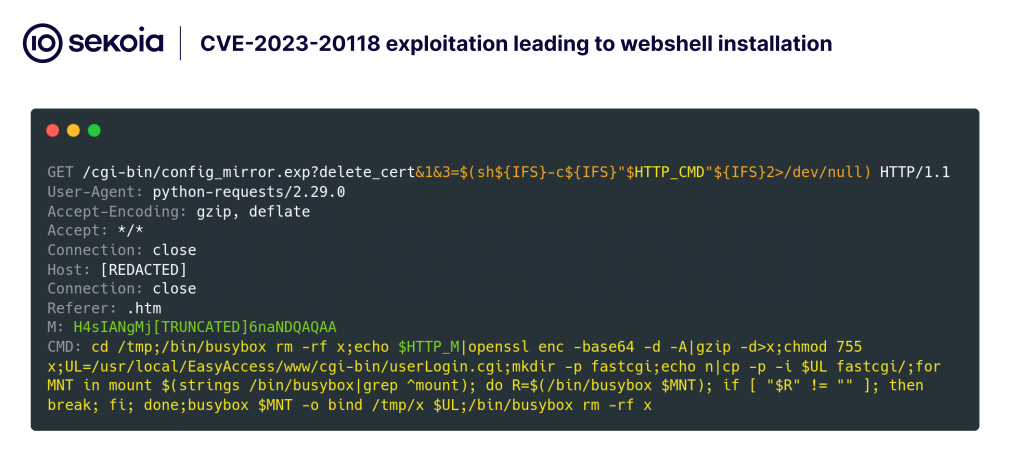

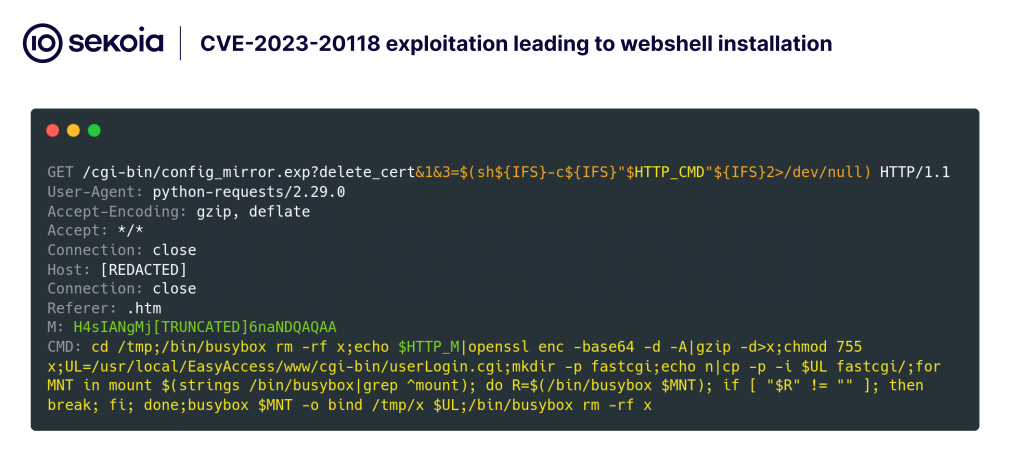

PolarEdge ilk olarak Ocak 2025’te Cisco yönlendiricilerini izleyen bal küplerinin CVE-2023-20118’i kullanarak şüpheli trafiği yakalamasıyla ortaya çıktı. Saldırganlar, Kullanıcı Aracısı başlığıyla hazırlanmış bir HTTP isteği kullandı.

Uzaktan kod yürütmeyi gerçekleştirmek için q adlı bir FTP kabuk komut dosyasını indirin ve belgelenmemiş bir implantı dağıtın.

10 Şubat’ta araştırmacılar aynı güvenlik açığına karşı ikinci bir istismar girişimi dalgasını gözlemlediler; bu kez PolarEdge arka kapısını yükleyen bir komut dosyası indirdiler.

Sonraki analizlerde Asus, QNAP ve Synology yönlendiricilerini hedef alan ek örnekler ortaya çıkarıldı ve bu da geniş bir kampanyaya işaret etti.

Mimari ve Sunucu Modu Davranışı

Analiz altındaki birincil örnek, SHA-256 hash a3e2826090f009691442ff1585d07118c73c95e40088c47f0a16c8a59c9d9082 taşıyan QNAP NAS cihazlarını hedefliyor.

Bu 1,6 MB ELF64 ikili programı çıkarılmış ve statik olarak bağlanmıştır ancak karartılmamıştır; ancak birden fazla anti-analiz tekniği uygular.

Bağımsız değişkenler olmadan yürütüldüğünde, implant sunucu moduna girer: 49254 numaralı bağlantı noktasında mbedTLS tabanlı bir TLS sunucusu oluşturur, komut ve kontrol (C2) sunucusuna günlük ana bilgisayar parmak izini gönderir ve özel bir ikili protokol üzerinden gelen komutları bekler.

Başlangıçta arka kapı, wget ve curl gibi yardımcı programları taşır veya siler ve QNAP-CMS-WS CGI komut dosyalarını yeniden adlandırır; bu muhtemelen rakip tehdit aktörlerinin erişimini engeller.

Yapılandırma verileri, ikili dosyanın son 512 baytında bulunur ve XOR ile şifrelenmiş üç bölüme ayrılmıştır: bir “Filtre dosyası” yol işaretçisi, “fWbmufIFB” özel protokol belirtecini içeren TLS sunucusu parametreleri ve C2 sunucusunun listesi.

İmplant, birkaç sabit kodlu sihirli belirteci ve depolanan protokol belirtecini kontrol ederek gelen istek paketlerini doğrular, ardından HasCommand bayrağı ASCII 1’e eşitse komutları yürütür ve ek çerçeveleme veya kimlik doğrulama olmadan ham komut çıktısını döndürür.

Özel Protokol, Şifreleme ve Anti-Analiz

PolarEdge’in özel ikili protokolü, .rodata bölümüne gömülü yedi jetona dayanır. Geçerli bir istek, sabit sihirli değerlerle başlatılır ve ardından iki baytlık bir komut uzunluğu olan “WbmufIFB” ile eşleşen benzersiz token5 ve komut dizesinin kendisi gelir.

Son olarak fonksiyon çağrılıyor set_ssl_client GET isteğini C2’ye göndermek için. Sunucu bir veri yüküyle yanıt verirse, bu şuraya yazılır: /tmp/.qnax.sh.

Bu tasarım, implant ikili dosyasına sahip olan, kimliği doğrulanmamış bir saldırganın, ele geçirilen cihazlarda rastgele kabuk komutları yürütmesine olanak tanır.

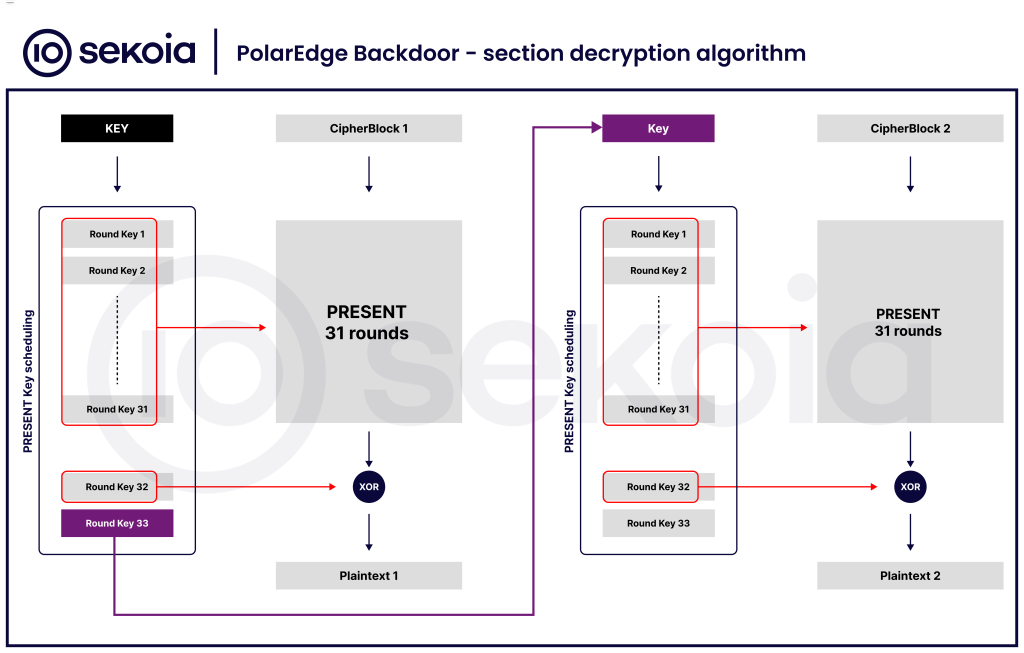

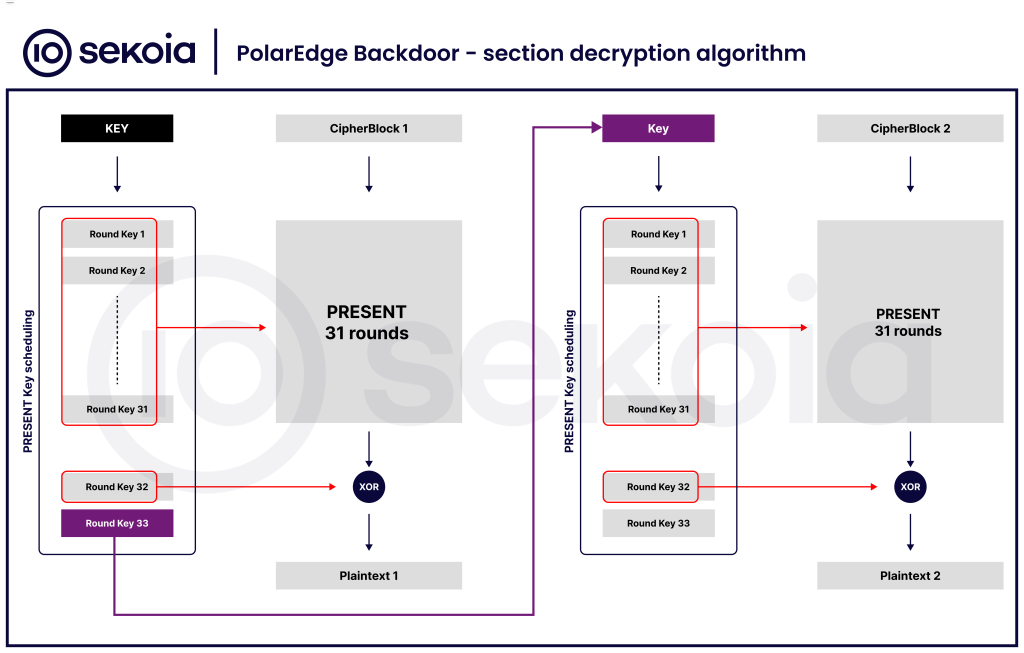

Yapılandırmasını ve kod bölümlerini korumak için arka kapı, bir baytlık XOR anahtarı (0x11) ve bölüm adları için iki döndürme şifresi kullanır.

Daha da önemlisi, çalışma zamanında .init_rodata ve .init_text bölümlerinin şifresini çözmek, TLS sertifikalarını, sihirli değerleri ve temel rutinleri geri yüklemek için hafif PRESENT blok şifresini zincirleme modda entegre eder.

Nesnelerin İnterneti ve NAS cihazları çekici hedefler olmayı sürdürürken, savunmacılar yüksek bağlantı noktalarındaki olağandışı TLS hizmetlerini izlemeli ve bu tür implantasyonları tespit etmek için temel hizmet programları üzerinde bütünlük kontrolleri uygulamalıdır.

Base64 kod çözme ile birleştirilmiş ek bir afin şifre, parmak izi alma amacıyla HTTP GET formatı dizelerini gizlemek için kullanılır.

İşlem sırasında, özel bir iş parçacığı C2’ye cihaz ayrıntılarını (genel IP’ler, MAC adresleri, işlem kimliği, modül sürümü ve filtre dosyası yolu) içeren şifrelenmiş bir HTTP GET isteği oluşturur.

Sunucu bir veri yüküyle yanıt verirse, /tmp/.qnax.sh olarak kaydedilir ve yürütülür. Adli analizi engellemek için, arka kapı meşru süreçler (örneğin, igmpproxy, dhcpd) gibi davranır ve kendi /proc/ dosyasını yeniden bağlamaya çalışır.

PolarEdge, sunucu modunun ötesinde, komut satırı parametreleriyle belirtilen dosyaları indirmek için TLS istemcisi görevi gören bir geri bağlantı modunu ve şifrelenmiş adres ve filtre dosyasının varlığı sağlandığında C2 listesini anında güncelleyen bir hata ayıklama modunu destekler. Bu yardımcı işlevler, araştırmacıların analiz için iletişimleri kontrollü sunuculara yönlendirmesine olanak sağladı.

PolarEdge’in derinlemesine tersine mühendisliği, özel bir TLS sunucusu ve kimliği doğrulanmamış ikili protokol etrafında inşa edilmiş, son derece modüler ve kaçınılabilir bir arka kapıyı ortaya çıkarır. Katmanlı şifreleme, yapılandırmayı ve kodu korurken, anti-analiz önlemleri ve esnek çalışma modları da gelişmişliğini vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.