Aylık 200 milyondan fazla aktif oyuncuya sahip çılgınca popüler sandbox oyunu olan Minecraft, siber suçlular için en son avlanma alanı haline geldi.

Check Point Research yakın zamanda, GitHub’da çalışan bir hizmet (DAAS) platformu olarak dağıtım olan Stargazers Ghost Network aracılığıyla Minecraft kullanıcılarını hedefleyen uğursuz bir kampanya ortaya çıkardı.

Bu ağ, oyun oynamayı geliştiren veya yeni özellikler ekleyen meşru Minecraft Mods kullanıcı tarafından oluşturulan değişiklikler olarak gizlenen kötü amaçlı yazılımları dağıtır.

.png

)

Popüler modlar olarak gizlenmiş kötü amaçlı yazılım

Genellikle hileler veya otomasyon komut dosyaları olarak kullanılan Oringo ve Taunahi gibi popüler araçlar olarak maskelenen bu kötü amaçlı dosyalar, hassas verileri çalmak ve sistemleri uzatmak için tasarlanmış çok aşamalı bir saldırı zinciri başlatır.

Mart 2025’ten beri aktif olan kampanya, oyun deneyimlerini zenginleştirmek isteyen oyuncuların güvenini kullanıyor ve zararsız indirmeleri siber tehditler için bir ağ geçidine dönüştürüyor.

Öncelikle Java’da yazılmış kötü amaçlı yazılım, Minecraft Mods’ın oyunun çalışma zamanı ortamının yürütülmesini gerektirmesinden yararlanır ve genellikle geleneksel güvenlik çözümleri tarafından tespitten kaçınır.

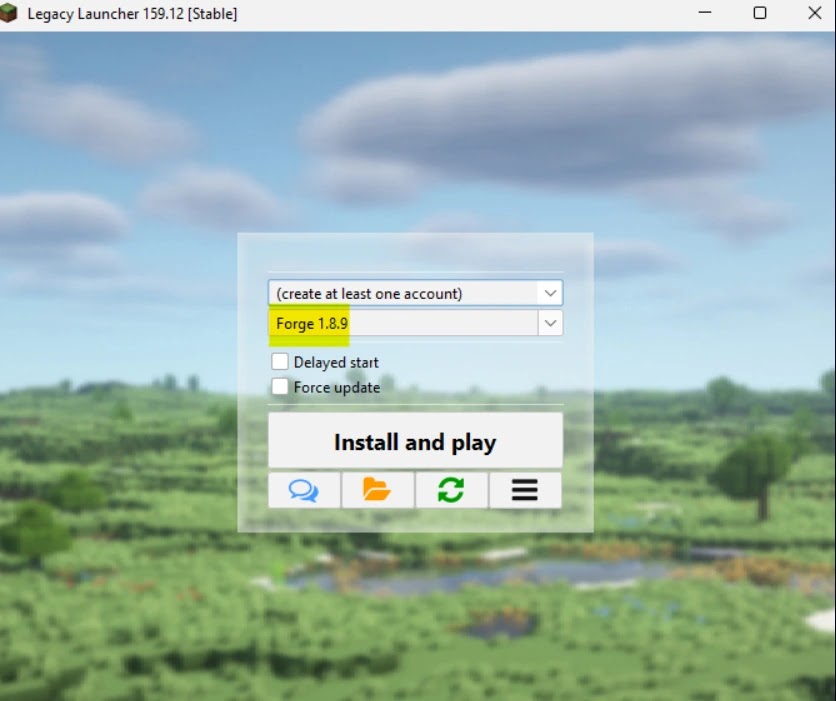

Enfeksiyon, kullanıcıların mod olarak manuel olarak indirip yükledikleri kötü amaçlı bir jar dosyası ile başlar.

Minecraft istemcisi içinde etkinleştirildikten sonra, bu birinci aşama indirici, anti-VM ve anti-analiz tekniklerini kullanarak sanal makineler veya analiz araçları için çevreyi kontrol eder.

Açıksa, bir Pastebin bağlantısından ikinci aşamalı bir Java Stealer’ı alır ve bu da gelişmiş özelliklere sahip üçüncü aşamalı bir .NET Stealer’ı indirir.

Bu son yük, minecraft jetonları, anlaşmazlık kimlik bilgileri, tarayıcı verileri, kripto para cüzdanları, VPN ayrıntıları ve hatta sistem ekran görüntüleri dahil olmak üzere çok çeşitli hassas bilgileri çıkarır.

Gelişmiş çok aşamalı saldırı zinciri

Çalınan veriler, UTC+3 saat diliminde faaliyet gösteren tehdit aktörünün muhtemel kökenini ima eden, genellikle Rusça yorumlarının eşlik ettiği Discord Webhooks aracılığıyla ortaya çıkar.

Bu kampanyayı özellikle tehlikeli kılan şey, gizlidir. Birden fazla yıldızlı hesaptan yapay güvenilirliğe sahip görünüşte meşru GitHub depolarında barındırılan kötü amaçlı kavanoz dosyaları, Virustotal gibi platformlarda çoğu antivirüs motoru tarafından tespit edilmemiştir.

Sandbox ortamları, eksik minecraft bağımlılıkları nedeniyle tehdidi işaretleyemez ve kötü amaçlı yazılımın radar altında çalışmasına izin verir.

“Oringo-1.8.9.jar” ve “Taunahi-v3.jar” gibi belirli dosya adları güvenilir modları taklit ederek şüpheli oyuncuları tuzağa çeker.

Check Point Research ayrıca, bu saldırının ölçeğini vurgulayan 1.500’den fazla potansiyel kurbanı öneren Pastebin istatistiklerini de kaydetti.

Modüler tasarımında ve hedefli yaklaşımında görülen kötü amaçlı yazılımların sofistike olması, modlara olan coşkunun dikkatli olabileceği oyun topluluklarında artan riskin altını çizmektedir.

Bu olay, GitHub gibi güvenilir ekosistemlerde bile üçüncü taraf indirmelerde gizlenen tehlikeleri daha açık bir hatırlatma görevi görüyor.

Oyuncular, modların özgünlüğünü doğrulayarak ve gayri resmi kaynaklardan kaçınarak uyanıklık kullanmalıdır.

Check Point’in Tehdit Emülasyonu ve Harmony Uç Noktası Çözümleri, farklı saldırı vektörlerini ve dosya türlerini kapsayan bu tür tehditlere karşı koruma sağlar.

Uzlaşma Göstergeleri (IOCS)

| Tanım | SHA256 / URL |

|---|---|

| Aşama 1 kavanoz | 05B143FD7061BDD317BD42C373C532BEC31A44FA849DE58236013126D2963 |

| Aşama 2 kavanoz | 4C8A6AD89C4218507E27AD6EF4DADB6B5070C74691D02B986A252FB5DC612 |

| Aşama 2 DL URL | HXXP[://]147[.]45[.]79[.]104/İndir |

| Aşama 3 .NET Stealer | 7efd642b09e37aa287400825f81b2ff896b9733328814fb723978b104127f |

| Github deposu | hxxps: // github[.]Com / a1phad3v / fırın-clent |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin