Küresel bulut hizmetleri sağlayıcısı ve Avrupa’nın kendi alanındaki en büyüklerinden biri olan OVHcloud, bu yılın başlarında saniyede 840 milyon paket (Mpps) gibi benzeri görülmemiş bir paket hızına ulaşan rekor kıran dağıtılmış hizmet reddi (DDoS) saldırısını hafiflettiğini söylüyor.

Şirket, 2023’ten itibaren saldırı boyutlarında genel bir artış eğilimi gördüğünü, 1 Tbps’yi aşan saldırıların daha sık hale geleceğini ve 2024’te haftalık ve neredeyse günlük olaylara çıkacağını bildiriyor.

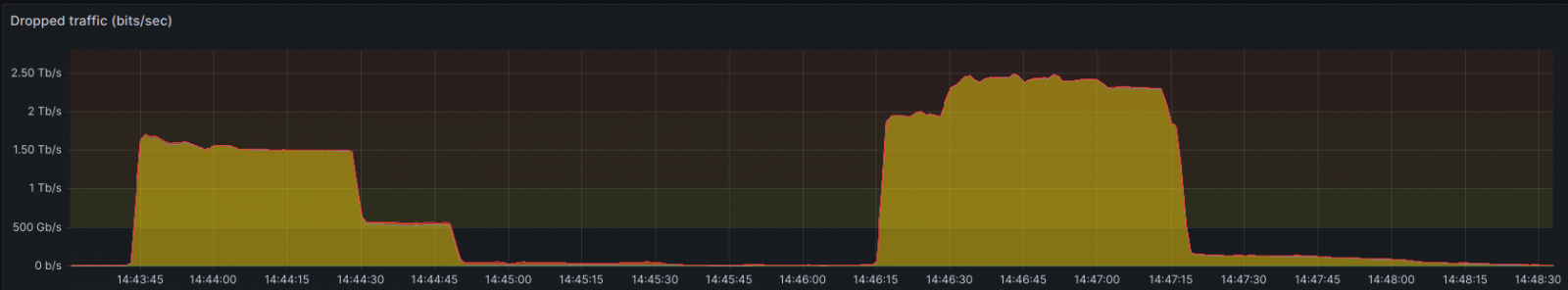

Son 18 ayda gerçekleşen çok sayıda saldırı, uzun süreler boyunca yüksek bit hızları ve paket hızlarını sürdürdü; OVHcloud’un bu süre zarfında kaydettiği en yüksek bit hızı, 25 Mayıs 2024’te 2,5 Tbps oldu.

Kaynak: OVHcloud

Bu saldırılardan bazılarının analizi, özellikle Mikrotik modelleri olmak üzere çekirdek ağ cihazlarının yoğun olarak kullanıldığını, bu nedenle saldırıların daha etkili ve tespit edilip durdurulmasının daha zor olduğunu ortaya koydu.

Rekor kıran DDoS

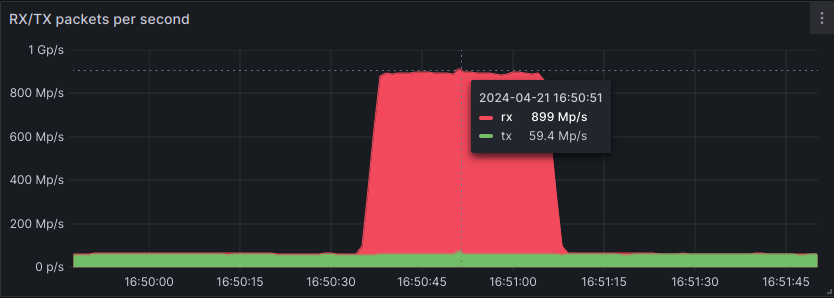

OVHcloud, bu yılın başlarında 840 Mpps’ye ulaşan büyük bir paket hızı saldırısını engellemek zorunda kalmıştı ve bu, Akamai’nin Haziran 2020’de engellediği, bir Avrupa bankasını hedef alan 809 Mpps’lik bir DDoS saldırısının önceki rekorunu geride bırakmıştı.

OVHcloud, “Altyapımız, 2024’ün başlarında 500’den fazla Mpps’ye ulaşan birkaç saldırıyı hafifletmek zorunda kaldı; bunlardan biri 620 Mpps’ye ulaştı” şeklinde açıklıyor.

“Nisan 2024’te, Akamai’nin bildirdiği önceki rekorun hemen üzerine çıkarak ~840 Mpps’ye ulaşan rekor kıran bir DDoS saldırısını bile engelledik.”

Kaynak: OVHcloud

Bulut hizmetleri sağlayıcısı, TCP ACK saldırısının 5.000 kaynak IP’sinden kaynaklandığını belirtti. Paketlerin üçte ikisi yalnızca dört Varlık Noktası (PoP) üzerinden yönlendirildi, hepsi Amerika Birleşik Devletleri’nde ve üçü Batı Yakası’ndaydı.

Saldırganın bu büyük trafiği nispeten dar bir internet altyapısı yelpazesinde yoğunlaştırma yeteneği, bu DDoS girişimlerini daha zorlu ve hafifletilmesi daha zor hale getiriyor.

Güçlü Mikrotikler suçlandı

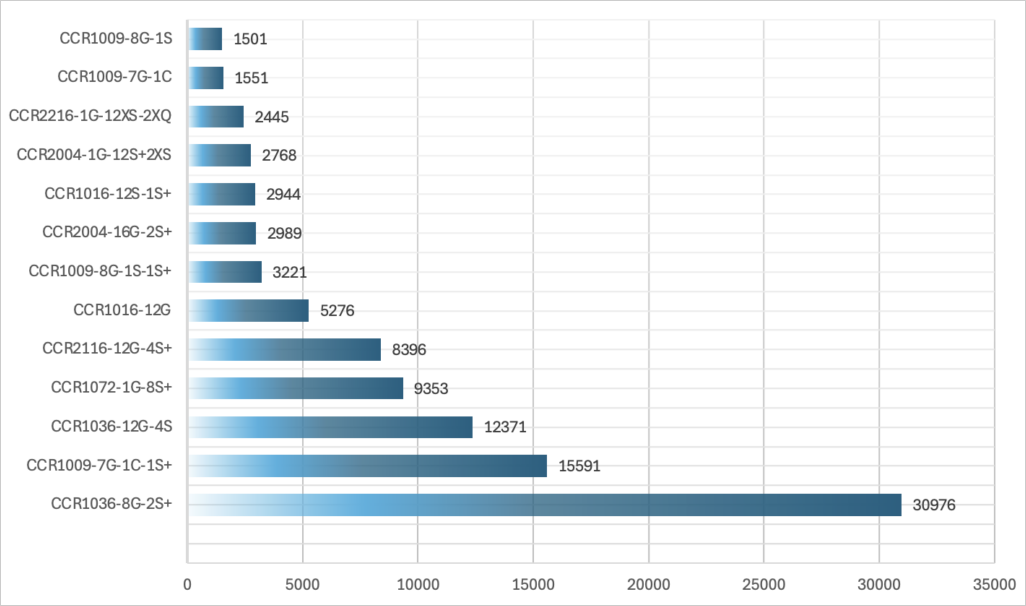

OVHcloud, nisan ayındaki rekor kıran saldırı da dahil olmak üzere kaydettiği yüksek paket oranlı saldırıların çoğunun, yüksek performanslı ağlar için tasarlanmış, tehlikeye atılmış MirkoTik Cloud Core Router (CCR) cihazlarından kaynaklandığını söylüyor.

Şirket, özellikle küçük ila orta ölçekli ağ çekirdekleri olarak kullanılan, tehlikeye atılmış CCR1036-8G-2S+ ve CCR1072-1G-8S+ modellerini tespit etti.

Bu cihazların birçoğunun arayüzü çevrimiçi olarak açığa çıktı, güncel olmayan aygıt yazılımları çalıştırıldı ve bilinen güvenlik açıklarından yararlanan saldırılara karşı savunmasız hale geldi.

Bulut firması, saldırganların, ağ verimi stres testi için tasarlanmış MikroTik’in RouterOS’unun “Bant Genişliği Testi” özelliğini kullanarak yüksek paket oranları üretebileceğini öne sürüyor.

OVHcloud, internet üzerinden erişilebilen/sömürülebilen yaklaşık 100.000 Mikrotik cihazı buldu ve bu, DDoS saldırganları için birçok potansiyel hedefi oluşturuyor.

Kaynak: OVHcloud

36 çekirdekli CPU’lara sahip MikroTik cihazlarının yüksek işlem gücü nedeniyle, bu 100 bin çekirdeğin küçük bir yüzdesinin bile ele geçirilmesi, saniyede milyarlarca paket üretebilen bir botnet’e yol açabilir.

OVHcloud, açığa çıkan modellerin %1’inin bir botnet’e dahil edilmesinin, saldırganlara saniyede 2,28 milyar pakete (Gpps) ulaşan saldırılar başlatmak için yeterli ateş gücünü sağlayabileceğini hesapladı.

MikroTik cihazları geçmişte de güçlü botnetler kurmak için kullanılmıştı, bunların en dikkat çekeni Mēris botnet’iydi.

Üreticinin, RouterOS’u güvenli bir sürüme yükseltmeleri konusunda kullanıcıları defalarca uyarmasına rağmen, birçok cihaz aylarca saldırılara karşı savunmasız kaldı ve DDoS saldırılarına maruz kalma riskiyle karşı karşıya kaldı.

OVHcloud, son bulgularını MikroTik’e bildirdiklerini ancak henüz bir yanıt alamadıklarını belirtti.