Siber güvenlik araştırmacıları, gizli komuta ve kontrol operasyonları için Microsoft Outlook makrolarından yararlanan gelişmiş bir arka kapı kötü amaçlı yazılımı olan NotDoor için kapsamlı algılama metodolojilerini açıkladı.

Rus devlet destekli tehdit grubu APT28’e (Fancy Bear) atfedilen kötü amaçlı yazılım, geleneksel güvenlik kontrollerinden kaçabilen e-posta tabanlı kalıcılık tekniklerinde bir evrimi temsil ediyor.

NotDoor ilk olarak İspanyol siber güvenlik firması S2 Grupo’nun tehdit istihbaratı bölümü olan Lab52 tarafından, son APT28 kampanyalarına yönelik araştırmalar sırasında tespit edildi.

Arka kapı, belirli tetikleyiciler için gelen e-postaları izleyen kötü amaçlı VBA makrolarını Outlook’a yerleştirerek çalışır.

Bir tetikleyici e-posta geldiğinde makro, gömülü kod yollarını çalıştırarak saldırganların Outlook’u göze çarpmayan bir komut ve kontrol kanalı olarak kullanırken hassas verileri sızdırmasına, ek dosyalar yüklemesine ve güvenliği ihlal edilmiş sistemlerde rastgele komutlar yürütmesine olanak tanır.

Splunk Tehdit Araştırma Ekibi, NotDoor’un operasyonel mekaniğinin derinlemesine bir teknik analizini gerçekleştirerek kuruluşlara bu tehdidi tespit etmek ve azaltmak için uygulanabilir tespit stratejileri sağladı.

Saldırı Zinciri ve Kalıcılık Mekanizmaları

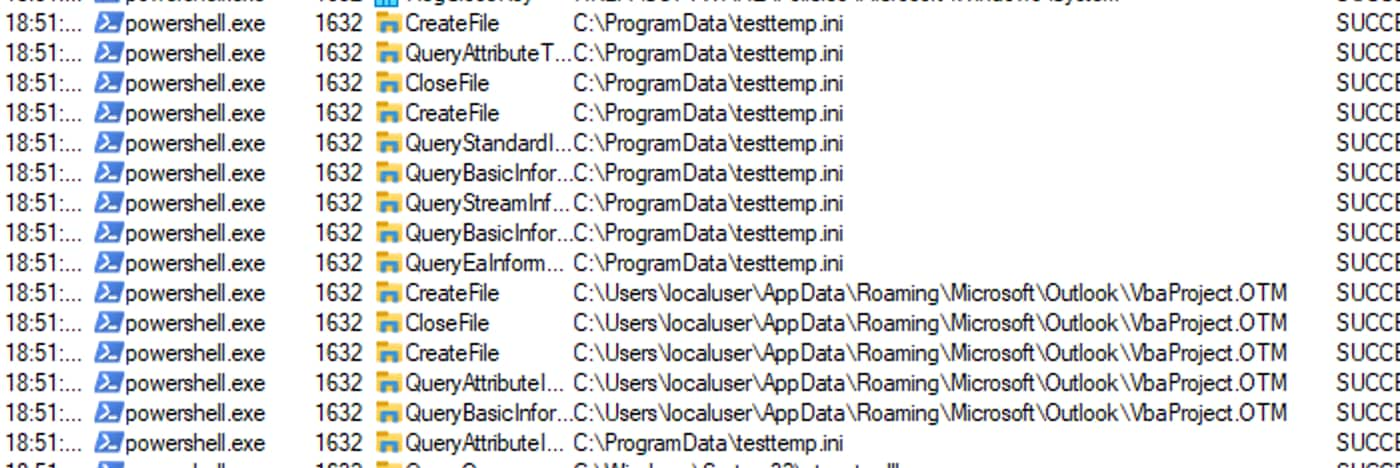

NotDoor dağıtımı, açıklanmayan yollarla ilk sistem güvenliğinin aşılmasının ardından başlar. Saldırganlar, C:\ProgramData dizininde dört kritik bileşen oluşturur: meşru bir OneDrive.exe yürütülebilir dosyası, kötü amaçlı bir SSPICLI.dll, orijinal sspicli.dll dosyasının (tmp7E9C.dll) yeniden adlandırılmış bir kopyası ve VBA makro arka kapısını içeren testtemp.ini.

Saldırı, meşru OneDrive yürütülebilir dosyasının orijinal sistem kitaplığı yerine kötü amaçlı SSPICLI.dll dosyasını yüklediği bir teknik olan DLL yan yüklemesinden yararlanıyor.

Bu DLL daha sonra ağ bağlantısı kontrolleri gerçekleştiren base64 kodlu PowerShell komutlarını yürütür ve testtemp.ini dosyasını kritik olarak Outlook’un tüm VBA makrolarını depoladığı %APPDATA%\Microsoft\Outlook\VbaProject.OTM dosya konumuna kopyalar.

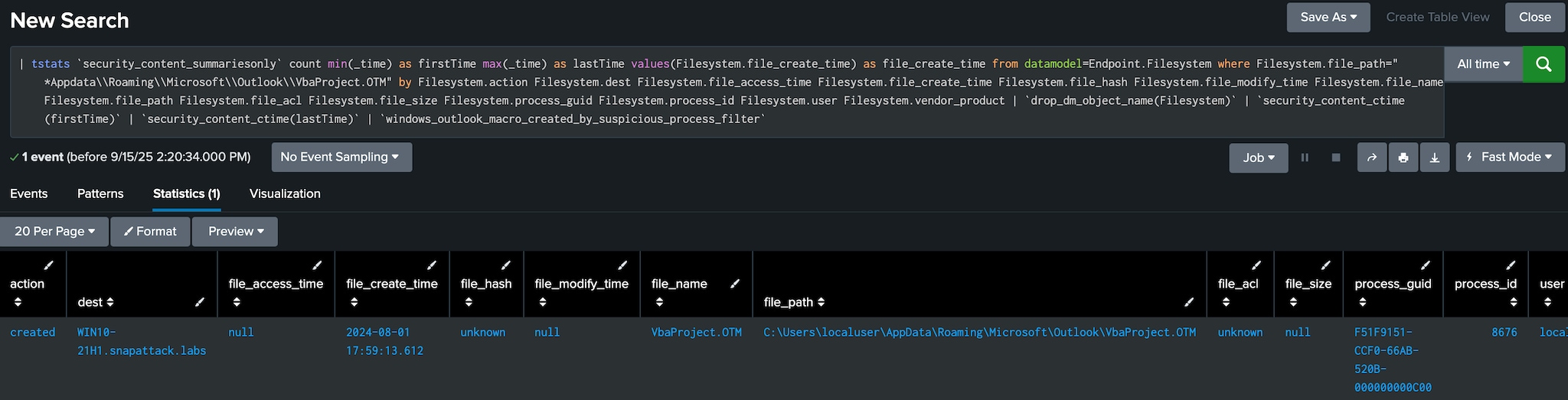

Dosyanın kullanıcıların Dolaşım dizininde çok özel bir adla (VBAProject.OTM) oluşturulduğunu belirtin.

Kesintisiz çalışmayı sağlamak için NotDoor, birkaç kritik Outlook kayıt defteri anahtarını değiştirir. Kötü amaçlı yazılım, LoadMacroProviderOnBoot’u başlangıçta otomatik makro yüklemeyi etkinleştirecek şekilde ayarlıyor, tüm makrolara bildirimde bulunulmadan izin vermek için Outlook Güvenlik Düzeyi değerini “1” olarak değiştiriyor ve aksi takdirde kullanıcıları şüpheli etkinlik konusunda uyaracak içerik indirme uyarılarını engellemek için PONT_STRING kayıt defteri anahtarını değiştiriyor.

Splunk Tehdit Araştırma Ekibi, NotDoor’un ayırt edici davranışlarını hedef alan çoklu tespit kuralları içeren kapsamlı bir analitik hikaye geliştirdi.

Önemli tespit fırsatları arasında OneDrive.exe tarafından oluşturulan kodlanmış PowerShell komutlarının izlenmesi, Outlook güvenlik ayarlarında Outlook dışı işlemler tarafından yapılan kayıt defteri değişikliklerinin izlenmesi ve VbaProject.OTM dosyalarının Outlook.exe dışındaki işlemler tarafından oluşturulduğunun belirlenmesi yer alır.

Tespit analitiği, kodlanmış komutlar için regex eşleştirmeyi, üç kritik Outlook güvenlik anahtarı için kayıt defteri izlemeyi ve kullanıcı AppData dizinlerinde VbaProject.OTM dosyasının şüpheli oluşturulmasına yönelik dosya sistemi izlemeyi kullanarak kötü amaçlı PowerShell yürütme kalıplarını tanımlamak için Splunk Endpoint veri modelinden yararlanır.

Kurumsal Güvenlik için Etkiler

NotDoor, güvenilir bir uygulamadaki meşru işlevselliği kötüye kullandığı için e-posta tabanlı kalıcılık tekniklerinde endişe verici bir gelişmeyi temsil ediyor.

Ayrı bir komuta ve kontrol altyapısı gerektiren geleneksel kötü amaçlı yazılımların aksine, NotDoor tamamen normal e-posta kanalları üzerinden çalışır ve ağ tabanlı algılamayı önemli ölçüde daha zorlu hale getirir.

Güvenlik ekipleri, özellikle Outlook’un kendisi dışındaki işlemler tarafından gerçekleştirildiğinde, Outlook makro güvenlik ayarlarında yapılan olağandışı değişiklikleri izlemeye öncelik vermelidir. Bu davranış, güvenlik ihlalinin güçlü bir göstergesi olduğundan, harici işlemler tarafından oluşturulan VbaProject.OTM dosyalarının varlığı derhal araştırmayı tetiklemelidir.

Splunk kullanan kuruluşlar, algılama yeteneklerini geliştirmek için NotDoor analitik öyküsünü anında dağıtabilir.

Splunk’a sahip olmayan kuruluşlar bile şu temel göstergelere odaklanarak bu algılama ilkelerini güvenlik platformlarına uyarlayabilir: şüpheli PowerShell yürütme, Outlook kayıt defterine müdahale ve anormal makro dosya oluşturma.

Araştırma, katmanlı güvenlik kontrollerinin ve proaktif tehdit avcılığının öneminin altını çiziyor. APT28 gibi gelişmiş tehdit aktörleri, güvenilir uygulamaları kötüye kullanan yaratıcı kalıcılık mekanizmaları geliştirmeye devam ederken, güvenlik ekiplerinin yalnızca imza tabanlı yaklaşımlara güvenmek yerine davranışsal anormallikleri tespit edecek şekilde tespit stratejilerini geliştirmesi gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.