Yakın zamanda Mandiant’taki araştırmacılar tarafından araştırma sırasında güç iletimini hedef alan Rus hükümeti bağlantılı bir kötü amaçlı yazılım keşfedildi ve bu, bunun elektrik şebekelerine yönelik siber saldırılar için eğitim tatbikatlarında potansiyel olarak kullanıldığını gösteriyor.

Google’ın tehdit istihbaratı şirketi Mandiant tarafından adlandırılan kötü amaçlı yazılım COSMICENERGY, Aralık 2021’de Rusya’dan VirusTotal’a yüklendi, ancak bunun gerçek dağıtımını gösteren hiçbir kanıt yok.

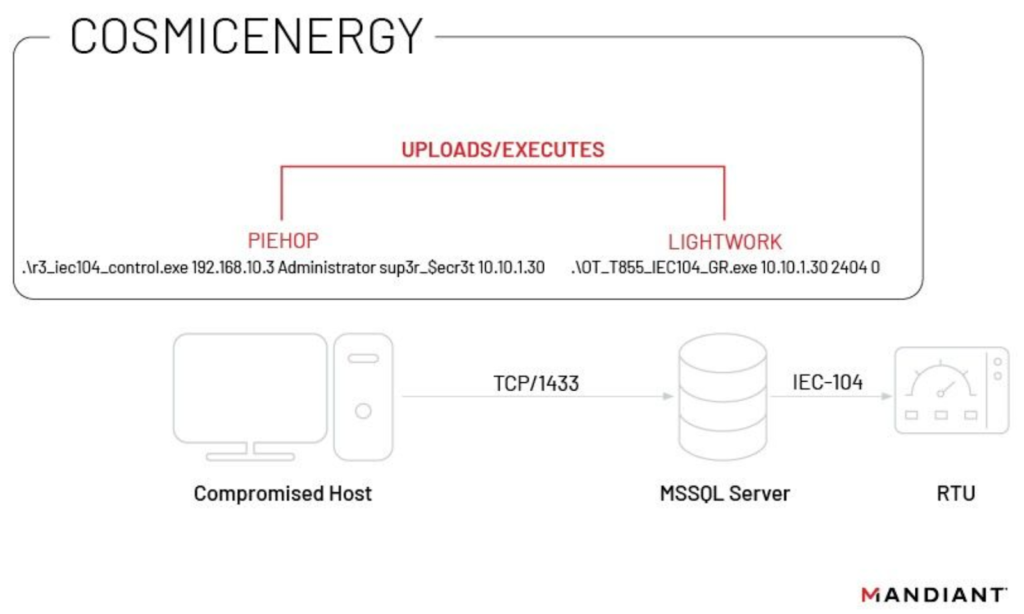

Bu kötü amaçlı yazılım, elektrik iletim ve dağıtım işlemlerinde kullanılan RTU’lar gibi IEC-104 cihazlarını açık bir şekilde hedefleyerek aşağıdakiler gibi çeşitli bölgelerde potansiyel olarak elektrik kesintilerine yol açabilir:-

- Avrupa

- Orta Doğu

- Asya

KOSMİSENERJİ Analizi

COSMICENERGY, güç kesintisi egzersizleri için bir yüklenici tarafından geliştirilmiş benzersiz bir araçtır. IEC-104 aracılığıyla elektrik iletimini etkilemek için kullanılan INDUSTROYER ve INDUSTROYER.V2 gibi kötü amaçlı yazılımlara benzer.

Bu kötü amaçlı yazılım, saldırganlar önceki saldırılardan öğrendikçe saldırgan OT yetenekleri geliştirmenin kolaylaştığını gösteriyor. Elektrik şebekesi varlıkları için gerçek bir tehdit oluşturuyor, bu nedenle mal sahipleri dağıtımını önlemek için harekete geçmelidir.

Aynı zamanda 2016 INDUSTROYER olayına benzemekle birlikte, OT’ye erişmek için IEC-104 komutları ve muhtemelen bir MSSQL sunucusu kullanıyor. COSMICENERGY, bileşenleri aracılığıyla güç hattı anahtarlarının ve devre kesicilerin uzaktan kontrol edilmesini sağlar:-

Rus Hükümeti ile Olası Ortaklık

COSMICENERGY analizinde, bir kod yorumu onu “Solar Polygon” projesine bağladı.

Araştırmacılar, güç kesintisi tatbikatları yapan bir Rus şirketi olan Rostelecom-Solar tarafından geliştirilen bir siber alanla eşleşme buldu.

COSMICENERGY’nin kökeni ve amacı belirsizliğini koruyor. Muhtemelen Rostelecom-Solar veya ilgili bir tarafça simüle edilmiş enerji şebekesi saldırıları için geliştirildi.

Rostelecom-Solar’ın 2021’de Rusya Enerji Bakanlığı ile işbirliği veya 2022’de SPIEF gibi tatbikatlarda potansiyel olarak kullanılıyorlar.

Kanıt eksikliği, başka bir aktörün bu kötü amaçlı yazılımı oluşturmak için siber menzil kodunu yeniden kullanmasını mümkün kılıyor.

Tehdit aktörleri, kırmızı ekip araçlarını genellikle TEMP gibi gerçek dünya saldırıları için yeniden kullanır.[]Veles, TRITON saldırısında METERPRETER kullanıyor.

Mevcut OT Kötü Amaçlı Yazılımlarıyla Benzerlikler

Aşağıda, mevcut OT kötü amaçlı yazılımıyla tüm önemli benzerliklerden bahsetmiştik: –

- Tasarım protokolleri tarafından güvensizliğin kötüye kullanılması

- Protokol uygulaması için açık kaynaklı kitaplıkların kullanımı

- Kötü amaçlı yazılım geliştirme ve/veya paketleme için Python kullanımı

COSMICENERGY’nin yetenekleri, önceki OT kötü amaçlı yazılımıyla uyumludur; keşfi, OT tehditlerinde dikkate değer gelişmeleri ortaya koyuyor.

Yeni OT kötü amaçlı yazılımı, nadir bulunan keşifler ve yakında düzeltilmesi muhtemel olmayan güvenli olmayan OT özelliklerine güvenme nedeniyle acil bir risk oluşturuyor.

COSMICENERGY’nin keşfi, muhtemelen kırmızı takımın dahil olması nedeniyle saldırgan OT tehditleri için daha düşük engeller olduğunu gösteriyor.

Tipik olarak, bu tür yetenekler, iyi kaynaklara sahip veya devlet destekli aktörlerle sınırlıydı.

Aynı zamanda, yükleniciler ve kırmızı ekip araçları, tehdit aktörleri tarafından gerçek dünyadaki OT saldırılarında sıklıkla kullanılmaktadır.

Keşif Yöntemleri

Aşağıda, Mandiant araştırmacılarının sunduğu tüm keşif yöntemlerinden bahsetmiştik:-

- HMI, EWS ve OPC sunucuları gibi kritik sistemler için ana bilgisayar tabanlı günlükleri toplayın ve birleştirin.

- Python betiği veya yetkisiz kod yürütme kanıtı için günlükleri inceleyin.

- OT sistemlerinde veya OT erişimi olan sistemlerde yetkisiz Python yürütülebilir dosyalarını belirleyin ve araştırın.

- Python betiklerini çalıştırmanın kanıtı olarak gerekli dosyaları, yapıtları ve kitaplıkları oluşturmak için OT erişimi olan sistemleri izleyin.

- OT sistemi ve ağ erişimi için MSSQL Sunucularını izleyin.

- Keşif ve numaralandırma etkinliğini, yetkisiz ağ bağlantılarını (TCP/1433), düzensiz/kimliği doğrulanmış kullanımı ve Windows kabuk komut yürütmesini sağlayan SQL genişletilmiş saklı yordamlarını arayın.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin