ESET, Deadglyph’in ekstra bir karmaşıklık katmanı eklemek için farklı programlama dilleriyle karıştırılmış son derece karmaşık bir arka kapı olduğu konusunda uyarıyor.

Orta Doğu bir kez daha kendisini yeni bir siber güvenlik tehdidinin hedefinde buldu. ESET Araştırma uzmanlarının son bulguları, “Deadglyph” adını verdikleri son derece karmaşık ve önceden bilinmeyen bir siber casusluk aracını ortaya çıkardı.

Bu keşif, siber güvenlik dünyasında önemli bir gelişme çünkü bu gizli tehdit ilk kez halka açık bir şekilde analiz ediliyor. Daha da endişe verici olan ise Deadglyph’in izinin Orta Doğu’daki siber casusluk kampanyalarıyla nam salmış Stealth Falcon APT grubuna kadar uzanıyor olması.

Deadglyph nedir?

Deadglyph, adını kötü amaçlı yazılımın içinde bulunan ayırt edici yapılardan alıyor. “0xDEADB001” gibi bu yapılar ve homoglif saldırılarının kullanımı (normal karakterlerin yerine benzer görünen karakterler), tasarımının arkasında yüksek düzeyde karmaşıklığa işaret ediyor. Bunun tipik bir siber tehdit olmadığını unutmamak önemlidir; oldukça gelişmiş ve gizli bir araçtır.

Sıra Dışı Mimari Endişelere Yol Açıyor

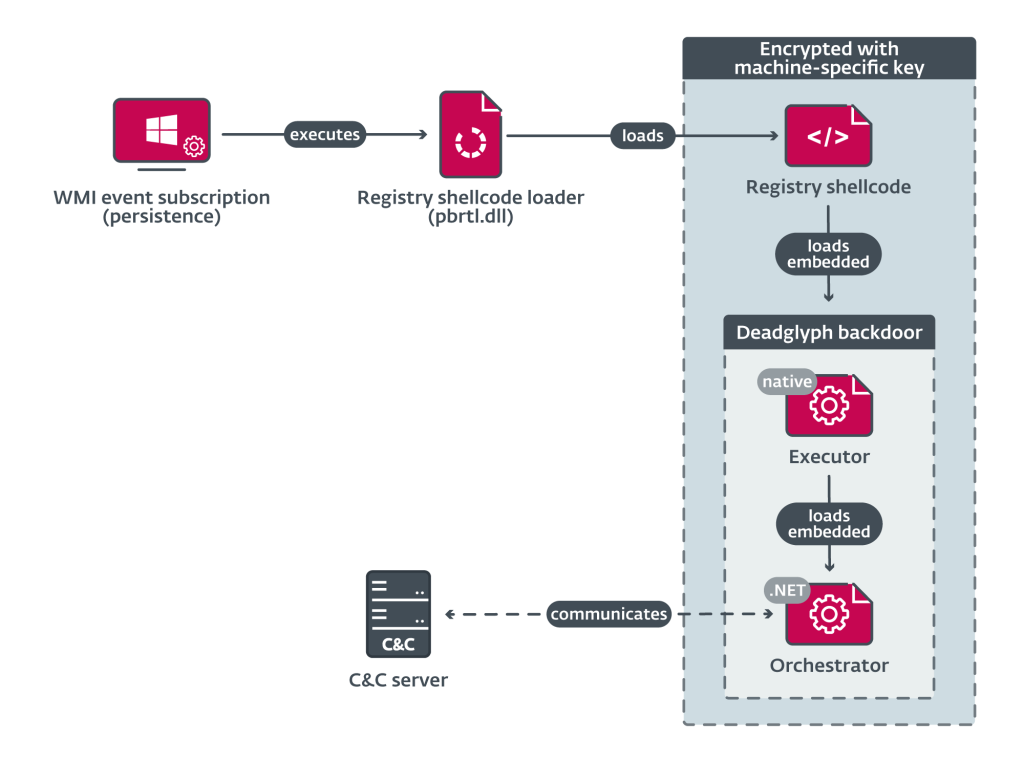

Deadglyph’in öne çıkan özelliklerinden biri benzersiz mimarisidir. Tek bir programlama diline dayanan çoğu kötü amaçlı yazılımın aksine Deadglyph, ikisinin bir kombinasyonunu kullanır: bir x64 ikili dosyası ve bir .NET derlemesi. Bu oldukça alışılmadık bir durum ve yaratıcıların analiz etmeyi zorlaştırmak için büyük çaba harcadıklarını gösteriyor. Farklı programlama dillerini karıştırmak aynı zamanda ekstra bir karmaşıklık katmanı da ekler.

Deadglyph’i farklı kılan şey, geleneksel kötü amaçlı yazılımlar gibi önceden ayarlanmış komutlarla gelmemesidir. Bunun yerine talimatlarını uzak bir sunucudan alarak ona esnek ve uyarlanabilir bir yapı kazandırır.

Stealth Falcon APT Grubu

ESET Araştırma uzmanları Deadglyph’i Stealth Falcon APT grubuna bağladı. Bu grup 2012’den beri faaliyet gösteriyor ve Birleşik Arap Emirlikleri ile bağları olduğuna inanılıyor. Başlıca hedefleri arasında Orta Doğu’daki siyasi aktivistler, gazeteciler ve muhalifler yer alıyor. Grubun faaliyetleri ilk olarak 2016 yılında Citizen Lab tarafından ortaya çıkarıldı.

Örtüşen hedeflere ve taktiklere sahip göründükleri için Stealth Falcon ve Project Raven adlı başka bir grubun aynı olduğu yönünde öneriler var. Deadglyph’in ortaya çıkışı, bu esrarengiz grubun araç setine başka bir karmaşıklık katmanı daha ekliyor.

Deadglyph’in Operasyonunu Çöktürmek

Deadglyph’in operasyonu karmaşık bir olaylar zinciridir. Windows kayıt defterinden kabuk kodunu yüklemek için kullanılan bir kayıt defteri kabuk kodu yükleyicisiyle başlar. Bu kabuk kodu, Deadglyph’in Executor olarak bilinen ana bölümünü yükler. Benzersiz olan şey, kurbanın bilgisayarında yalnızca ilk yükleyicinin bir dosya olarak mevcut olmasıdır; geri kalanı bir kayıt defteri girişi içinde şifrelenmiş olarak kalır.

Kesin bulaşma yöntemi açık olmasa da, bir yükleyici bileşeninin, kötü amaçlı kodun kurbanın sistemine aktarılmasında rol oynadığından şüpheleniliyor.

Orkestratörün Rolü

.NET’te yazılan Orkestratör, Deadglyph’in merkezi bileşenidir. Birincil görevi uzak bir sunucuyla iletişim kurmak ve genellikle Yürütücünün yardımıyla komutları yürütmektir. Orkestratörün oldukça karmaşık olması, analiz edilmesini daha da zorlaştırıyor. Temelde Deadglyph’in operasyonları için kontrol merkezi görevi görüyor.

İletişim ve Komutlar

ESET’in raporuna göre Deadglyph, uzak sunucusuyla iletişim için Zamanlayıcı ve Ağ olmak üzere iki yerleşik modül kullanıyor. Bu modüller de gizlenmiştir. Zamanlayıcı modülü görevleri belirlenen aralıklarla yürütürken, Ağ modülü sunucuyla iletişimi yönetir. Deadglyph ayrıca sunucuyla bağlantısının uzun süre kesilmesi durumunda kendisini kaldırma yeteneğine de sahiptir.

Modüller: Deadglyph’in Kalbi

Deadglyph’in temel yetenekleri, sunucudan alınan ek modüller aracılığıyla sağlanır. ESET araştırmacıları bu tür üç modülü elde etmeyi başardılar ve Deadglyph’in potansiyeline ışık tuttular. Ancak toplamda her biri benzersiz işlevsellik ekleyen on dört modül olabileceğine inanılıyor.

- Süreç Oluşturucu (Modül 0x69): Bu modül belirli komutları yeni işlemler olarak yürütebilir ve sonuçları Deadglyph’in kontrol merkezine geri gönderebilir.

- Bilgi Toplayıcı (Modül 0x6C): Bu modül, virüslü sistem hakkında işletim sistemi ayrıntıları, yüklü yazılımlar, ağ bağdaştırıcıları ve daha fazlası dahil olmak üzere kapsamlı bilgiler toplar.

- Dosya Okuyucu (Modül 0x64): Bu modül belirtilen dosyaları okur ve içeriklerini daha sonra silme seçeneğiyle birlikte paylaşır.

Çok Aşamalı Shellcode İndirici Zinciri

ESET araştırmacıları Deadglyph’i araştırırken karmaşık, çok aşamalı bir kabuk kodu indirme zincirine rastladılar. Bu zincirin Deadglyph’in kurulum sürecinde kullanıldığına inanılıyor ve ana tehditle benzerlikler taşıyor.

Zincir, kabuk kodunu indirmek için tasarlanmış bir CPL dosyasıyla başlayan birden fazla aşamadan oluşur. Bu kabuk kodu daha sonra bir ana bilgisayar işlemine enjekte edilir ve sonuçta kabuk kodu indiricisi olarak hizmet veren bir .NET derlemesinin yüklenmesine yol açar.

Sonuç olarak: Rahatsız Edici Derecede Karmaşık Bir Tehdit

Deadglyph’in keşfi, APT gruplarının, özellikle Orta Doğu’yu hedef alan, sürekli gelişen taktiklerine ışık tutuyor. Karmaşık mimarisi, dinamik modülleri ve karşı tespit mekanizmaları onu zorlu bir dijital tehdit haline getiriyor. Bölgedeki kuruluşların ve bireylerin uyanık kalması ve siber güvenlik önlemlerinin bu tür gelişmiş tehditlere karşı savunma görevine uygun olmasını sağlaması gerekiyor.

İLGİLİ MAKALELER

Çin APT Flax Typhoon siber casusluk için yasal araçlar kullanıyor

Çin APT Sahte Sinyal ve Telegram Uygulamalarını Resmi Uygulama Mağazalarına Kaydırdı