Palo Alto Networks Unit 42 adlı bir kötü amaçlı yazılımın iç işleyişini detaylandırdı. OriginLoggerAjan Tesla olarak bilinen, yaygın olarak kullanılan bilgi hırsızı ve uzaktan erişim truva atının (RAT) halefi olarak lanse edilen .

.NET tabanlı bir keylogger ve uzaktan erişim olan Ajan Tesla, tehdit ortamında uzun süredir varlığını sürdürüyor ve kötü niyetli aktörlerin hedeflenen sistemlere uzaktan erişim elde etmesine ve aktör kontrollü bir etki alanına hassas bilgileri işaret etmesine olanak tanıyor.

2014’ten beri doğada kullanıldığı bilinen, dark web forumlarında satışının reklamı yapılıyor ve genellikle ek olarak kötü niyetli spam e-postalar aracılığıyla dağıtılıyor.

Şubat 2021’de siber güvenlik firması Sophos, web tarayıcılarından, e-posta uygulamalarından ve VPN istemcilerinden kimlik bilgilerini çalma ve komut ve kontrol için Telegram API’yi kullanma özelliklerine sahip, emtia kötü amaçlı yazılımın (sürüm 2 ve 3) iki yeni türünü açıkladı. .

Şimdi Unit 42 araştırmacısı Jeff White’a göre, AgentTesla sürüm 3 olarak etiketlenen şey aslında OriginLogger’dır. .

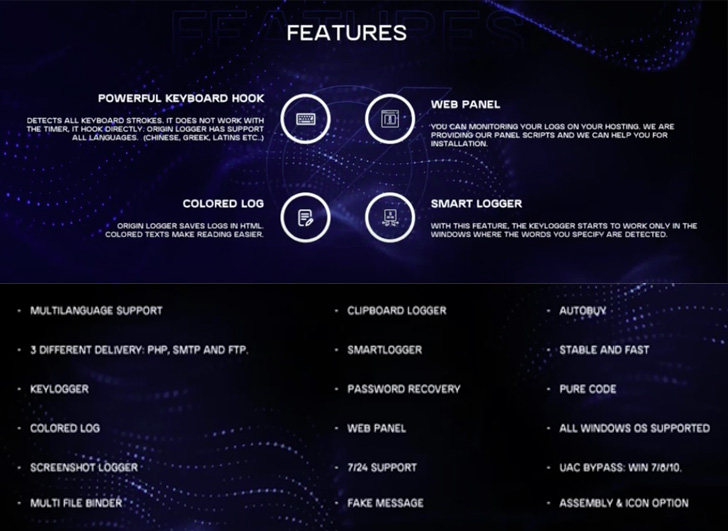

Siber güvenlik firmasının soruşturma için başlangıç noktası, Kasım 2018’de yayınlanan ve özelliklerini detaylandıran ve 17 Mayıs 2022’de VirusTotal kötü amaçlı yazılım veritabanına yüklenen bir kötü amaçlı yazılım örneğinin (“OriginLogger.exe”) keşfedilmesine yol açan bir YouTube videosuydu. .

Yürütülebilir dosya, satın alınan bir müşterinin, pano, ekran görüntüleri ve kimlik bilgilerinin alınacağı uygulamalar ve hizmetler (örn. çıkarılan.

Kullanıcı kimlik doğrulaması, 0xfd3 alan adlarına çözümlenen OriginLogger sunucusuna bir istek gönderilerek gerçekleştirilir.[.]com ve yeni karşılığı Originpro[.]6 Eylül 2020 ve 29 Haziran 2022’de derlenen iki inşaatçı eserine dayanmaktadır.

Unit 42, her ikisi de OrionLogger’da kullanılan Google Chrome ve Microsoft Outlook’tan şifreleri çalmak için iki kaynak kod deposu barındıran 0xfd3 kullanıcı adıyla bir GitHub profilini tanımlayabildiğini söyledi.

OrionLogger, Ajan Tesla gibi, açıldığı zaman, bir Alman vatandaşı için pasaportun ve bir kredi kartının görüntüsünü ve içine yerleştirilmiş bir dizi Excel Çalışma Sayfası’nı görüntülemek üzere tasarlanmış, sahte bir Microsoft Word belgesi aracılığıyla teslim edilir.

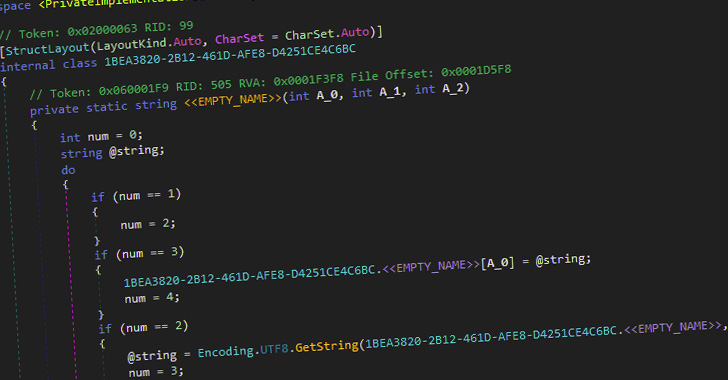

Çalışma sayfaları, sırasıyla, uzak bir sunucuda barındırılan bir HTML sayfasını çağırmak için MSHTA’yı kullanan bir VBA makrosu içerir; bu, kendi adına, Bitbucket’te barındırılan iki kodlanmış ikili dosyayı getirmek için gizlenmiş bir JavaScript kodu içerir.

Kötü amaçlı yazılımın iki parçasından ilki, ikinci yürütülebilir dosyayı, OrionLogger yükünü, ASP.NET uygulamalarını önceden derlemek için meşru bir yardımcı program olan aspnet_compiler.exe işlemine enjekte etmek için işlem boşaltma tekniğini kullanan bir yükleyicidir.

White, “Kötü amaçlı yazılım denenmiş ve gerçek yöntemler kullanıyor ve keylog oluşturma, kimlik bilgilerini çalma, ekran görüntüleri alma, ek yükler indirme, verilerinizi sayısız yolla yükleme ve tespitten kaçınmaya çalışma özelliklerini içeriyor” dedi.

Dahası, 1.900’den fazla örnekten oluşan bir bütünün analizi, verileri saldırgana geri göndermek için en yaygın sızma mekanizmalarının SMTP, FTP, OrionLogger paneline web yüklemeleri ve 181 benzersiz bot yardımıyla Telegram aracılığıyla olduğunu gösteriyor.

White ayrıca, “Ticari keylogger’lar tarihsel olarak daha az gelişmiş saldırganlara hizmet vermiştir, ancak burada analiz edilen ilk cazibe belgesinde gösterildiği gibi, bu, saldırganları, şaşırtmak ve analizi daha karmaşık hale getirmek için birden fazla araç ve hizmet kullanma konusunda daha az yetenekli kılmaz” dedi.