Siber tehdit manzarası, kötü şöhretli çamurlu Terazi tehdit grubu, geleneksel kimlik avı kampanyalarından sofistike ses tabanlı sosyal mühendislik örgütsel çağrı merkezlerini hedefleyen ve yardım masalarını önemli ölçüde kaydırdıkça, 2025 yılında evrime tanık oldu.

Öncelikle İngilizce konuşulan genç genç siber suçluları içeren bu Batı merkezli kolektif, kurumsal sızıntılarda eşi görülmemiş bir hız ve etki elde etmek için operasyonel yaklaşımlarını dönüştürdü.

Grubun yeni modus operandi, çalışanlar ve BT destek personeli arasındaki temel güven ilişkilerinden yararlanmaya odaklanmaktadır.

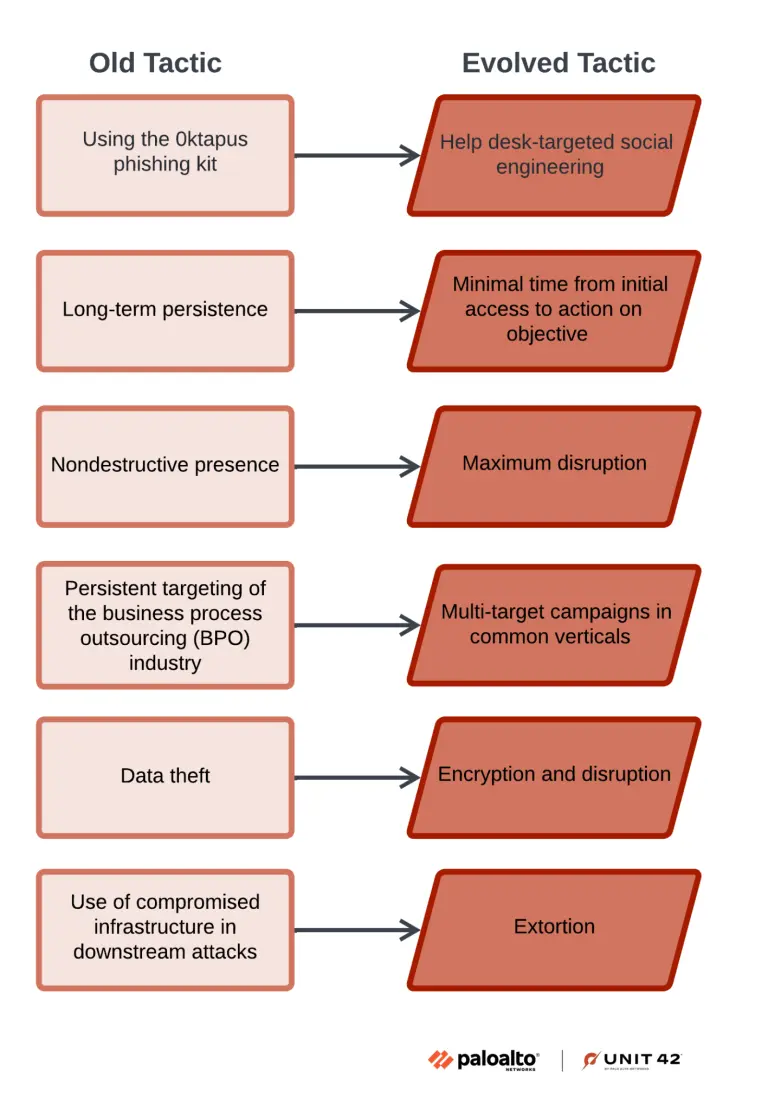

Daha önce tercih edilen Oktapus kimlik avı kitine güvenmek yerine, karışık Terazi aktörleri, örgütsel yardım masalarına dikkatle düzenlenmiş sesli çağrılarla doğrudan insan manipülasyonuna giriyorlar.

Bu taktiksel evrimin yıkıcı bir şekilde etkili olduğunu kanıtladı ve ortalama giriş zaman çizelgesini sınırlamaya ilk erişimden sadece 1 gün, 8 saat ve 43 dakikaya düşürdü.

Palo Alto Networks araştırmacıları, bu stratejik değişimi, çamurlu Terazi’nin maksimum bozulma ve hızlı para kazanmaya yönelik daha geniş evriminin bir parçası olarak tanımladılar.

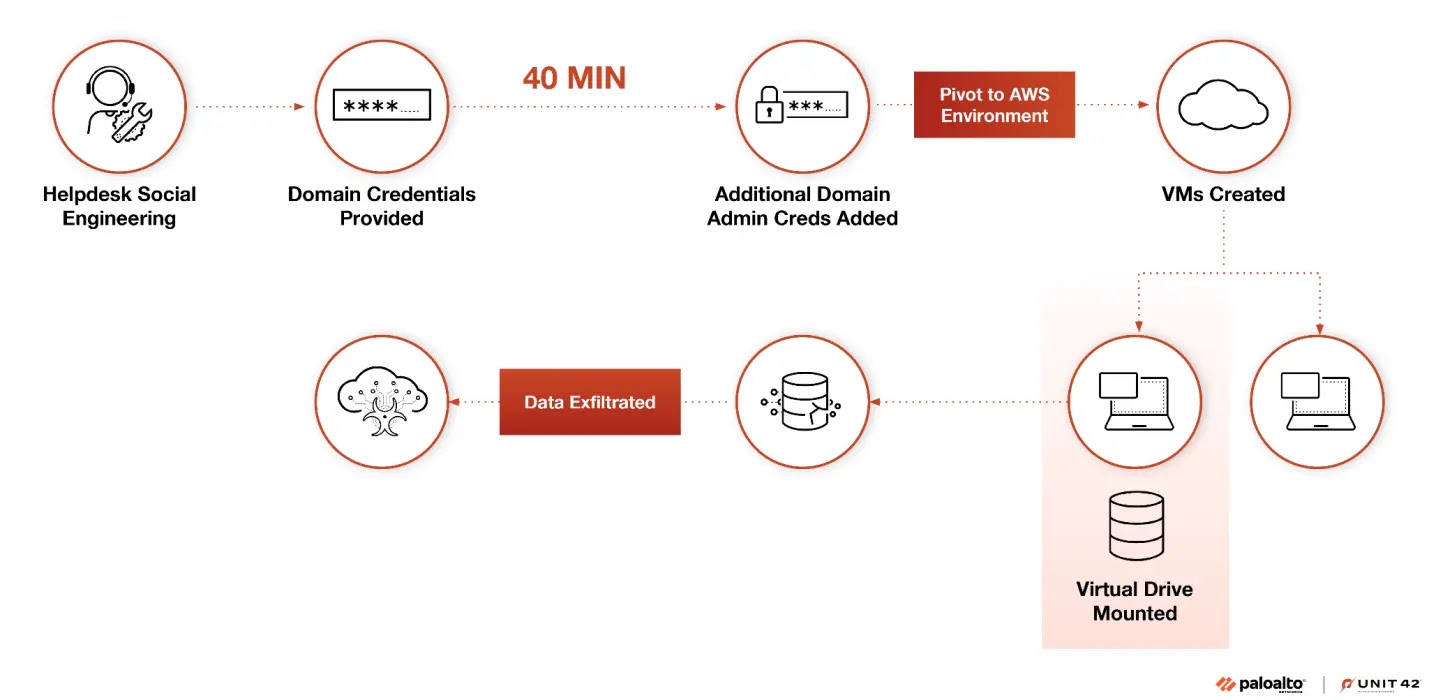

Tehdit aktörleri, uzun vadeli kalıcı kampanyalardan, ilk erişimden yaklaşık 40 dakika içinde etki alanı yöneticisi ayrıcalıklarına ulaşan yıldırım hızlı operasyonlara geçerek dikkate değer bir uyum gösterdiler.

.webp)

Hedefleme kapsamları, 2025 yılı boyunca, Ocak -Mart ayları arasında hükümet kuruluşlarını kapsayan önemli ölçüde genişledi ve bunu, perakende ve havacılık endüstrilerine karşı eşzamanlı kampanyaların yanı sıra Nisan -Temmuz ayları arasında sigorta sektörlerine konsantre saldırıları izledi.

Ses Tabanlı Sosyal Mühendislik: Yeni Saldırı Vektörü

Muddlu Terazi’nin gelişmiş yeteneklerinin temel taşı, ATT & CK Technque T1566.004 altında sınıflandırılan sofistike sese dayalı kimlik avı (Vishing) operasyonlarında yatmaktadır.

İstihbarat analizi, 2025 yılında bu grup tarafından kullanılan telefon numaralarının yüzde 70’inden fazlasının Google Voice’i internet protokolü hizmeti üzerinden sesleri olarak kullandığını ve operasyonları için anonimlik ve ölçeklenebilirlik sağladığını ortaya koyuyor.

Saldırı metodolojisi, tehdit aktörlerinin çok faktörlü kimlik doğrulama cihazlarına erişimi kaybettiği iddia edilen meşru çalışanları taklit ederken, tehdit aktörlerinin organizasyonel yardım masalarıyla temasa geçtikleri öngörülebilir ancak etkili bir örüntü izler.

Yardım masası personelinin yardım sağlamak için doğal eğiminden yararlanarak, saldırganlar bu bekçileri yerleşik kimlik doğrulama kontrollerini atlamaya ve hem kullanıcı kimlik bilgilerini hem de MFA yöntemlerini sıfırlamaya yönlendirir.

.webp)

Alternatif senaryolarda, aktörler, dahili BT destek personeli olarak maskelenirken, anında sistem erişimi sağlayan uzaktan yönetim yazılımı yüklemeye ikna ederek, doğrudan kurbanlar ile iletişime geçerek sosyal mühendislik dinamiğini doğrudan mağdurlarla ilişkilendirerek tersine çevirir.

Bu ses merkezli yaklaşım, çamurlu Terazi’nin çeşitli uzak izleme ve yönetim araçları aracılığıyla kalıcılık oluşturmasını ve aynı anda mevcut sistem yönetim platformlarını ve uç nokta algılama yanıt çözümlerini hedeflemesini sağlamıştır.

Grubun ilk bulut zihniyeti, onları, iki günlük dönem içinde, iki günlük dönemde, iki günlük dönem içinde, iki günlük dönemde, iki günlük dönem içinde, iki günlük dönemlerde doruğa ulaşmaya yönlendirir ve dragonforce firma yazılımlarını kaygan Scorius programı ile ortaklıkları aracılığıyla dağıtmaya iter.

Gerçek zamanlı sanal alan analizi ile daha hızlı, daha doğru kimlik avı tespiti ve işletmeniz için gelişmiş koruma deneyimi-> Herhangi birini deneyin. Şimdi