Oracle, ShinyHunters gasp grubu tarafından kamuya sızdırılan bir kavram kanıtlama istismarıyla, sunucuları ihlal etmek için aktif olarak istismar edilen bir Oracle E-Business Suite güvenlik açığını (CVE-2025-61884) sessizce düzeltti.

Kusur, hafta sonu yayınlanan ve Oracle’ın “hassas kaynaklara” erişmek için kullanılabileceğini söylediği bant dışı bir güvenlik güncellemesiyle giderildi.

Oracle’ın tavsiye belgesinde “Bu Güvenlik Uyarısı, Oracle E-Business Suite’teki CVE-2025-61884 güvenlik açığına yöneliktir” ifadesi yer alıyor.

“Bu güvenlik açığından kimlik doğrulaması olmadan uzaktan yararlanılabilir, yani kullanıcı adı ve parola gerekmeden ağ üzerinden kullanılabilir. Bu güvenlik açığından başarıyla yararlanılırsa hassas kaynaklara erişime izin verilebilir.”

Ancak Oracle, kusurun saldırılarda aktif olarak kullanıldığını veya kamuya açık bir açıktan yararlanıldığını açıklamadı.

Çok sayıda araştırmacı, müşteri ve BleepingComputer, CVE-2025-61884 güvenlik güncellemesinin artık sızdırılan istismar tarafından kullanılan kimlik doğrulama öncesi Sunucu Tarafı İstek Sahteciliği (SSRF) kusurunu giderdiğini doğruladı.

BleepingComputer, güncellemeler ve aktif istismara ilişkin açıklama eksikliği hakkında yorum yapmak için Oracle’a altı defadan fazla ulaştı ancak ya yanıt alamadı ya da yorum yapmayı reddetti.

Oracle sıfır günlerinin kafa karıştırıcı karmaşası

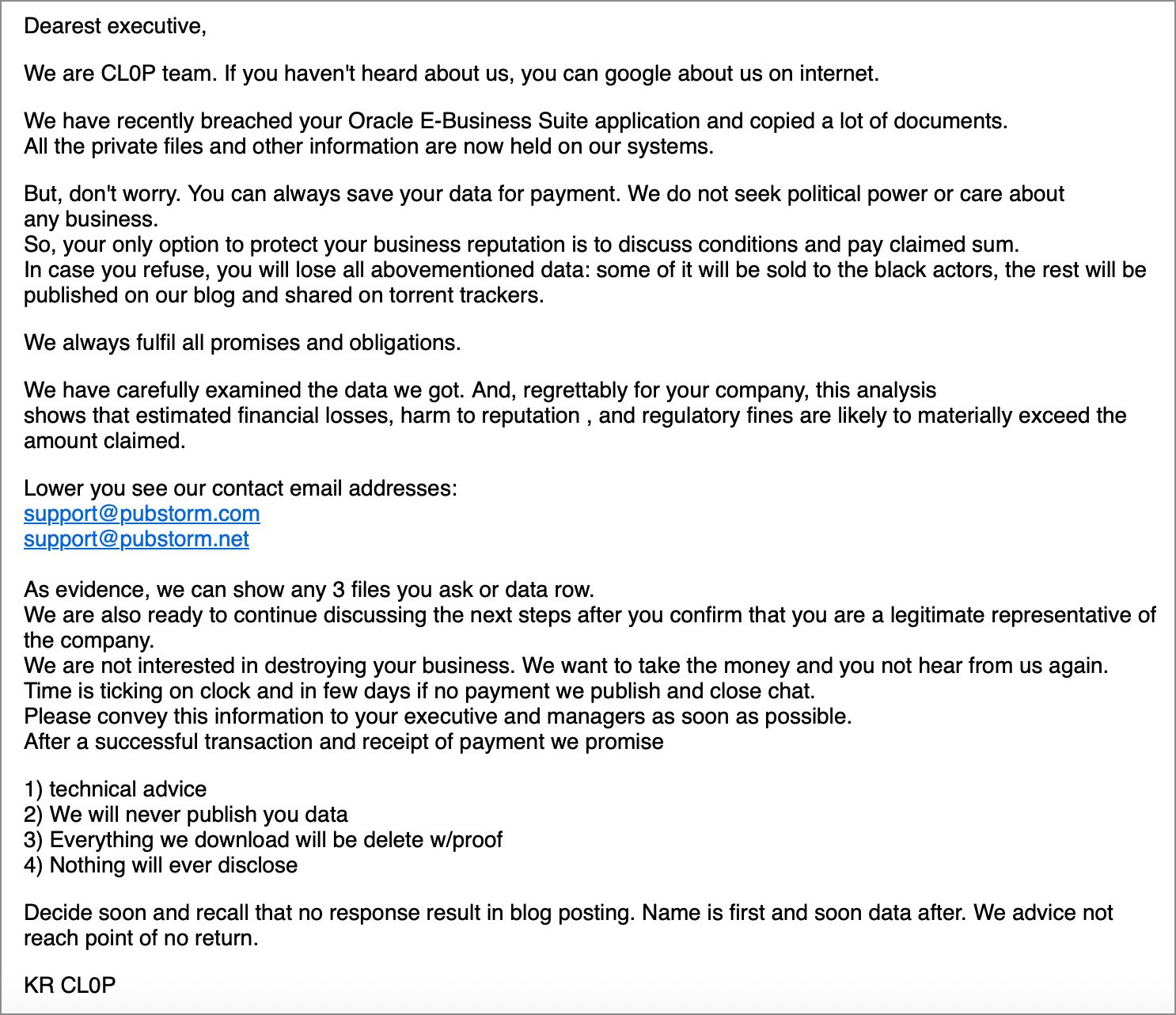

Bu ayın başlarında Mandiant ve Google, şirketlerin Oracle E-Business Suite (EBS) sistemlerinden hassas verilerin çalındığını iddia eden e-postalar aldığı yeni bir gasp kampanyasını izlemeye başladı.

Bu e-postalar, yaygın veri hırsızlığı saldırılarında sıfır gün kusurlarından yararlanma konusunda uzun bir geçmişe sahip olan Clop fidye yazılımı operasyonundan geldi.

Clop saldırıyla ilgili ayrıntıları paylaşmazken, BleepingComputer’a e-postaların arkasında kendilerinin olduğunu doğruladılar ve veri hırsızlığı saldırılarında yeni bir Oracle kusurunun kullanıldığını iddia ettiler.

Gasp çetesi BleepingComputer’a “Yakında her şey Oracle’ın ana ürününde hata yaptığı ve bir kez daha günü kurtarmak için işlerin tıkırında olduğu açıkça ortaya çıkacak” dedi.

Gasp e-postalarına yanıt olarak Oracle, Clop’un Temmuz 2025’te yamalanan bir EBS kusurundan yararlandığını belirterek müşterilere en son Kritik Yama Güncellemelerinin yüklendiğinden emin olmalarını tavsiye etti.

Kısa bir süre sonra, Scattered Lapsus$ Hunters veya ShinyHunters olarak da bilinen başka bir tehdit aktörü grubu, Salesforce müşterilerini şantaj yapmak için kullanılan bir Telegram kanalında Oracle E-Business Suite istismarını yayınladı.

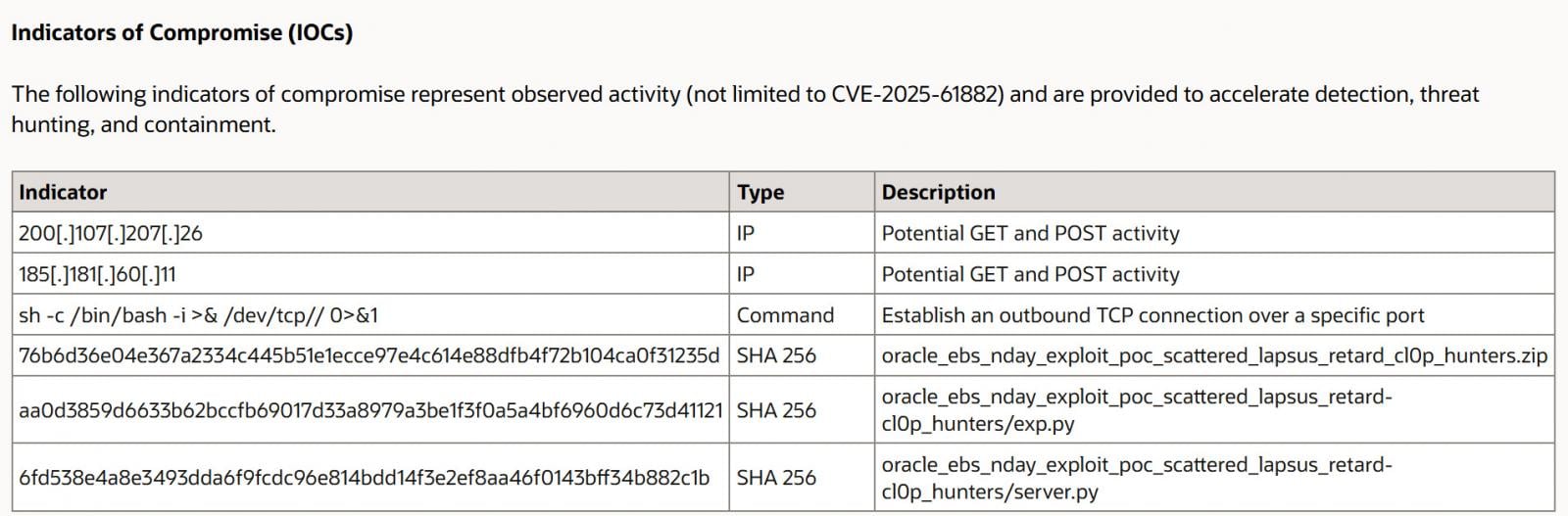

Oracle daha sonra 5 Ekim’de yeni bir sıfır günün (CVE-2025-61882) EBS’yi etkilediğini doğruladı ve bir acil durum yaması yayınladı. Oracle’ın tavsiye belgesindeki güvenlik ihlali göstergelerinden (IOC’ler) biri, Scattered Lapsus$ Hunters tarafından yayımlanan istismara atıfta bulunarak bir bağlantı olduğunu öne sürüyordu.

Kaynak: Oracle

Ancak Oracle ve diğer güvenlik sağlayıcılarının sessizliği nedeniyle işlerin kafa karıştırıcı olduğu yer burasıdır.

Bu açık sızdırıldığında, watchTowr Labs’taki araştırmacılar bunu analiz ederek sunucularda kimliği doğrulanmamış uzaktan kod yürütmek için kullanılabileceğini doğruladılar. Bu sızdırılmış istismar öncelikle “/configurator/UiServlet” Saldırı zincirinin bir parçası olarak Oracle E-Business Suite’teki uç nokta.

Ancak CrowdStrike ve Mandiant daha sonra Ağustos 2025’te Clop şantaj çetesi tarafından istismar edildiğine inanılan tamamen farklı bir güvenlik açığını açığa çıkaran raporlar yayınladı./OA_HTML/SyncServlet“son nokta.

Mandiant’taki araştırmacılar ayrıca Scattered Lapsus$ Hunter’ın Temmuz 2025’te UiServlet’i hedef alan sızdırılmış PoC istismarına benzer bir istismar faaliyeti gördüklerini belirtti.

Mandiant, 4 Ekim’de yayınlanan en son yamayı güncelleyerek müşterilerin bilinen tüm istismar zincirlerinden korunduğunu söylüyor.

Mandiant raporunda şöyle açıklıyor: “Oracle, 4 Ekim’de CVE-2025-61882 için UiServlet bileşenini hedef alan sızdırılmış bir yararlanma zincirine atıfta bulunan bir yama yayınladı, ancak Mandiant, Oracle EBS’yi içeren çok sayıda farklı yararlanma zincirini gözlemledi ve başlangıçta bilinen bir güvenlik açığından yararlanıldığını öne süren 2 Ekim’deki uyarının temelini farklı bir zincir oluşturmuş olabilir.” diye açıklıyor Mandiant raporunda.

“Şu anda hangi güvenlik açıklarının/istismar zincirlerinin CVE-2025-61882’ye karşılık geldiği belli değil, ancak GTIG, 4 Ekim’de yayınlanan yama aracılığıyla güncellenen Oracle EBS sunucularının artık bilinen istismar zincirlerine karşı muhtemelen savunmasız olmadığını değerlendiriyor.”

BleepingComputer ve diğer siber güvenlik araştırmacıları, Oracle’ın CVE-2025-61882 için yayınladığı yamaları analiz etti. SYNCSERVLET sınıfını kaldırarak ve bunlara erişimi engelleyen mod_security kuralları ekleyerek Clop istismarını kırdıklarını gördük. /OA_HTML/SyncServlet Kötü amaçlı bir şablonu yürütmek için kullanılan uç nokta ve çeşitli şablonlar.

Ancak güvenlik güncellemesinde, CVE-2025-61882 için IOC olarak listelenen ShinyHunter’ın PoC’sinden yararlanan güvenlik açığını düzeltmeye yönelik herhangi bir değişiklik yapılmadı. Bu nedenle Oracle’ın danışma belgesinde bundan neden bahsettiği bile belli değil.

Ayrıca, CVE-2025-61882 düzeltildikten sonra müşteriler ve araştırmacılar BleepingComputer’a, testlerin mevcut yamalar yüklenmiş olsa bile sızdırılan istismarın en azından SSRF bileşeninin hala çalıştığını gösterdiğini söyledi.

Bu hafta sonu CVE-2025-61884 güncellemesini yükledikten sonra aynı araştırmacılar ve müşteriler BleepingComputer’a SSRF bileşeninin artık düzeltildiğini söylediler.

BleepingComputer, CVE-2025-61884 yamasının artık saldırgan tarafından sağlanan bir dosyayı doğruladığını öğrendi “return_url” normal bir ifade kullanır ve başarısız olursa isteği engeller. Regex yalnızca katı bir karakter kümesine izin verdiğinden ve modeli tutturduğundan, enjekte edilen CRLF reddedilir.

Sızan istismarın tam olarak nasıl çalıştığını öğrenmek için watchTowr Labs’ın yazısını okumanızı öneririm.

Hala karanlık

Bu noktada Oracle’ın bu gibi açıkları ve uyumsuz IOC’leri neden yamaladığı belli değil.

BleepingComputer, müşterilerinin endişeleri konusunda Oracle ile temasa geçti ve ya bir yanıt alamadı ya da yorum yapmayı reddettikleri söylendi.

Mandiant, BleepingComputer’a şu anda sorularımıza cevap veremediklerini söyledi. CrowdStrike ve watchTowr Labs, güvenlik açıklarıyla ilgili sorular için bizi Oracle’a yönlendirdi.

Oracle E-Business Suite müşterisiyseniz, yararlanma zincirleri ve teknik bilgiler artık kamuya açık olduğundan en son güncellemelerin tümünü yüklemeniz önemle tavsiye edilir.

En son güncellemeyi hemen yükleyemiyorsanız, erişimi engelleyen yeni bir mod_security kuralı eklemelisiniz. /configurator/UiServlet yama yapana kadar sızdırılan istismarın SSRF bileşenini kırmak için.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın