Oracle, saldırganların CVE-2025-61882 olarak izlenen kritik bir e-iş paketi sıfır gün güvenlik açığı hakkında uyarı yapıyor, bu da saldırganların klop veri hırsızlığı saldırılarında aktif olarak sömürülmemiş olan kimliği doğrulanmamış uzaktan kod yürütmesini gerçekleştirmesine izin veriyor.

Kusur, Oracle E-Business Suite’in (Bileşen: BI Publisher Entegrasyonu) Oracle eşzamanlı işleme ürünü içindedir ve kimlik doğrulama eksikliği ve sömürü kolaylığı nedeniyle CVSS taban puanı 9.8’dir.

Yeni bir Oracle Advisory, “Bu güvenlik uyarısı, Oracle E-Business Suite’teki güvenlik açığı CVE-2025-61882’yi ele alıyor.”

“Bu güvenlik açığı kimlik doğrulaması olmadan uzaktan kullanılabilir, yani bir kullanıcı adı ve şifreye ihtiyaç duymadan bir ağ üzerinden kullanılabilir. Başarılı bir şekilde kullanılmadıysa, bu güvenlik açığı uzaktan kod yürütülmesine neden olabilir.”

Oracle, sıfır gün güvenlik açığının Oracle E-Business Suite’i etkilediğini doğruladı, sürüm 12.2.3-12.2.14 ve kusuru ele almak için bir acil durum güncellemesi yayınladı. Şirket, müşterilerin yeni güvenlik güncellemelerini yüklemeden önce Ekim 2023 kritik yama güncellemesini yüklemeleri gerektiğini belirtiyor.

Clop veri hırsızlığı saldırılarında sıfır gün sömürüldü

Oracle, bunun sıfır gün güvenlik açığı olduğunu açıkça belirtmese de, yakın zamanda telgraftaki tehdit aktörleri tarafından paylaşılan bir Oracle EBS istismarına karşılık gelen uzlaşma göstergelerini paylaştılar.

Charles Carmakal, CTO, Mantiant – Google Cloud, bunun Clop Fidye yazılımı tarafından Ağustos 2025’te meydana gelen veri hırsızlığı saldırılarında kullanılmadığını doğruladı.

Carmakal, “Clop, Oracle EBS’de Ağustos 2025’te birkaç kurbandan büyük miktarda veri çalmalarını sağlayan birden fazla güvenlik açıkından yararlandı.”

Carmakal, “Oracle’ın Temmuz 2025 güncellemesinde yamalanan güvenlik açıkları ve bu hafta sonu yamalı bir güvenlik açığı da dahil olmak üzere çok sayıda güvenlik açığı (CVE-2025-61882),” diye devam etti Carmakal.

CVE-2025-61882, kimlik doğrulanmamış uzaktan kod yürütülmesini sağlayan kritik (9.8 CVSS) bir güvenlik açığıdır.

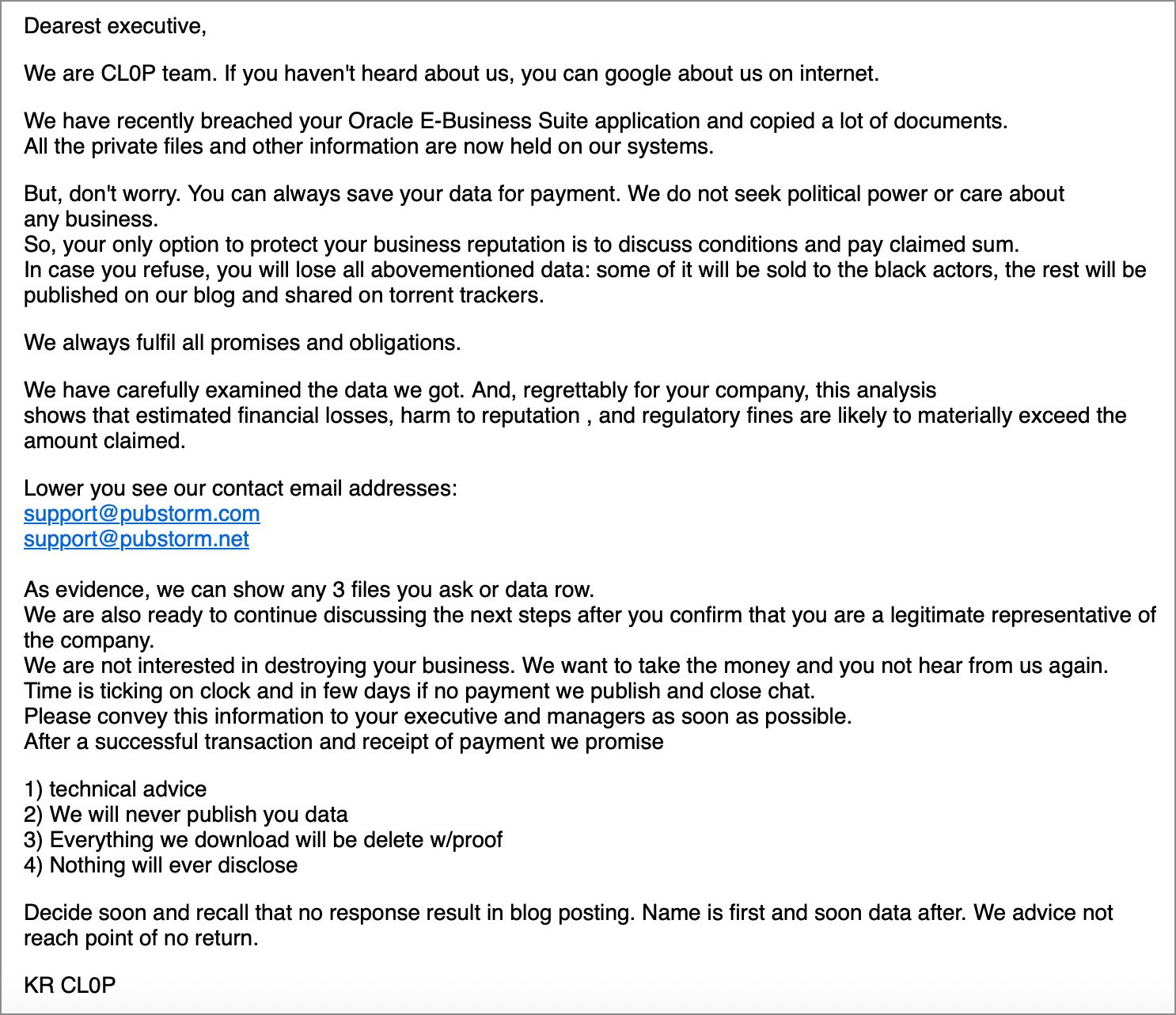

Clop’un en son gasp kampanyasıyla ilgili haberler, geçen hafta Maniant ve Google Tehdit İstihbarat Grubu (GTIG), birden fazla şirketin tehdit aktörlerinden olduğunu iddia eden e -posta aldıkları yeni bir kampanya izlediklerini bildirdi.

Bu e-postalar, Clop’un şirketin Oracle E-Business Suite sistemlerinden veri çaldığını ve çalınan verileri sızdırmaması için bir fidye talep ettiğini belirtti.

BleepingComputer ile paylaşılan gasp e -postasını, “Biz CL0P ekibiyiz. Bizi duymadıysanız, internette bizim hakkında google yapabilirsiniz.”

“Son zamanlarda Oracle E-Business Suite uygulamanızı ihlal ettik ve çok sayıda belgeyi kopyaladık. Tüm özel dosyalar ve diğer bilgiler artık sistemlerimizde tutuluyor.”

Kaynak: Google

Clop gasp çetesi, büyük veri hırsızlığı saldırılarında sıfır gün güvenlik açığından yararlanma konusunda uzun bir geçmişe sahiptir:

Clop daha sonra BleepingComputer’a gasp e-postalarının arkasında olduklarını doğruladı ve verileri çalmak için bir Oracle sıfır gün güvenlik açığından yararlandıklarını belirtti.

BleepingComputer’a, yeni bir kusurun sömürüldüğünü gösteren Clop, “Yakında herkes Oracle’ın çekirdek ürünlerini ortaya çıkardığı ve bir kez daha görevin günü kurtarmak için Clop’ta olduğunu açık olacak.” Dedi.

Bununla birlikte, Oracle başlangıçta Clop Gasp Kampanyasını, şu anda saldırılarda kullanıldığını bildiğimiz yeni sıfır gün yerine Temmuz 2025’te yamalı güvenlik açıklarına bağladı.

Oracle şimdi, sunucular görülen iki IP adresi, bir uzak kabuk açma komutunu ve istismar arşivini ve ilişkili dosyaları içeren sıfır gün sömürüsü için uzlaşma göstergelerini paylaştı.

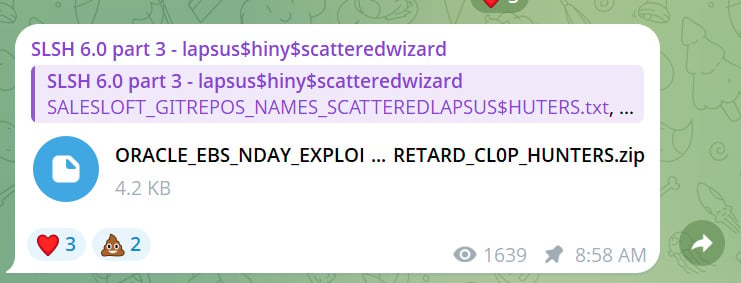

Dağınık Lapsus $ avcılar tarafından sızan istismar

Clop, Veri hırsızlığı saldırılarının ve Oracle Zero-Day’in sömürülmesinin arkasındayken, sıfır gün haberleri ilk olarak, son zamanlarda Salesforce müşterilerine yaygın veri hırsızlığı saldırılarıyla kendi başlıklarını yapan farklı bir tehdit aktöründen geldi.

Cuma günü, bu aktörler, dağınık örümcek, Lapsus $ ve Shinyhunters’ın tehdit aktörlerinden oluştuğunu iddia ettikleri için kendilerini “dağınık Lapsus $ avcılar” olarak adlandırarak, telgrafta klop saldırılarıyla ilgili olduğunu söyledikleri iki dosya sızdırdılar.

“Gift_from_cl0p.7z” adlı bir dosya, dosya adlarına göre “support.oracle.com” ile ilgili gibi görünen Oracle kaynak kodu içerir.

Bununla birlikte, tehdit aktörleri ayrıca, dosya adı tarafından ima ettikleri Oracle_lapsus_retard_cl0p_hunters.zip “arşivi, Clop tarafından kullanılan Oracle E-Business Exploit’di.

BleepingComputer bunun Oracle’ın uzlaşma göstergelerinde listelenen dosya olduğunu doğruladı.

Bu arşivler bir ReadMe.md talimat dosyası ve exp.py ve server.py adlı iki Python komut dosyası içerir. Bu Python komut dosyaları, savunmasız bir Oracle E-Business Suite örneğinden yararlanmak ve rastgele bir komut yürütmek veya tehdit oyuncusu sunucularına ters bir kabuk açmak için kullanılır.

Oracle tarafından paylaşılan IOCS, dağınık Lapsus $ avcılarının paylaştığı istismar arşivinin adını listelediğinden, bunun klop fidye yazılımı çetesi tarafından kullanılan istismar olduğu doğrulanmıştır.

Bununla birlikte, dağınık Lapsus $ Hunters tehdit aktörlerinin istismara nasıl erişim sağladıkları ve Clop ile bir miktar kapasitede çalışıp çalışmadıklarına dair sorular ortaya koyuyor.

BleepingComputer, bu ilişki hakkında sorular sormak için hem Shinyhunters hem de Clop temsilcileriyle temasa geçti, ancak şu anda bir yanıt almadı.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın