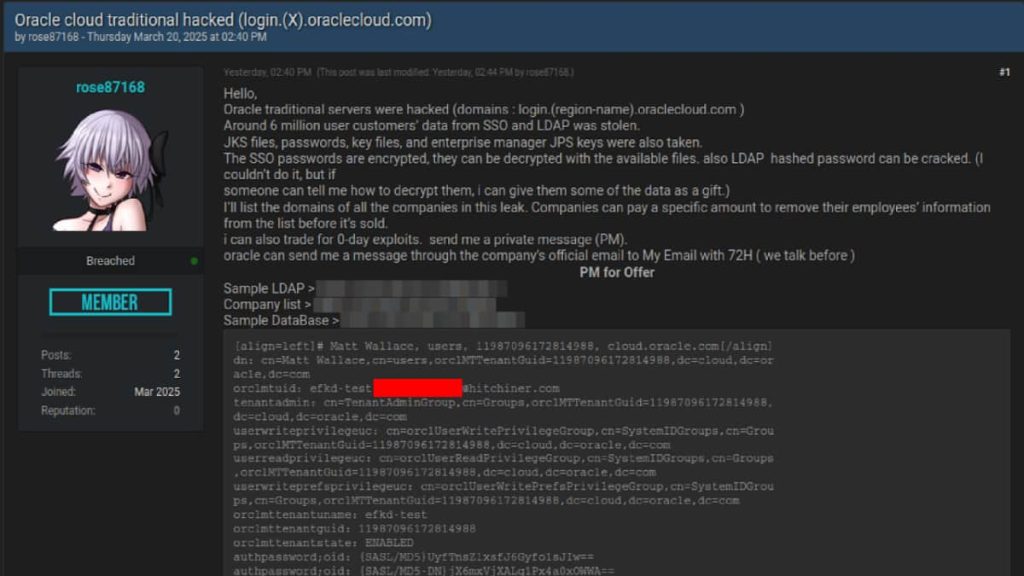

CloudSek’in XVIGIL platformu tarafından yapılan yeni bir soruşturma, Oracle Cloud’u hedefleyen bir siber saldırı ortaya çıkardı, bu da altı milyon kaydın ortaya çıkmasına ve potansiyel olarak 140.000’den fazla kiracıyı etkilemesine neden oldu. Bildirildiğine göre, ‘Rose87168’ olarak tanımlanan bir tehdit oyuncusu, şu anda ihlal forumlarında ve diğer karanlık web forumlarında satılan JKS dosyaları, şifreli SSO şifreleri, anahtar dosyaları ve kurumsal yönetici JPS anahtarları da dahil olmak üzere hassas verilerin çalınmasını içeren bu saldırıyı gerçekleştirdi.

Ocak 2025’ten beri aktif olan saldırgan, bir alt alandan ödün verdiğini iddia ediyor login.us2.oraclecloud.como zamandan beri kaldırıldı. Bu alt alan, 17 Şubat 2025’ten itibaren bir Wayback Makine Yakalaması ile kanıtlandığı gibi Oracle Fusion Middleware 11G’ye ev sahipliği yaptığı bulundu. Verilerinin kaldırılması için etkilenen kiracılardan fidye ödemeleri talep ediyorlar ve hatta çalınan SSO ve LDAP şifrelerini engellemede yardım için teşvikler sundular.

CloudSek’in analizi, tehdit oyuncusunun Oracle Cloud sunucularının savunmasız bir versiyonunu tehlikeye atmış olabileceğini ve potansiyel olarak eski bir kusurdan yararlanan CVE-2021-35587’yi (Opensso Agent) etkileyen aşağıdakilerle tanımlananlar:

- 11.1.2.3.0

- 12.2.1.3.0

- 12.2.1.4.0

Aralık 2022’de CISA KEV kataloğuna eklenen bu CVE, kimlik doğrulanmamış saldırganların Oracle Access Manager’dan ödün vermesine izin vererek potansiyel olarak tam bir devralmaya yol açar. Bu, saldırgan tarafından feshedilen ve paylaşılan veri türü ile uyumludur. Sömürü, saldırganların çevreye ilk erişim elde etmelerini ve daha sonra diğer sistemlere ve verilere erişmek için Oracle Cloud ortamında yanal olarak hareket etmelerini sağlayabilir. Daha fazla araştırma, Oracle Fusion Middleware Server’ın en son 27 Eylül 2014 tarihinde güncellenmemiş yazılımı gösterdiğini ortaya koydu.

CloudSek Araştırmacıları, “Yama yönetimi uygulamalarının eksikliği ve/veya güvensiz kodlama eksikliğinden dolayı, Oracle Fusion Middare’deki güvenlik açığı tehdit oyuncusu tarafından kullanıldı. Bu kolayca kullanılabilir güvenlik açığı, HTTP aracılığıyla Oracle Access Yöneticisi’nden ödünç vermek için ağ erişimi olan bir saldırgana izin verdi.

Ancak Oracle, bulut altyapısının ihlalini reddeden bir açıklama yaptı. “Oracle Cloud’un ihlali yoktur. Yayınlanan kimlik bilgileri Oracle Cloud için değildir. Oracle Cloud müşterileri hiçbir ihlal yaşamamış veya herhangi bir veri kaybetmez” dedi. Bu, Cloudsek’in bulguları ve saldırganın iddialarıyla doğrudan çelişiyor.

Bununla birlikte, eğer meydana gelirse, altı milyon kaydın maruz kalması yetkisiz erişim ve kurumsal casusluk riskini artırdığı için ihlalin etkisi önemli olabilir. JKS dosyalarının eksfiltrasyonu, bunlar, duyarlı verilerin şifresini çözmek veya etkilenen kuruluşlardaki diğer sistemlere erişim elde etmek için kullanılabilecek şifreleme anahtarları içerdiği için en endişe vericidir. Ayrıca, şifreli SSO ve LDAP şifrelerinin uzlaşması, Oracle Cloud ortamlarında daha fazla ihlale yol açabilir. Sıfır günlük bir güvenlik açığının kullanılması, Oracle Cloud’un genel güvenliği ile ilgili endişeleri de gündeme getirmektedir.

CloudSek, anında kimlik bilgisi rotasyonu, kapsamlı olay yanıtı ve adli tıp, sürekli tehdit istihbarat izleme ve doğrulama ve hafifletme için Oracle Security ile katılım önerir. Ayrıca gelecekteki olayları önlemek için erişim kontrollerinin güçlendirilmesini tavsiye ederler.