Oracle, kimlik doğrulaması olmadan uzaktan kullanılabilecek yeni bir E-Business Suite güvenlik açığı için hafta sonu bir yama yayınladı.

Güvenlik açığı – CVE-2025-61884 – CVSS v3.1 kapsamında 7,5 yüksek önem derecesine sahiptir. Kusur, Oracle E-Business Suite’in desteklediği 12.2.3-12.2.14 sürümlerindeki Çalışma Zamanı Kullanıcı Arayüzü bileşenini etkiliyor.

CVE-2025-61884’ün Ulusal Güvenlik Açığı Veritabanı açıklamasında “Kolayca istismar edilebilen güvenlik açığı, HTTP üzerinden ağ erişimi olan, kimliği doğrulanmamış bir saldırganın Oracle Yapılandırıcıyı tehlikeye atmasına olanak tanır” ifadesi yer alıyor. “Bu güvenlik açığına yönelik başarılı saldırılar, kritik verilere yetkisiz erişime veya Oracle Yapılandırıcı ile erişilebilen tüm verilere tam erişime neden olabilir.”

Oracle bir danışma belgesinde şunları kaydetti: “Başarılı bir şekilde yararlanılırsa, bu güvenlik açığı hassas kaynaklara erişime izin verebilir.”

Oracle, “Premier Destek veya Genişletilmiş Destek kapsamına girmeyen ürün sürümleri, bu Güvenlik Uyarısı tarafından ele alınan güvenlik açıklarının varlığı açısından test edilmemektedir” dedi. “Ancak etkilenen sürümlerin önceki sürümlerinin de bu güvenlik açıklarından etkilenmesi muhtemeldir. Sonuç olarak Oracle, müşterilerin desteklenen sürümlere yükseltme yapmalarını öneriyor.”

Yeni E-Business Suite Kusurunun Daha Önceki Sömürüyle Bağlantısı Yok

Yeni düşük karmaşıklıktaki güvenlik açığından yararlanıldığına dair henüz bir rapor gelmedi, ancak düzeltme, Oracle’ın en azından 9 Ağustos’tan bu yana istismar edildiği ve “şüpheli etkinliğin” 10 Temmuz gibi erken bir tarihte gerçekleştiği bildirilen 9.8 önem derecesine sahip bir uzaktan kod yürütme (RCE) kusuru olan CVE-2025-61882’yi yamalamasından yaklaşık bir hafta sonra geldi.

CISA, 6 Ekim’de Bilinen Suistimal Edilen Güvenlik Açıkları (KEV) veritabanına CVE-2025-61882’yi ekledi.

Google Tehdit İstihbaratına göre CVE-2025-61882’nin CL0P fidye yazılımı çetesi tarafından “kurbanların Oracle E-Business Suite (EBS) ortamlarından hassas verilerin çalındığını iddia eden çok sayıda kuruluştaki yöneticilere çok sayıda e-posta gönderilmesini” içeren yaygın bir gasp kampanyasında silah haline getirildiği bildirildi.

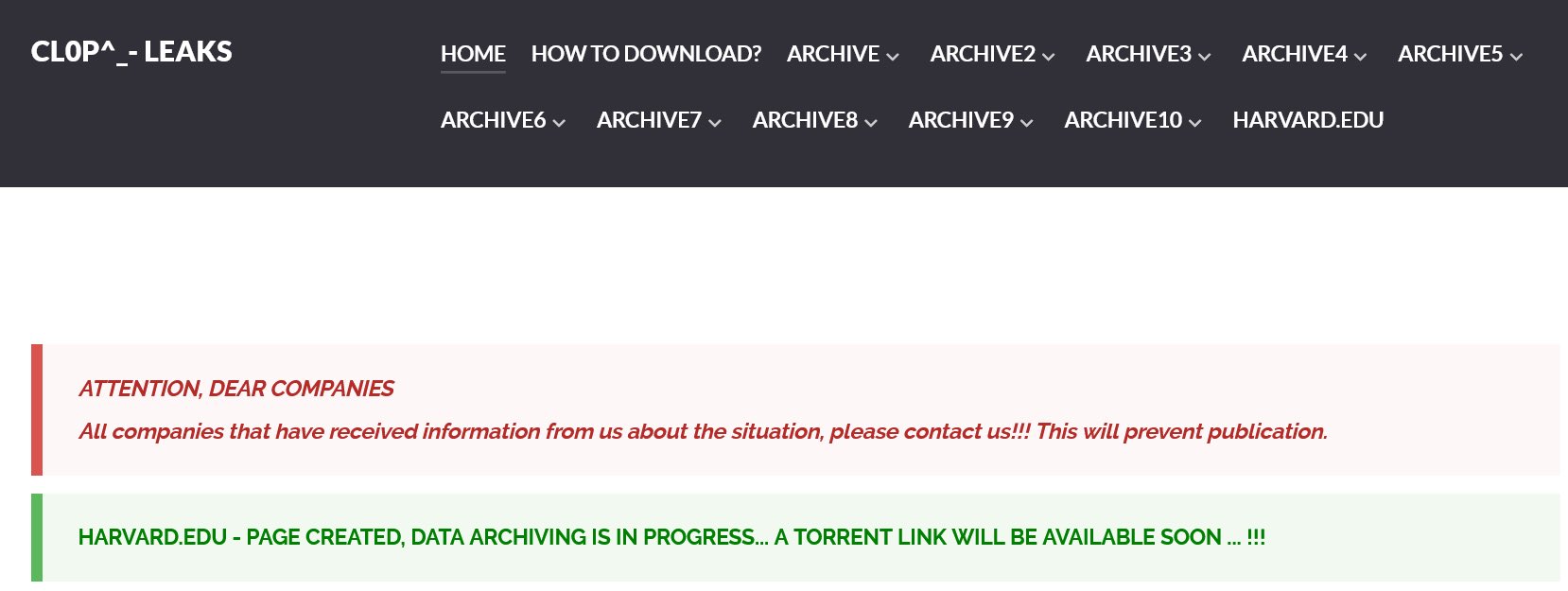

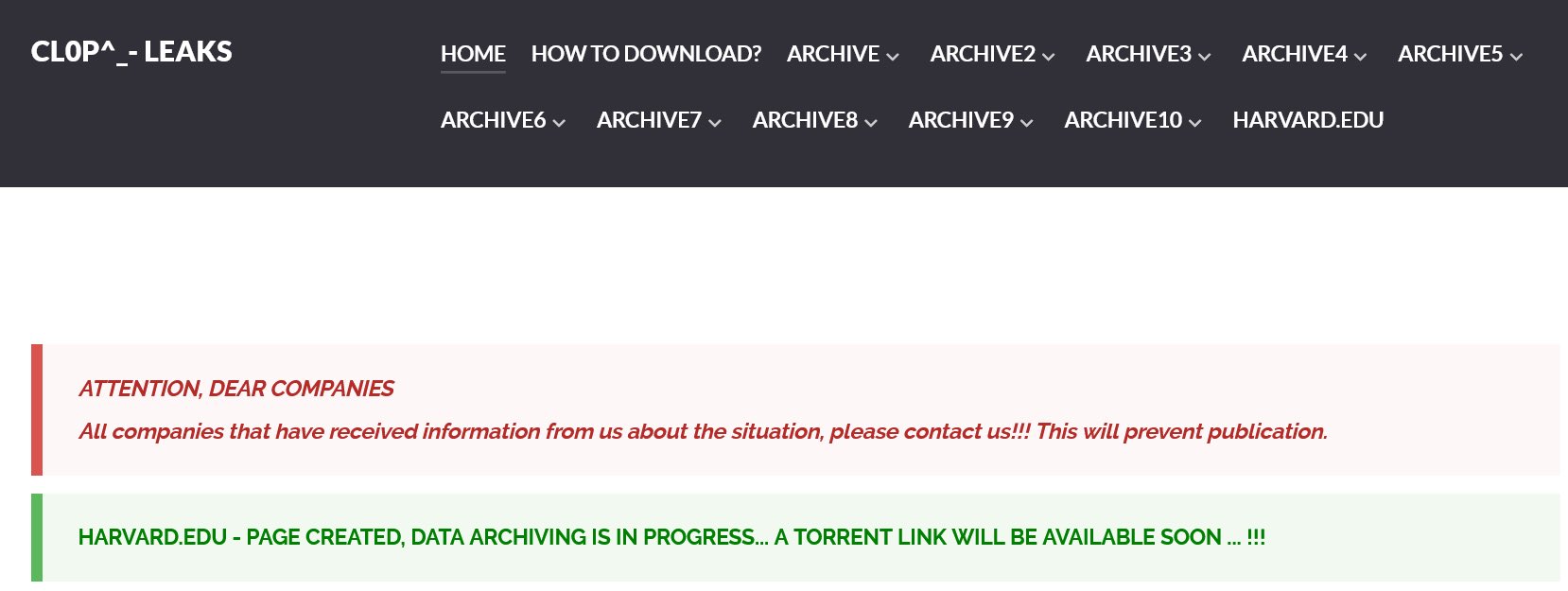

CL0P (aka CLOP) şimdi Tor veri sızıntısı sitesinde Oracle kampanyasından ilk kurbanını aldı: Harvard Üniversitesi (aşağıdaki resim X’teki Dominic Alvieri’den).

CL0P, Harvard’ı Oracle kampanyasına özel olarak bağlamasa da üniversiteden Bleeping Computer’a yapılan bir açıklama bunu yaptı.

CL0P: Kitlesel İstismarların Uzun Tarihi

Altı yaşındaki CL0P, Şubat 2025’te rekor fidye yazılımı saldırılarının görülmesinin ana nedeniydi. Tehdit grubu, güvenlik açıklarından toplu olarak yararlanma konusunda uzmanlaşıyor ve kampanyaları sırasında sıklıkla çok sayıda kurbanın olduğunu iddia ediyor; dolayısıyla Harvard’ın adı pek çok kişiden sadece ilki olabilir.

Google geçen hafta, CL0P’nin Oracle kampanyası tarafından hedeflenen kuruluşlara tespit konusunda yardımcı olmak için çeşitli Tehlike Göstergeleri (IoC) yayınladı.

Birincisi, tehdit grubunun yükleri doğrudan EBS veritabanında saklamasıdır. Yöneticiler, kötü amaçlı şablonları aramak için XDO_TEMPLATES_B ve XDO_LOBS tablolarını sorgulamalı ve TEMPLATE_CODE’un TMP veya DEF ile başladığı tüm şablonları incelemelidir. Yük, LOB_CODE sütununda saklanır.

Google, “TMP veya DEF ön ekine sahip bir TemplateCode içeren TemplatePreviewPG uç noktasına yapılan bir istek, bir istismar girişiminin güçlü bir göstergesidir” dedi.

Şirket, /OA_HTML/configurator/UiServlet ve /OA_HTML/SyncServlet’e yönelik anormal isteklerin de araştırılması gerektiğini ekledi.