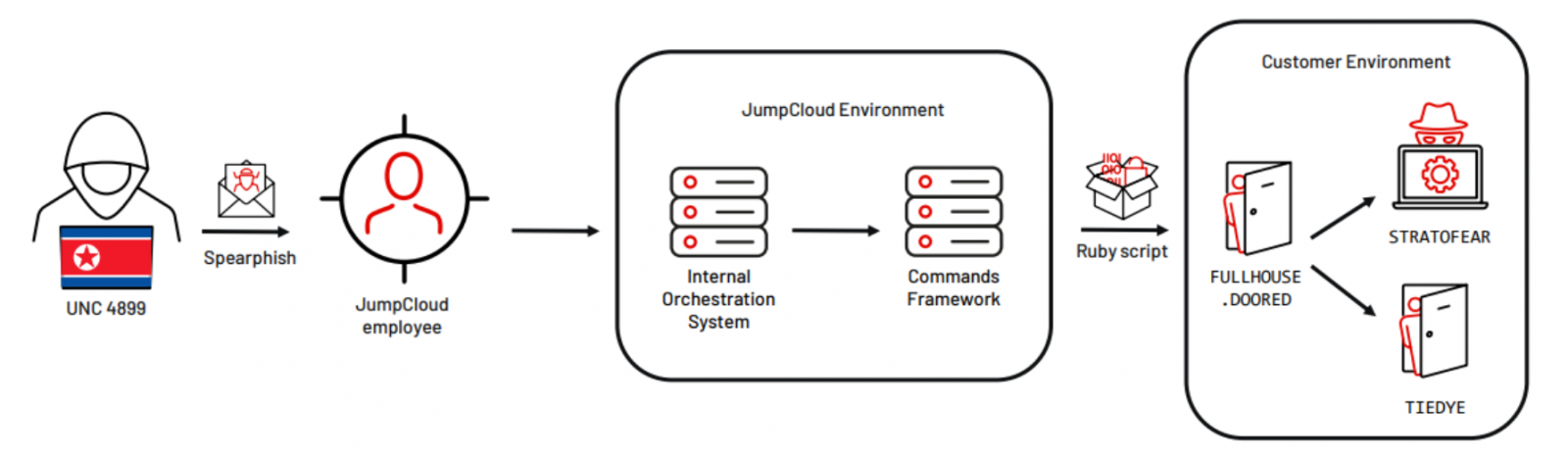

Kuzey Kore Genel Keşif Bürosu’na (RGB) ait bir bilgisayar korsanlığı birimi, saldırganların yanlışlıkla gerçek dünyadaki IP adreslerini ifşa eden bir operasyonel güvenlik (OPSEC) hatası yapmasından sonra JumpCloud ihlaliyle ilişkilendirildi.

Mandiant tarafından UNC4899 olarak izlenen bilgisayar korsanlığı grubu, daha önce gerçek konumlarını gizlemek için L2TP IPsec tünellerini kullanan ticari VPN’ler ve Operasyonel Röle Kutuları (ORB’ler) kombinasyonu kullanılarak gözlemlenmişti.

Mandiant, UNC4899 tehdit aktörlerinin önceki kampanyalarda ExpressVPN, NordVPN, TorGuard ve diğerleri dahil olmak üzere birçok VPN sağlayıcısını bu amaçla kullandığını söylüyor.

Kuzey Kore devlet bilgisayar korsanlarının IP adreslerini ve gerçek konumlarını maskelemek için ticari VPN hizmetlerini kullanmalarıyla tanınırken, JumpCloud saldırısı sırasında kullandıkları VPN’ler başarısız oldu ve bir kurbanın ağına bağlanırken Pyongyang’daki konumlarını açığa çıkardı.

“Mandiant, DPRK tehdit aktörü UNC4899’un 175.45.178’den doğrudan saldırgan tarafından kontrol edilen bir ORB’ye bağlandığını gözlemledi.[.]0/24 alt ağ,” dedi araştırmacılar.

“Ayrıca, KDHC tehdit aktörünün atlama kutularından birinden doğrudan bir Pyongyang IP’sine giriş yaptığını gözlemledik. Kanıtlarımız, Kuzey Kore netblock bağlantısı kısa sürdüğü için bunun bir OPSEC hatası olduğunu destekliyor.”

Mandiant güvenlik araştırmacıları, bu OPSEC gözetiminin yanı sıra, saldırı altyapısının Kuzey Koreli bilgisayar korsanlarıyla bağlantılı daha önce ilişkilendirilmiş saldırılarla örtüştüğünü ve ihlalin Kuzey Koreli bilgisayar korsanlarına atfedilmesini daha da güçlendirdiğini de buldu.

Mandiant, “UNC4899’un RGB kapsamına giren kripto para birimi odaklı bir grup olduğunu büyük bir güvenle değerlendiriyoruz. UNC4899’un hedeflemesi seçici ve JumpCloud aracılığıyla kurban ağlarına erişim sağladıklarını gözlemledik.”

“Mandiant, UNC2970, APT43 ve UNC4899’un hepsinin benzer altyapı kullandığını gözlemledi.”

Perşembe günü JumpCloud ayrıca, o günün erken saatlerinde SentinelOne ve CrowdStrike’daki güvenlik araştırmacılarının yaptığı atıfın ardından Haziran ayı ihlalinin arkasında Kuzey Koreli bir APT grubunun olduğunu doğruladı.

Kıdemli Olay Müdahale Danışmanı Austin Larsen, BleepingComputer’a saldırganların JumpCloud’u ihlal etmelerinin ardından aşağı akıştaki bir kurbanı da vurduklarını söyledi.

Mandiant, şu anda başka kurbanların bu saldırının sonuçlarıyla uğraşıyor olabileceğini öngörüyor.

JumpCloud, 5 Temmuz’da, bilgisayar korsanının mızraklı kimlik avı saldırısı yoluyla ağını ihlal etmesinden bir hafta sonra, tüm yönetici API anahtarlarını zorla döndürdü.

Şirket şimdi saldırıyı ilişkilendirirken, etkilenen müşterilerin sayısını henüz açıklamadı.

Colorado merkezli JumpCloud, 160’tan fazla ülkeye yayılan 180.000’den fazla kuruluştan oluşan geniş bir ağa tek oturum açma ve çok faktörlü kimlik doğrulama hizmetleri sunan operasyonel bir hizmet olarak dizin platformudur.