Siber güvenlik araştırmacıları, Microsoft Windows ve Apple macOS için Opera web tarayıcısında, temel işletim sistemindeki herhangi bir dosyayı yürütmek için istismar edilebilecek bir güvenlik açığını ortaya çıkardı.

Uzaktan kod yürütme güvenlik açığı, mobil ve masaüstü cihazlar arasında mesajların ve dosyaların senkronize edilmesini mümkün kılan My Flow adlı bir özellikten faydalanması nedeniyle Guardio Labs araştırma ekibi tarafından MyFlaw olarak kodlandı.

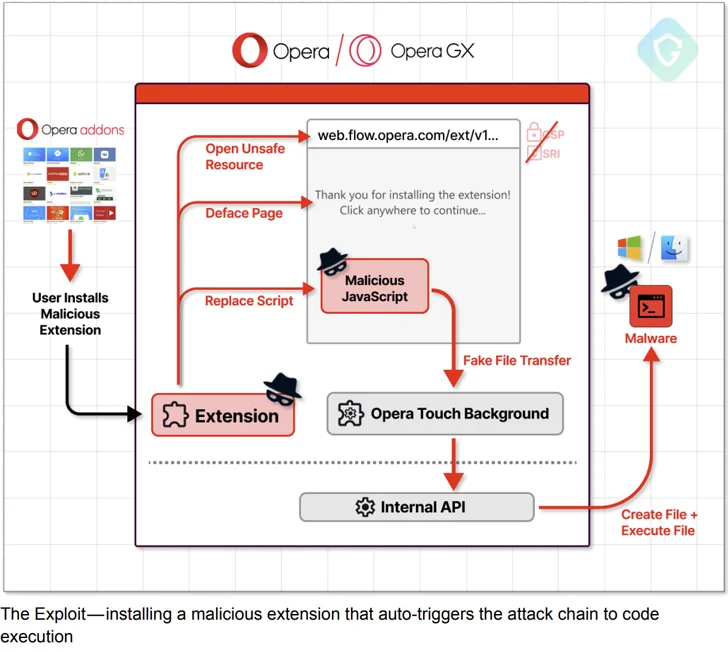

Şirket, The Hacker News ile paylaştığı açıklamada, “Bu, tarayıcının sanal alanını ve tüm tarayıcı sürecini etkili bir şekilde atlayan, kontrollü bir tarayıcı uzantısı aracılığıyla gerçekleştirilir” dedi.

Sorun hem Opera tarayıcısını hem de Opera GX’i etkiliyor. 17 Kasım 2023’teki sorumlu açıklamanın ardından bu sorun, 22 Kasım 2023’te gönderilen güncellemelerin bir parçası olarak ele alındı.

My Flow, not ve dosya alışverişi için sohbet benzeri bir arayüze sahiptir; ikincisi bir web arayüzü aracılığıyla açılabilir; bu, bir dosyanın tarayıcının güvenlik sınırları dışında yürütülebileceği anlamına gelir.

Tarayıcıya önceden yüklenmiştir ve mobil muadili ile iletişimden sorumlu olan “Opera Dokunmatik Arka Plan” adı verilen yerleşik (veya dahili) bir tarayıcı uzantısı aracılığıyla kolaylaştırılmıştır.

Bu aynı zamanda uzantının, kendisine başka hangi web sayfalarının ve uzantıların bağlanabileceğini bildiren externally_connectable olarak bilinen bir özellik de dahil olmak üzere gerekli tüm izinleri ve davranışını belirten kendi bildirim dosyasıyla birlikte geldiği anlamına gelir.

Opera söz konusu olduğunda, uzantıyla konuşabilen alan adları “*.flow.opera.com” ve “.flow.op-test.net” kalıplarıyla eşleşmelidir; her ikisi de tarayıcı satıcısının kendisi tarafından kontrol edilir.

Google, belgelerinde “Bu, mesajlaşma API’sini belirttiğiniz URL kalıplarıyla eşleşen herhangi bir sayfaya gösterir” diyor. “URL modeli en az bir ikinci düzey etki alanı içermelidir.”

Guardio Labs, urlscan.io web sitesi tarayıcı aracını kullanarak “web.flow.opera.com” alanında barındırılan My Flow açılış sayfasının “uzun süredir unutulmuş” bir versiyonunu ortaya çıkarabildiğini söyledi.

“Sayfanın kendisi üretimdeki mevcut sayfayla tamamen aynı görünüyor, ancak kaputun altında değişiklikler var: Yalnızca [content security policy] Şirket, meta etiketini kullanıyor ancak aynı zamanda herhangi bir bütünlük kontrolü olmaksızın bir JavaScript dosyasını çağıran bir komut dosyası etiketini de barındırıyor.” dedi.

“Bu tam olarak bir saldırganın ihtiyaç duyduğu şeydir; güvensiz, unutulmuş, kod enjeksiyonuna karşı savunmasız bir varlık ve en önemlisi (çok) yüksek izinli yerel tarayıcı API’sine erişime sahip.”

Saldırı zinciri daha sonra menteşelenir ve kurbanın bilgisayarıyla eşleşecek bir mobil cihaz gibi görünen özel hazırlanmış bir uzantı oluşturur ve kullanıcıyı ekranda herhangi bir yere tıklamaya teşvik ederek daha sonra yürütülmek üzere değiştirilmiş JavaScript dosyası aracılığıyla şifrelenmiş kötü amaçlı bir yükü ana bilgisayara iletir. .

Bulgular, tarayıcı tabanlı saldırıların artan karmaşıklığını ve tehdit aktörlerinin kendi avantajlarına kullanabileceği farklı vektörleri vurguluyor.

Şirket, The Hacker News’e şunları söyledi: “Korumalı ortamlarda çalışmasına rağmen, uzantılar bilgisayar korsanları için güçlü araçlar olabilir, bilgileri çalmalarına ve tarayıcı güvenlik sınırlarını aşmalarına olanak sağlayabilir.”

“Bu, Opera’daki dahili tasarım değişikliklerine ve Chromium’un altyapısındaki iyileştirmelere olan ihtiyacın altını çiziyor. Örneğin, Chrome’un web mağazasına benzer şekilde özel üretim alanlarındaki üçüncü taraf uzantı izinlerinin devre dışı bırakılması tavsiye ediliyor ancak Opera tarafından henüz uygulanmadı.”

Yorum almak için ulaşıldığında Opera, güvenlik açığını kapatmak ve sunucu tarafında bir düzeltme uygulamak için hızla harekete geçtiğini ve bu tür sorunların tekrar yaşanmasını önlemek için adımlar attığını söyledi.

Şirket, “Mevcut yapımız bir HTML standardı kullanıyor ve temel işlevleri bozmayan en güvenli seçenektir” dedi. “Guardio’nun bizi bu güvenlik açığı konusunda uyarmasının ardından, bu sorunların nedenini ortadan kaldırdık ve gelecekte benzer sorunların ortaya çıkmayacağından emin olduk.”

“Bu güvenlik açığını ortaya çıkarma ve bizi bu konuda hemen uyarma konusundaki çalışmaları için Guardio Labs’a teşekkür ederiz. Bu işbirliği, ürünlerimizin güvenliğini koruma ve iyileştirme konusundaki çabalarımızı tamamlamak için dünya çapındaki güvenlik uzmanları ve araştırmacılarla nasıl birlikte çalıştığımızı gösteriyor.” ve kullanıcılarımızın güvenli bir çevrimiçi deneyime sahip olmalarını sağlamak.”